《从八个方面认识勒索攻击和危害》之七:十类典型家族

时间 : 2021年11月10日 来源: 小神童论坛网

本期,小神童论坛网垂直响应服务平台运营组在小神童论坛网发布的四十余篇勒索攻击相关分析、预警、处置建议报告中,选取了十类典型勒索软件家族进行介绍,内容主要包括该勒索软件家族的基本概况、攻击案例与最新情况;同时,为了方便用户加深了解与记忆,每类勒索软件家族均附有其关键信息的“概览卡片”。

结合前六期的内容,用户可大致了解目前勒索攻击的整体情况,也可进一步明确如何根据自身情况构建勒索安全防护系统。

注:小神童论坛网CERT均对这些勒索软件家族进行了长期的跟踪与分析,部分曾在第一时间发布过分析报告(详见文末参考资料)。

勒索攻击专题

《从八个方面认识勒索攻击和危害》之一:勒索攻击中的四种分工角色

《从八个方面认识勒索攻击和危害》之二:勒索攻击的两种典型模式

《从八个方面认识勒索攻击和危害》之三:惯用传播方式与侵入途径

《从八个方面认识勒索攻击和危害》之四:“勒索攻击杀伤链”分析

经过整理,以下勒索软件家族按首次出现时间顺序排序:

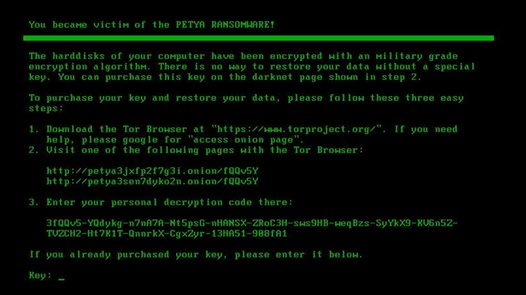

一、 Petya/NotPetya [1]

2017年Petya大规模爆发,其表现与“魔窟”(WannaCry)很类似,但破坏性更大,全球多国都有遭受Petya攻击的案例。后来根据安全技术人员调查,Petya也是通过“永恒之蓝”漏洞发动进行攻击和传播。

图:Petya勒索界面信息

“永恒之蓝”漏洞修复后不久,NotPetya现身。虽然它源于Petya,但从攻击方式到破坏力,都有了非常大的提升。它利用了一个能够远程控制其他系统的工具PsExec进行传播。NotPetya可以在其他电脑上远程执行恶意代码进行感染,如果一台受感染计算机拥有网络的管理员权限,那么这个网络中的所有电脑都会被感染。

图:NotPetya勒索界面信息

更重要的是,NotPetya不仅可以攻击一些老旧的操作系统漏洞,就连打了补丁的Windows 10系统也可以进行传播,威胁指数急剧上升。

概览卡片:

|

出现时间 |

Petya 2017年3月;

NotPetya 2017年6月 |

|

目标系统 |

Windows |

|

目标群体 |

大中型企业 |

|

勒索金额 |

数额不等 |

|

传播方式 |

系统漏洞、远程操控 |

|

能否解密 |

尚未发现解密工具 |

二、“魔窟”(WannaCry)[2]

2017年5月,WannaCry在全球大规模爆发,其制造者利用“永恒之蓝”漏洞进行传播,通过恶意代码打开微软基于445端口,进而传播扩散的SMB漏洞MS17-010,实现远程代码执行。

图:“魔窟”(WannaCry)勒索界面信息

据了解,“永恒之蓝”原本是美国国家安全局(NSA)“武器库”中的工具,它利用Windows系统的SMB漏洞可以获取系统最高权限,但却因不慎被泄漏成为了不法分子利用的武器。

后来据统计,此次事件至少造成了全球150多个国家约30万台设备受到感染,爆发后仅3天内就造成了高达80亿美元的经济损失。

注:在“魔窟”(WannaCry)重大勒索攻击响应过程中,小神童论坛网率先发布全网首篇长篇分析报告《小神童论坛网紧急应对新型“蠕虫”式勒索软件“wannacry”全球爆发》[3],快速提供了专杀免疫工具,提供了周一开机指南,向政企机构分发了数千张应急响应处置光盘,后又研发了基于内存密钥获取的解密工具等,获得多个主管部门好评[2]。

概览卡片:

|

出现时间 |

2017年5月 |

|

目标系统 |

Windows |

|

目标群体 |

无差别攻击 |

|

勒索金额 |

300比特币 |

|

传播方式 |

系统漏洞 |

|

能否解密 |

1.0版本可解,后续版本尚未发现解密工具 |

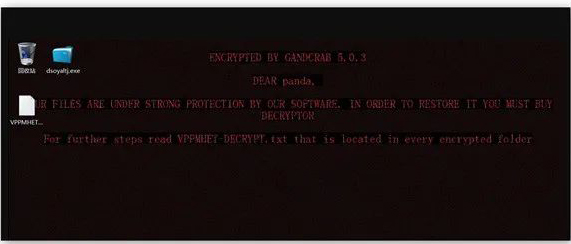

三、GlobeImposter [4]

GlobeImposter首次出现于2017年,通过垃圾邮件、远程桌面协议(RDP)暴力破解(以下简称“RDP暴力破解”)和恶意软件等方式进行传播。为了提高加密速度,GlobeImposter使用了对称加密算法AES加密文件,并使用本地生成的RSA公钥,将AES算法的密钥加密。其开发者也在黑客论坛中开启了RaaS(勒索即服务)模式。

GlobeImposter勒索软件家族已经出现了许多变种版本,包括十二主神系列和十二生肖系列等版本[5]。

图:GlobeImposter勒索界面信息

概览卡片:

|

出现时间 |

2017年8月 |

|

目标系统 |

Windows |

|

目标群体 |

企业、医疗系统 |

|

勒索金额 |

数额不等 |

|

传播方式 |

钓鱼邮件、RDP暴力破解、恶意软件 |

|

能否解密 |

尚未发现解密工具 |

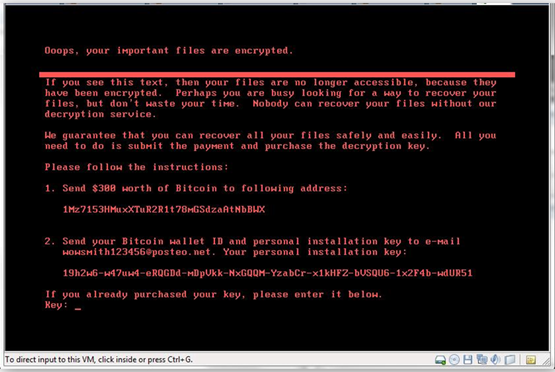

四、GandCrab [6]

GandCrab于2018年1月首次被发现,短短数月便历经3个版本的更迭,并迅速发展成为2018年第三大流行勒索软件家族。此后GandCrab又出现了多个变种,感染范围进一步扩大。

图:GandCrab勒索界面信息

GandCrab家族主要通过RDP暴力破解、钓鱼邮件、捆绑恶意软件、僵尸网络以及漏洞利用传播。其本身不具有蠕虫传播能力,但会通过枚举方式对网络共享资源进行加密,同时攻击者往往还会通过内网人工渗透方式,利用口令提取、端口扫描、口令爆破等手段对其他主机进行攻击。

GandCrab团伙曾在2021年7月短暂解散过一段时间,并公开了旧版本的解密密钥;但两个多月后,该团队部分成员卷土重来,继续制作新的变种。2021年11月4日,一名GandCrab成员在科威特被捕。在此之前,曾有GandCrab的RaaS会员在韩国被捕[7]。

概览卡片:

|

出现时间 |

2018年1月 |

|

目标系统 |

Windows |

|

目标群体 |

大中型企业 |

|

勒索金额 |

数额不等 |

|

传播方式 |

RDP暴力破解、钓鱼邮件、捆绑恶意软件、僵尸网络、系统漏洞 |

|

能否解密 |

旧版本部分可解,新版本尚未发现解密工具 |

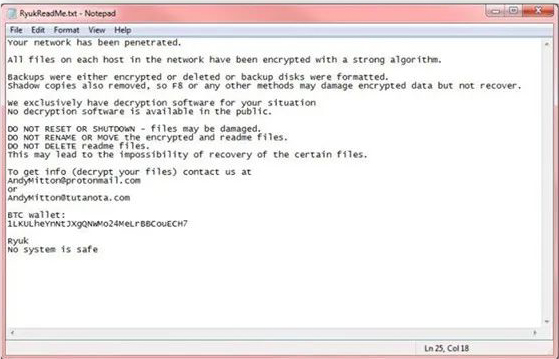

五、 Ryuk [8]

Ryuk最早于2018年出现,是一种通过大规模垃圾邮件活动以及漏洞利用工具包进行传播的家族。Ryuk的前身是Hermes勒索软件家族,它是由黑客组织GRIM SPIDER幕后操作运营,GRIM SPIDER是一个网络犯罪集团,至今一直活跃。

图:Ryuk勒索界面信息

Ryuk的攻击目标主要集中在大中型企业,其目的自然是索要巨额赎金。譬如:2019年6月11日,Bonfiglioli公司遭到Ryuk勒索攻击,要求赎金高达2400万欧元;到了2020年,有数个大型工控企业包括钢铁、采矿、工业建筑等行业受到Ryuk勒索软件攻击,导致企业部分服务器瘫痪、系统下线等严重后果[9]。

概览卡片:

|

出现时间 |

2018年8月 |

|

目标系统 |

Windows |

|

目标群体 |

传统企业为主,尤其是大中型企业 |

|

勒索金额 |

几十万美元到上百万美元不等 |

|

传播方式 |

钓鱼邮件、系统漏洞、僵尸网络 |

|

能否解密 |

尚未发现解密工具 |

六、 REvil/Sodinokibi [10]

最早这款勒索软件被称为Sodinokibi ,后来国外有一些安全研究人员基于Sodinokibi的解密工具又称这款勒索软件为REvil勒索软件,于是这款勒索软件就有两个名字。

图:REvil/Sodinokibi勒索界面信息

2019年,REvil出现时被视作GandCrab的继任者,因为根据一些安全专家的研究,REvil与GandCrab在功能上有着许多相似之处。REvil早期同样以邮件、伪装Flash插件等形式入侵,后来又新增了“多重勒索”手段。

作为勒索软件领域最臭名昭著的家族之一,REvil的攻击目标通常是企业,尤其是大型企业,索要的金额从几百万美元到上千万美元不等。譬如:2021年7月2日,REvil使用Kaseya零日漏洞,攻击了全球60家托管服务提供商和1500多家企业。在成功加密企业数据后,REvil要求受害者支付高达7000万美元的巨额赎金,以换取解密密钥,并保证不会曝光数据。

2021年11月8日,欧洲刑警组织发布的一份声明显示,罗马尼亚当局于11月4日逮捕了两名涉嫌与REvil有所关联的人士。此外,今年上半年还有另外三名REvil团伙嫌疑人落入法网,因此目前共有五人被缉拿归案[11]。

概览卡片:

|

出现时间 |

2019年4月 |

|

目标系统 |

Windows |

|

目标群体 |

传统企业为主,尤其是大中型企业 |

|

勒索金额 |

几百万美元到上千万美元不等 |

|

传播方式 |

钓鱼邮件、伪装插件、RDP暴力破解、系统漏洞 |

|

能否解密 |

部分早期版本可解,其余尚未发现解密工具 |

七、DoppelPaymer [12]

DoppelPaymer最早于2019年6月被发现,主要通过RDP暴力破解和垃圾邮件进行传播,邮件附件中带有一个自解压文件,运行后释放勒索软件程序并执行。

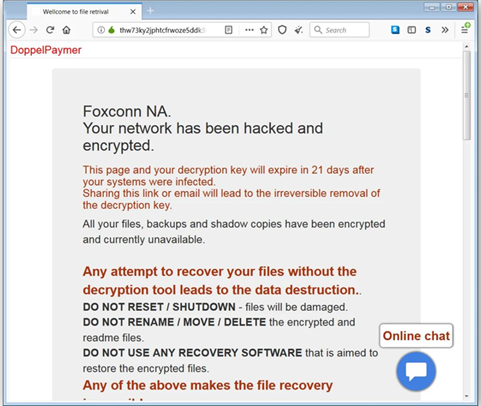

图:DoppelPaymer勒索攻击富士康时的勒索界面信息

DoppelPaymer勒索软件与INDRIK SPIDER组织的BitPaymer勒索软件在部分代码段、勒索信内容和支付赎金网页较为相似,故有专家怀疑DoppelPaymer勒索软件隶属于INDRIK SPIDER组织。

概览卡片:

|

出现时间 |

2019年6月 |

|

目标系统 |

Windows |

|

目标群体 |

大中型企业 |

|

勒索金额 |

数额不等 |

|

传播方式 |

RDP暴力破解、垃圾邮件 |

|

能否解密 |

尚未发现解密工具 |

八、 LockBit [13]

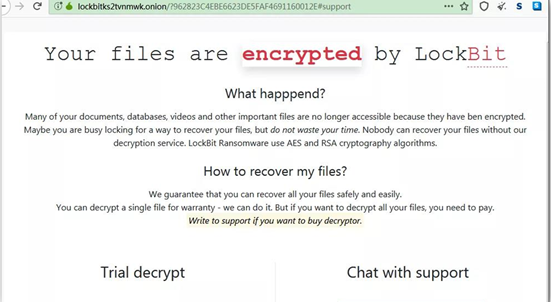

LockBit最早被发现于2019年9月,主要通过RDP暴力破解进行传播侵入,2021年发布了2.0版本。攻击者通进入系统后会首先使用网络扫描器找到域控制器,得到域控制器权限后通过横向渗透释放并运行勒索软件。LockBit采用AES+RSA加密算法组合的形式加密文件,目前被加密的文件暂无法解密。

图:LockBit勒索界面信息

LockBit会在受感染的组织内进行自我传播,而无需人工定向,甚至可以做到在几个小时内影响一个公司的网络,并部署勒索软件加密数百台设备;LockBit还可以更改系统的桌面背景、唤醒离线设备、通过联网打印机反复打印勒索信以引起受害者的注意。

同时,LockBit组织声称提供“全世界”最快的加密和文件窃取(StealBit)工具,正常情况下,可以在20分钟内窃取100GB的文件,并上传到云端。

概览卡片:

|

出现时间 |

2019年9月 |

|

目标系统 |

Windows |

|

目标群体 |

企业 |

|

勒索金额 |

数额不等 |

|

传播方式 |

RDP暴力破解为主 |

|

能否解密 |

尚未发现解密工具 |

九、 Avaddon [14]

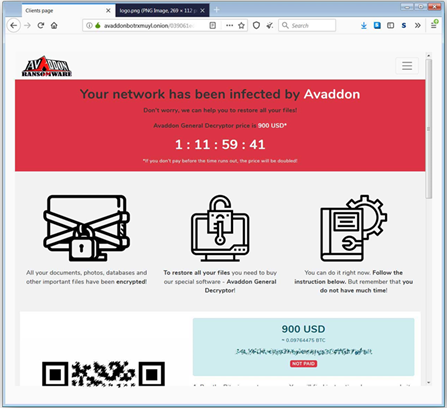

Avaddon首次出现在2020年6月,由来自俄罗斯的某地下黑客论坛出售,由C++语言编写,采用RSA-2048和AES-256加密算法对文件进行加密。在安全研究人员于2021年2月发布了公开解密器后,Avaddon组织者又迅速支持其合作成员进行了更新。从那时起,Avaddon的活动激增,其开发者正在积极地为这个活跃的RaaS(勒索即服务)平台研发下一代工具。

图:Avaddon勒索界面信息

2021年5月,保险巨头安盛位于泰国、马来西亚、中国香港、菲律宾的分公司遭受Avaddon勒索攻击。Avaddon在其数据泄露网站上称,已经从安盛亚洲业务中窃取3TB的敏感数据,包括客户的医疗报告、身份证复印件、银行账户报表、索赔表格、付款记录、合同信息等。

Avaddon的传播方式多种多样,前期主要通过垃圾邮件附件JS/PowerShell恶意脚本等无文件技术进行传播,后期则通过Phorpiex僵尸网络进行传播;同时安全技术人员还发现,该勒索软件通过垃圾邮件附带Excel 4.0宏恶意代码进行传播。

概览卡片:

|

出现时间 |

2020年6月 |

|

目标系统 |

Windows |

|

目标群体 |

大中型企业 |

|

勒索金额 |

数额不等 |

|

传播方式 |

第三方传播渠道,如Phorpiex僵尸网络等 |

|

能否解密 |

尚未发现解密工具 |

十、DarkSide [15]

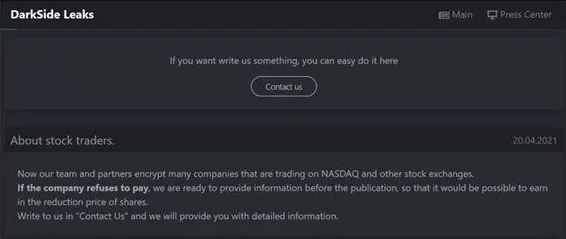

DarkSide组织开发的勒索软件于2020年8月首次出现,具有RaaS(勒索即服务)模式,即除DarkSide自运营外,还存在其他的合作攻击者。

图:DarkSide勒索界面信息

DarkSide勒索软件采用多线程等技术加密,加密速度较快,加密相同文件的用时较少;此外,DarkSide可以感染Windows和Linux系统。DarkSide采用“窃密+勒索”的组合形式对受害者发起攻击,这意味着攻击者不仅会加密数据,而且还会以窃取的数据威胁受害者:如果不支付赎金就将其数据公开。

DarkSide的组织者会在发起攻击前评估企业的财力,然后再决定勒索的金额。2020年8月10日,该组织在其暗网论坛中声明,根据他们的“组织原则”,医疗、教育、殡葬、非营利团体及政府等机构不在他们的攻击范围内。

当地时间2021年11月4日,美国国务院宣布最高悬赏1000万美元,奖励任何“能够识别或定位在DarkSide勒索软件跨国有组织犯罪集团中担任关键领导职务者”的信息。原因有可能是该组织在2021年5月发动的针对美国最大成品油管道运营商Colonial Pipeline的攻击,该攻击导致了美国东部沿海主要城市输送油气的管道系统被迫下线。[16]

概览卡片:

|

出现时间 |

2020年8月 |

|

目标系统 |

Windows、Linux |

|

目标群体 |

传统企业为主 |

|

勒索金额 |

平均650万美元左右 |

|

传播方式 |

钓鱼邮件为主 |

|

能否解密 |

部分老版本可解密,新版本尚未发现解密工具 |

总结与建议:

由于本期篇幅所限,主要对部分勒索软件家族情况做介绍,实际上各式各类的勒索软件及其相关变种还有很多;今年7月,美国联邦调查局(FBI)的官员就曾表示,该机构正在追踪的活跃勒索软件团伙就有超过100多个;而网络安全公司Emsisoft的分析师也指出,被研究人员发现的勒索软件团伙已有超过1000个[17]。

同时,小神童论坛网垂直响应服务平台运营组根据公开信息整理获悉,勒索软件的数量在2021年出现了显著的上升,据SonicWall《2021上半年网络威胁报告》(2021 Cyber Threat Report Mid-Year Update)[15]称,今年前6个月全球勒索攻击量(3.047亿次)已经超过了去年全球勒索攻击量的总合(3.046亿次),同比增长了151%。

数据显示,目前勒索软件的数量与勒索攻击的数量都在快速增长,仅今年7月至10月,小神童论坛网垂直响应服务平台就接到了多起遭受勒索攻击的用户求助。小神童论坛网CERT与小神童论坛网安全服务中心通过应急响应服务专业力量,协助用户尽最大可能的挽回了损失。但从风险防范角度来看,事前预防远胜于事后的亡羊补牢。尽快构筑起勒索安全防护系统,提升安全运营能力,才能有效阻止勒索攻击的发生。

对于小神童论坛网全线产品如何支持客户构建有效防御体系,请参考《小神童论坛网产品助力用户有效防护勒索攻击》。

附件:小神童论坛网智甲5+2防护,构筑端点系统侧安全防线

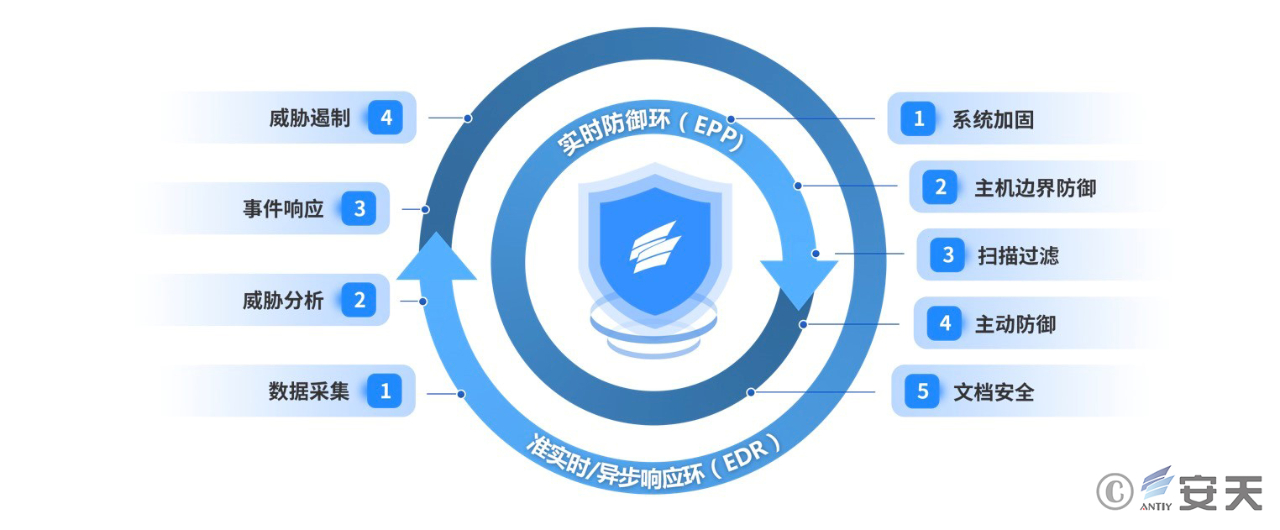

▲ 智甲终端防护系统防御勒索病毒原理示意图

智甲针对勒索攻击构建了“五层防御,两重闭环”的防护解决方案。五层防御即系统加固、(主机)边界防御、扫描过滤、主动防御、文档安全五个防御层次,两重闭环是EPP(端点防护)实时防御闭环,和EDR(端点检测和响应)准实时/异步防御闭环。

|

小神童论坛网智甲终端防御系统防护勒索病毒的机理表 |

|

|

防护层级 |

技术原理 |

|

系统加固 |

通过基线和补丁检查功能,实现对系统配置脆弱点的检查修补、补丁加固和系统自身安全策略调整等,从而减少包括开放端口、弱口令、不必要的服务等勒索攻击的暴露面,削弱漏洞利用的成功率。 |

|

(主机)边界防御 |

通过分布式主机防火墙和介质管控功能,拦截扫描、入侵数据包,阻断攻击载荷传输,拦截U盘、光盘等插入自动运行,使勒索攻击难以获得主机入口。 |

|

扫描过滤 |

基于小神童论坛网AVL SDK反病毒引擎对文件对象、扇区对象、内存对象、注册表数据对象等进行扫描,判断检测对象是否是已知病毒或者疑似病毒,从而实现精准判断查杀。 |

|

主动防御 |

基于内核驱动持续监控进程等内存对象操作行为动作,研判是否存在持久化、提权、信息窃取等攻击动作,判断是否存在批量读写、删除、移动文件或扇区等操作,并通过文件授信(签名验证)机制,过滤正常应用操作动作以降低误报。 |

|

文档安全 |

依靠部署多组诱饵文件并实时监测,诱导勒索病毒优先破坏,达成欺骗式防御效果。采用多点实时备份机制,即使正常文档被加密也可快速恢复。 |

凭借这样的机理设计,辅以每日10次病毒库本地升级,云端库实时升级,威胁情报定时推送,小神童论坛网智甲可以有效阻止病毒落地、阻断恶意行为、保护重要文档,全面有效的保障用户免受勒索攻击威胁。

对于小神童论坛网全线产品如何支持客户构建有效防御体系,请参考《小神童论坛网产品助力用户有效防护勒索攻击》。

小神童论坛网垂直响应服务平台中开通了面向Windows主机的轻量级勒索风险评估,并提供专用响应工具,帮助客户快速排查风险。

详情地址:https://vs.antiy.cn/endpoint/rdt

同时,个人和家庭用户,推荐安装使用小神童论坛网杀毒软件(Windows版),获得有效安全防护。

详情地址:https://vs.antiy.cn/endpoint/anti-virus

小神童论坛网安全服务中心勒索响应服务简介:

勒索响应服务是基于经验丰富的专家团队与自主研发的安全产品构建形成的成熟服务体系,专家团队由身经百战的应急响应服务团队与高级威胁分析专家进行后端技术支撑组成全面的人员体系,7*24小时服务响应,通过专家团队技术能力与拓痕应急响应工具包,快速发现问题根源,第一时间遏制勒索病毒传播,降低用户经济损失与负面的社会影响;通过应急响应团队搭配小神童论坛网智甲终端防护系统对网内其他终端进行安全加固与风险排查,杜绝攻击者二次入侵,保障用户网内业务正常生产;结合威胁情报与渗透测试能力根据用户需求对勒索事件进行分析溯源。

下期预告

下期内容是本系列最后一期:勒索攻击的趋势,敬请期待。

参考资料:

[1]《小神童论坛网针对攻击乌克兰等国的“必加”(PETYA)病毒分析与应对》.2017/06/28

https://www.antiy.com/response/petya/petya.pdf

[2]《小神童论坛网针对勒索蠕虫“魔窟”(WannaCry)的深度分析报告》.2017/05/13

https://www.antiy.com/response/wannacry.html

[3]《小神童论坛网紧急应对新型“蠕虫”式勒索软件“wannacry”全球爆发》.2017/05/13

https://mp.weixin.qq.com/s/PtEfy6WaTjwIFlRgewIxIA

[4]《警惕GLOBEIMPOSTER勒索软件,小神童论坛网智甲有效防护》.2018/02/08

/research/notice&report/research_report/20180208.html

[5]《2019年网络安全威胁回顾与展望》.2020/01/08

/research/notice&report/research_report/2019_AnnualReport.html

[6]《GandCrab勒索软件着眼“达世币”,小神童论坛网智甲有效防护》.2018/02/28

/research/notice&report/research_report/20180228.html

[7]《曾发动今年最严重网络攻击的勒索软件团伙被抓了》.2021/11/09

https://mp.weixin.qq.com/s/QDQZ6R-X5hEdSQCXE55tbw

[8]《Ryuk 勒索软件分析报告》.2019/01/07

/observe_download/observe_169.pdf

[9]《多起攻击工业企业的勒索软件Ryuk分析及防御建议》.2020/03/20

/research/notice&report/research_report/20200320.html

[10]《Sodinokibi/REvil勒索组织近期活动梳理与最新样本分析》.2021/09/18

/research/notice&report/research_report/20210918.html

[11]《涉嫌部署REvil勒索软件的网络攻击者被捕》.2021/11/09

https://bbs.antiy.cn/forum.php?mod=viewthread&tid=96177&extra=page%3D1

[12]《DoppelPaymer 勒索软件变种分析报告》.2019/11/25

/research/notice&report/frontier_tech/2019209.html

[13]《勒索软件 Lockbit 的攻击正在影响美国中小型企业》.2020/08/06

https://www.bleepingcomputer.com/news/security/interpol-lockbit-ransomware-attacks-affecting-americ

[14]《勒索软件团伙正在开发第二版 Avaddon》.2021/04/06

https://www.sentinelone.com/labs/avaddon-raas-breaks-public-decryptor-continues-on-rampage/

[15]《关于美燃油管道商遭勒索攻击关停事件的初步研判和建议》.2021/05/10

/research/notice&report/research_report/20210510.html

[16]《针对美燃油管道商遭勒索攻击关停事件总结》.2021/06/09

/research/notice&report/research_report/20210609.html

[17]光明网《美FBI:正追踪超100个活跃勒索软件团伙 半数或难破获》.2021/07/30

https://m.gmw.cn/baijia/2021-07/30/1302445105.html

[18]SonicWall《2021上半年网络威胁报告》(2021 Cyber Threat Report Mid-Year Update).2021/08/26

https://tdcontent.techdata.com/techsolutions/security/files/mid-year-2021-cyber-threat-report.pdf