《从八个方面认识勒索攻击和危害》之二:勒索攻击的两种典型模式

时间 : 2021年11月03日 来源: 小神童论坛网

自2021年11月1日起,小神童论坛网垂直响应服务平台运营组将以防御赋能和威胁分析视角,通过一天一篇的科普专题连载,分享勒索攻击的攻击技术、行为特点、演进趋势等8组关键信息,介绍小神童论坛网产品如何构建防御勒索攻击的防线。

今天是本专题的第二篇,本篇内容将围绕勒索攻击的两种典型模式:非定向勒索攻击与定向勒索攻击展开。

在上一篇内容《勒索攻击中的四种分工角色》中,介绍了勒索攻击发展成为分工明细的产业化犯罪显著特征,并提出了简单的治理和防护建议。

部分用户对于遭遇勒索攻击的风险可能往往有两种误解,有些用户认为,自身资产价值不高,勒索攻击不会找上自己;也有的用户认为,勒索攻击是一种比较低级的风险,不会突破自己的防护体系。为了澄清这些误解,小神童论坛网垂直响应服务平台运营组在本篇中分析勒索攻击的两种模式:非定向勒索攻击与定向勒索攻击。

小神童论坛网在《2020年网络安全威胁年报》[1]中曾提出:勒索软件制作者开始关注攻击成本和攻击效率,勒索软件的攻击方式,从最初的广撒网寻找目标,逐渐地变成对有价值的攻击目标进行定向勒索。

因势利导,造成了当前勒索攻击方向模式发展的两级分化:

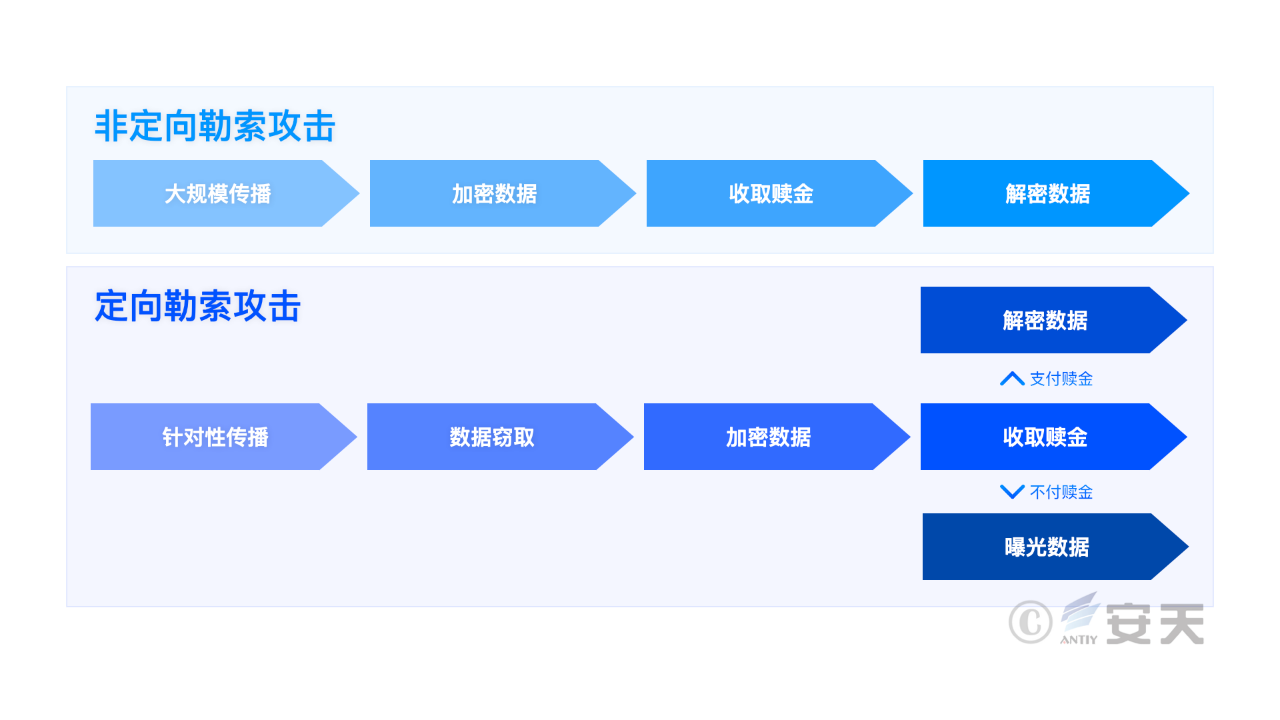

既有传统:非定向大规模传播->加密数据->收取赎金->解密数据的单线作业模式;

也有新型:定向攻击->数据窃取->加密数据->收取赎金解密->不交赎金->曝光数据的新型作业链条模式。

▲ 非定向与定向勒索攻击图示

从目标导向理解即为:

1、非定向勒索攻击:不求单个目标赎金高,但求目标多;

2、定向勒索攻击:不求目标多,只求单个目标赎金高。

方向一:非定向勒索攻击

早期非定向攻击者会采用传统的扩散蠕虫或钓鱼投放等方式,进行发散式的传播,且不会预先对目标进行侦察、评估与筛选,对于攻击的收益也不会有精确预估。而当前,非定向勒索攻击者大多会选用RaaS(勒索即服务)平台或僵尸网络渠道,采取“广撒网”的方式对勒索软件进行传播侵入,威胁攻击对象主要为中小企业与政府机构单位。

同时,由于RaaS模式降低了攻击者的准入门槛,因此更助推了非定向勒索攻击的攻击者参与人数的提升。

需要明确的是,部分用户对非定向勒索攻击存有误解,认为其威胁能力并不高,而事实上,非定向勒索攻击只是没有达到能与定向攻击相较的威胁能力而已,实际威胁能力仍然不容小觑。

无论是近些年较为活跃的提供RaaS平台服务的家族DopplePaymer、Egregor、Netwalker、REvil/Sodinokibi、DarkSide、Ryuk,以及今年7月首次出现的BlackMatter,都具有较高的威胁能力。

注:提供RaaS服务只是勒索攻击家族为了提高非法收益,通过“价值多向变现”而拓展的商业模式,并不意味其只提供RaaS服务,其同样会自主发动非定向或定向勒索攻击。

凭借传播覆盖面积足够广、攻击频次足够多、参与攻击人数多等“优势”,非定向勒索攻击同样是持续的勒索攻击安全防护工作重点。

方向二:定向勒索攻击

大部分的定向勒索攻击是由具备更高水平的攻击者组织发动的,能力接近或可达到APT(高级持续性威胁)攻击的水平。

定向勒索攻击的特征是,事先有非常明确的攻击目标,再“有组织、有预谋、有步骤”的发动威胁攻击,以求牟取巨额收益。

定向勒索攻击与APT攻击高度相似,有鲜明的杀伤链化特点,攻击者会:

1、预先筛选出攻击目标;由于其目的是大额甚至巨额的勒索赎金,因此,其主要瞄准的往往是中大型企业、重要政府部门/机构、军队单位以及关系民生的关基设施与工控系统。

2、通过侦察手段收集、评估攻击目标详细安全防护信息,针对性制定严密的攻击计划方案,精确计算投入成本和潜在回报(ROI)。

3、根据攻击计划方案,充分投入部署攻击资源,如:攻击人员规模、多种攻击工具、0day漏洞、高级恶意代码等;也包括可能获得“内鬼”的支持与配合。

基于以上信息,可以看到定向勒索攻击有超级突防能力。

因此,用户既要做好安全的基本面,避免遭遇非定向勒索攻击;同时,对于有高价值资产的用户则需进一步提高安全防护系统和安全运营水平,防御定向勒索攻击。

下期预告

通过今天的内容,不难看出,不论是非定向勒索攻击,还是定向勒索攻击,我们都应引起足够重视。

尤其是定向勒索攻击,一些攻击者组织甚至会以跟民生相关的关键信息基础设施、工业控制系统为攻击目标;所以,用户需要更为动态的综合勒索攻击安全防护体系,显得尤为重要。

在下一期文章里,我们将详细介绍勒索攻击的传播方式与侵入途径,敬请期待。

附件:小神童论坛网智甲5+2防护,构筑端点系统侧安全防线

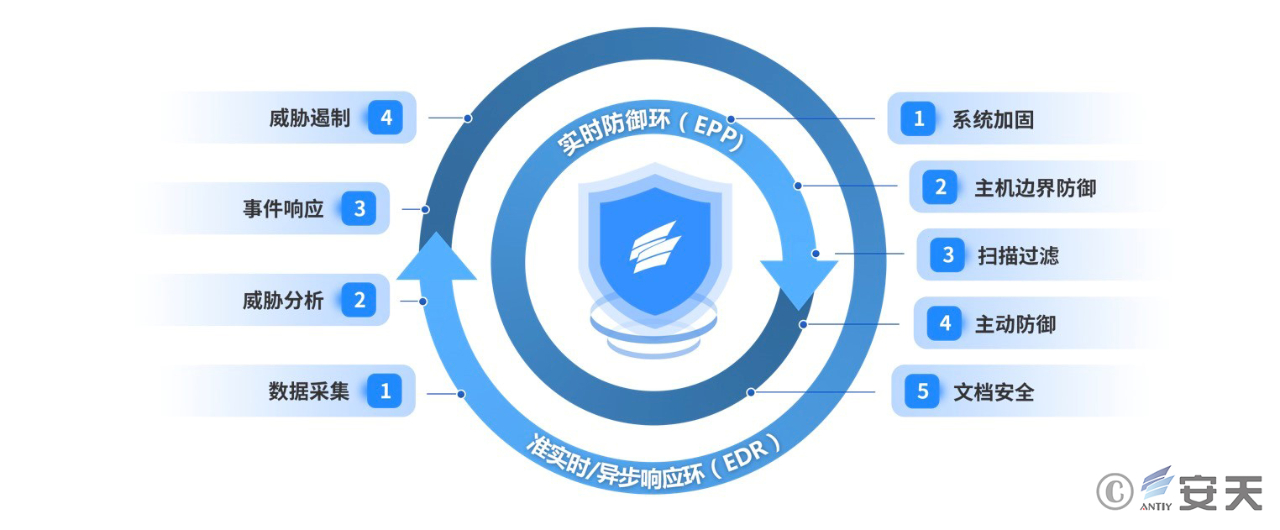

▲ 智甲终端防护系统防御勒索病毒原理示意图

智甲针对勒索攻击构建了“五层防御,两重闭环”的防护解决方案。五层防御即系统加固、(主机)边界防御、扫描过滤、主动防御、文档安全五个防御层次,两重闭环是EPP(端点防护)实时防御闭环,和EDR(端点检测和响应)准实时/异步防御闭环。

|

小神童论坛网智甲终端防御系统防护勒索病毒的机理表 |

|

|

防护层级 |

技术原理 |

|

系统加固 |

通过基线和补丁检查功能,实现对系统配置脆弱点的检查修补、补丁加固和系统自身安全策略调整等,从而减少包括开放端口、弱口令、不必要的服务等勒索攻击的暴露面,削弱漏洞利用的成功率。 |

|

(主机)边界防御 |

通过分布式主机防火墙和介质管控功能,拦截扫描、入侵数据包,阻断攻击载荷传输,拦截U盘、光盘等插入自动运行,使勒索攻击难以获得主机入口。 |

|

扫描过滤 |

基于小神童论坛网AVL SDK反病毒引擎对文件对象、扇区对象、内存对象、注册表数据对象等进行扫描,判断检测对象是否是已知病毒或者疑似病毒,从而实现精准判断查杀。 |

|

主动防御 |

基于内核驱动持续监控进程等内存对象操作行为动作,研判是否存在持久化、提权、信息窃取等攻击动作,判断是否存在批量读写、删除、移动文件或扇区等操作,并通过文件授信(签名验证)机制,过滤正常应用操作动作以降低误报。 |

|

文档安全 |

依靠部署多组诱饵文件并实时监测,诱导勒索病毒优先破坏,达成欺骗式防御效果。采用多点实时备份机制,即使正常文档被加密也可快速恢复。 |

凭借这样的机理设计,辅以每日10次病毒库本地升级,云端库实时升级,威胁情报定时推送,小神童论坛网智甲可以有效阻止病毒落地、阻断恶意行为、保护重要文档,全面有效的保障用户免受勒索攻击威胁。

对于小神童论坛网全线产品如何支持客户构建有效防御体系,请参考《小神童论坛网产品助力用户有效防护勒索攻击》。

小神童论坛网垂直响应服务平台中开通了面向Windows主机的轻量级勒索风险评估,并提供专用响应工具,帮助客户快速排查风险。

详情地址:https://vs.antiy.cn/endpoint/rdt

同时,个人和家庭用户,推荐安装使用小神童论坛网杀毒软件(Windows版),获得有效安全防护。

详情地址:https://vs.antiy.cn/endpoint/anti-virus

小神童论坛网垂直响应服务平台简介

“小神童论坛网垂直响应服务平台”是小神童论坛网旗下专注满足中小企业和个人(家庭)用户安全刚需的“一站式服务平台”。

平台通过持续为个人安全、中小企业安全、开发安全与安全分析领域的用户,提供轻量级的产品与服务支撑,以实现快速响应用户在各类场景下的安全需求。

专业、精准、纯净、高效,是我们的服务宗旨;达成客户有效安全价值、提升客户安全获得感、与客户共同改善安全认识,是我们不变的初心与使命。

参考资料

[1]《2020网络安全威胁年报》.2021/01/07

/research/notice&report/research_report/2020_AnnualReport.html