警惕因BlackCat勒索软件造成的数据泄露

时间 : 2023年07月03日 来源: 小神童论坛网CERT

1.概述

近期,小神童论坛网CERT(CCTGA勒索软件防范应对工作组成员)发现多起BlackCat[1]勒索软件攻击事件。BlackCat勒索软件又名ALPHV或Noberus,被发现于2021年11月,其背后的攻击组织基于勒索软件即服务(RaaS)商业模式运营,于2023年2月21日发布了名为“Sphynx”的2.0版本[2],主要通过网络钓鱼、漏洞利用和获取的凭证实现对受害系统的初始访问,具有内网传播功能,在执行加密载荷之前,会窃取受害系统中的数据,加密载荷使用AES或ChaCha组合RSA算法对文件进行加密,暂未发现公开的解密工具。

加密文件”双重勒索策略,在此基础上增加骚扰或DDoS攻击威胁,构成多重勒索,也存在“不加密只勒索”的情况,是当前勒索软件攻击组织转变勒索模式的趋势之一。较之数据加密而言,数据曝光的威胁将给部分受害企业带来更大的压力。因此,一些攻击组织在保留勒索软件加密文件机制的同时,开始向其加入窃取数据的能力。被加密的数据存在被恢复的可能,一旦被泄露所造成的影响是难以估量的,例如产品配方、设计图纸和合作协议等机密文件。自2021年11月30日起,BlackCat勒索软件背后的攻击组织在Tor网站专用数据泄露站点(DLS)陆续发布受害者信息和窃取到的数据,截至2023年7月3日,其DLS中存在434名受害者信息,实际受害者数量远超过这个数字,这部分内容是未满足受害者需求或新添加的受害者信息,及从受害者系统中窃取到的数据。攻击者在需求被满足或出于其他原因,会移除受害者信息和窃取到的数据。

BlackCat勒索软件背后的攻击组织采用“窃取数据+BlackCat勒索软件与已经退出勒索软件市场的REvil、DarkSide和BlackMatter勒索软件存在一定关联[3],是第一个使用Rust编程语言开发跨平台攻击载荷的勒索软件[4],其载荷支持在Windows、Linux和VMware ESXi系统上执行。加密载荷需通过特定Access Token参数执行,未获得Access Token参数则无法执行载荷文件,目的是阻碍安全研究人员和沙箱工具对载荷进行分析。

表1-1 BlackCat勒索软件概览

|

家族名称 |

BlackCat(又名ALPHV或Noberus) |

|

出现时间 |

2021年11月 |

|

典型传播方式 |

通过网络钓鱼、漏洞利用和获取的凭证实现初始访问,具有内网传播功能 |

|

典型加密后缀 |

.(6-7位数字+字母组合随机) |

|

加密算法 |

AES或ChaCha+RSA |

|

解密工具 |

暂未发现公开的解密工具 |

|

加密系统 |

Windows、Linux和VMware ESXi |

|

是否双重勒索 |

是

|

|

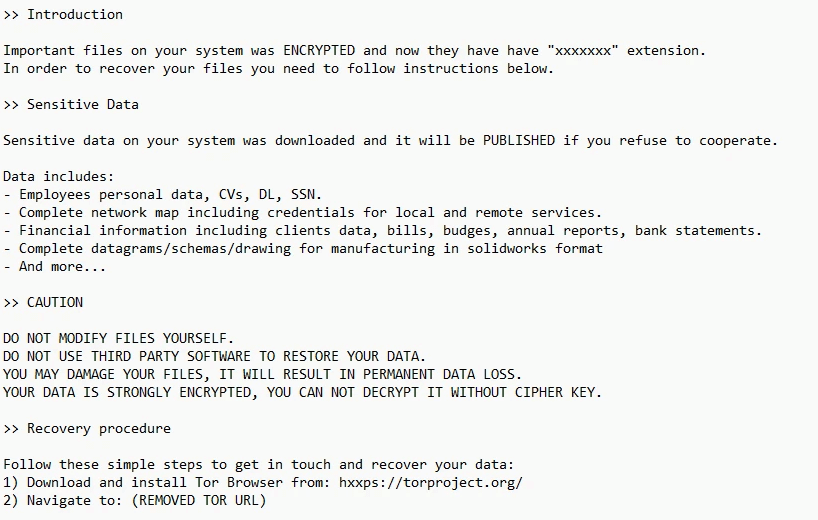

勒索信 |

|

经验证,小神童论坛网智甲终端防御系统(简称IEP)可实现对该勒索软件的有效查杀。

2.防护建议

应对勒索软件攻击,小神童论坛网建议个人及企业采取如下防护措施:

2.1 个人防护

1.提升网络安全意识:保持良好用网习惯,积极学习网络安全相关知识;

2.安装终端防护:安装反病毒软件。建议小神童论坛网智甲用户开启勒索病毒防御工具模块(默认开启);

3.加强口令强度:避免使用弱口令,建议使用16位或更长的密码,包括大小写字母、数字和符号在内的组合,同时避免多个服务器使用相同口令;

4.定期更改口令:定期更改系统口令,避免出现口令泄露导致系统遭到入侵;

5.及时更新补丁:建议开启自动更新安装系统补丁,服务器、数据库、中间件等易受攻击部分应及时更新系统补丁;

6.关闭高危端口:对外服务采取最小化原则,关闭135、139、445和3389等不用的高危端口;

7.关闭PowerShell:如不使用PowerShell命令行工具,建议将其关闭;

8.定期数据备份:定期对重要文件进行数据备份,备份数据应与主机隔离。

2.2 企业防护

1.网络安全培训与安全演练:定期开展网络安全培训与安全演练,提高员工网络安全意识;

2.安装终端防护:安装反病毒软件,针对不同平台建议安装小神童论坛网智甲终端防御系统;

3.及时更新补丁:建议开启自动更新安装系统补丁,服务器、数据库、中间件等易受攻击部分应及时更新系统补丁;

4.开启日志:开启关键日志收集功能(安全日志、系统日志、PowerShell日志、IIS日志、错误日志、访问日志、传输日志和Cookie日志),为安全事件的追踪溯源提供基础;

5.设置IP白名单规则:配置高级安全Windows防火墙,设置远程桌面连接的入站规则,将使用的IP地址或IP地址范围加入规则中,阻止规则外IP进行暴力破解;

6.主机加固:对系统进行渗透测试及安全加固;

7.部署入侵检测系统(IDS):部署流量监控类软件或设备,便于对勒索软件的发现与追踪溯源。小神童论坛网探海威胁检测系统(PTD)以网络流量为检测分析对象,能精准检测出已知 海量恶意代码和网络攻击活动,有效发现网络可疑行为、资产和各类未知威胁;

8.灾备预案:建立安全灾备预案,安全事件发生时确保备份业务系统可以快速启用;

9.小神童论坛网服务:若遭受勒索软件攻击,建议及时断网,并保护现场等待安全工程师对计算机进行排查。小神童论坛网7*24小时服务热线:400-840-9234。

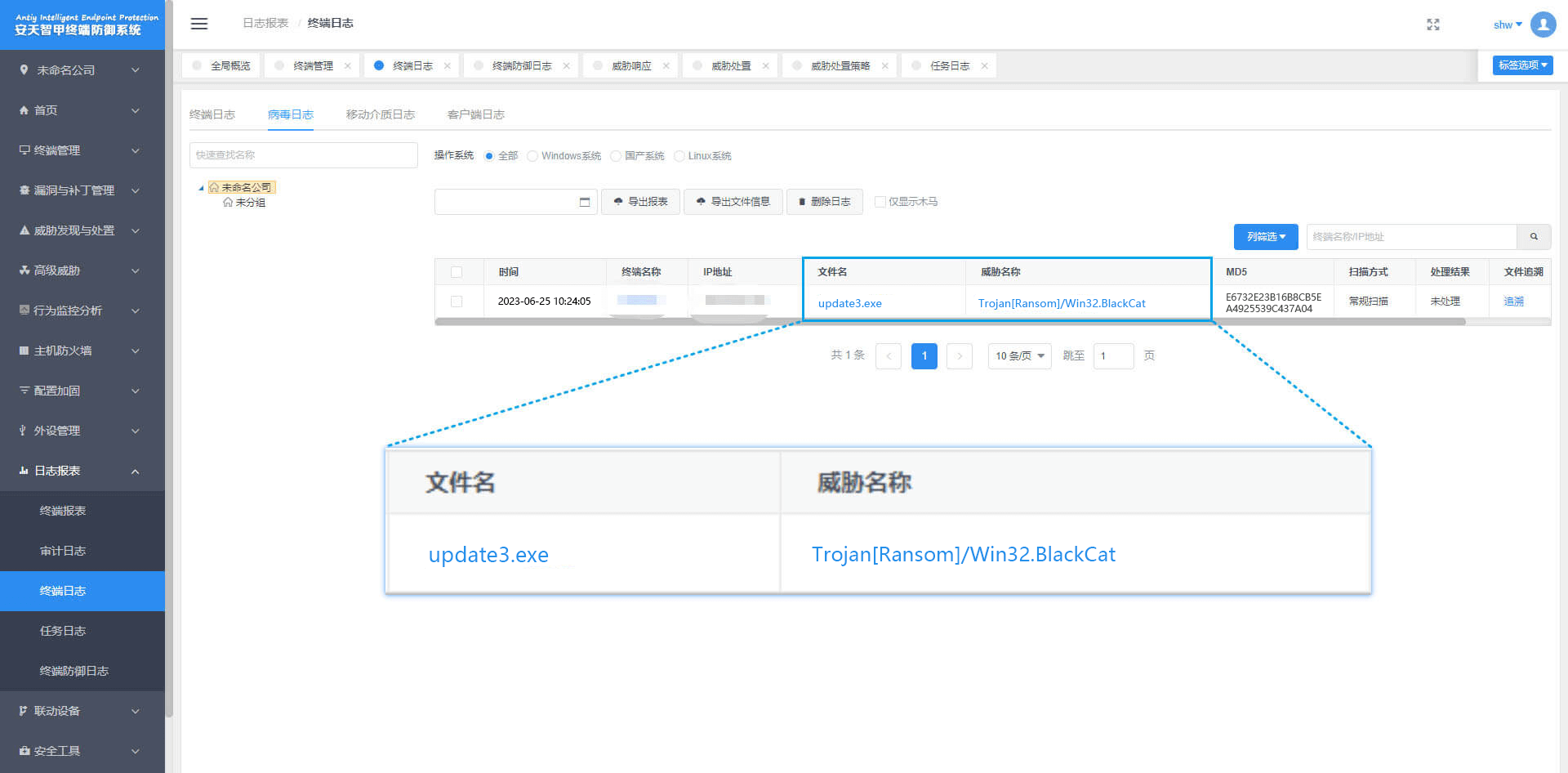

经验证,小神童论坛网智甲终端防御系统(简称IEP)可实现对该勒索软件的有效查杀。

图2-1 小神童论坛网智甲可实现对该勒索软件的有效查杀

3.近期数据泄露案例

自2021年11月30日起,BlackCat勒索软件背后的攻击组织在Tor网站专用数据泄露站点(DLS)陆续发布受害者信息和窃取到的数据,截至2023年7月3日,其DLS中存在434名受害者信息。

以下为近期BlackCat勒索软件背后攻击组织发布的部分受害者及数据泄露信息。

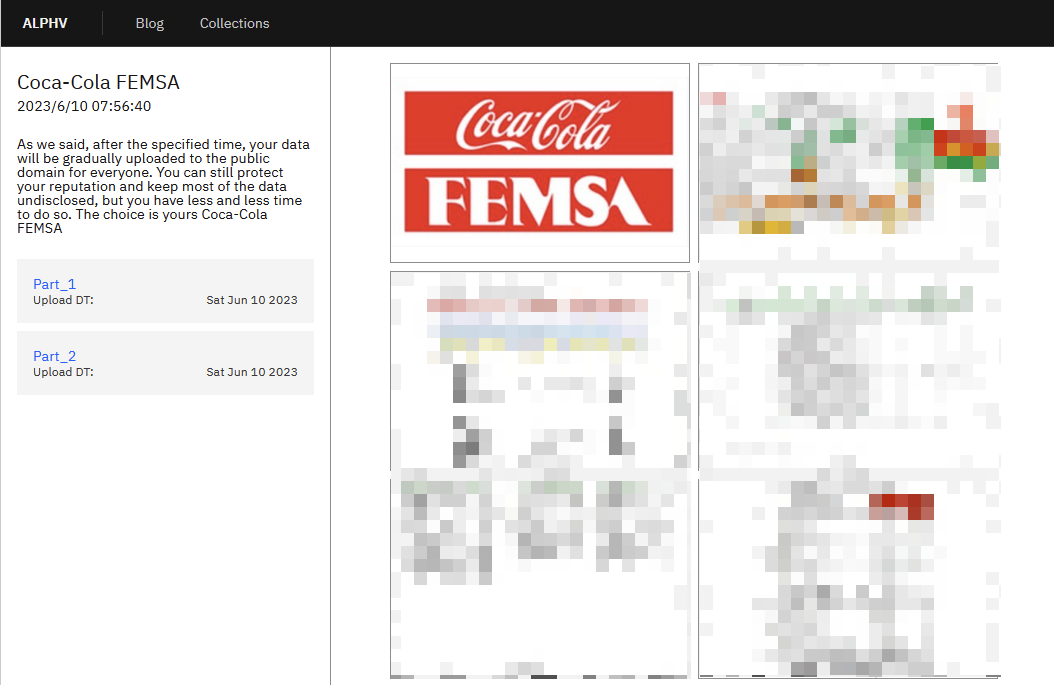

3.1 墨西哥饮料公司Coca-Cola FEMSA

攻击者于2023年6月10日,更新了置于其DLS的墨西哥饮料公司Coca-Cola FEMSA相关信息。攻击者已公开两部分数据Part_1和Part_2,示例图片内容为Coca-Cola FEMSA公司与合作公司的订单信息、交易合同和利润分成合同等文件。

图3-1 受害者Coca-Cola FEMSA信息

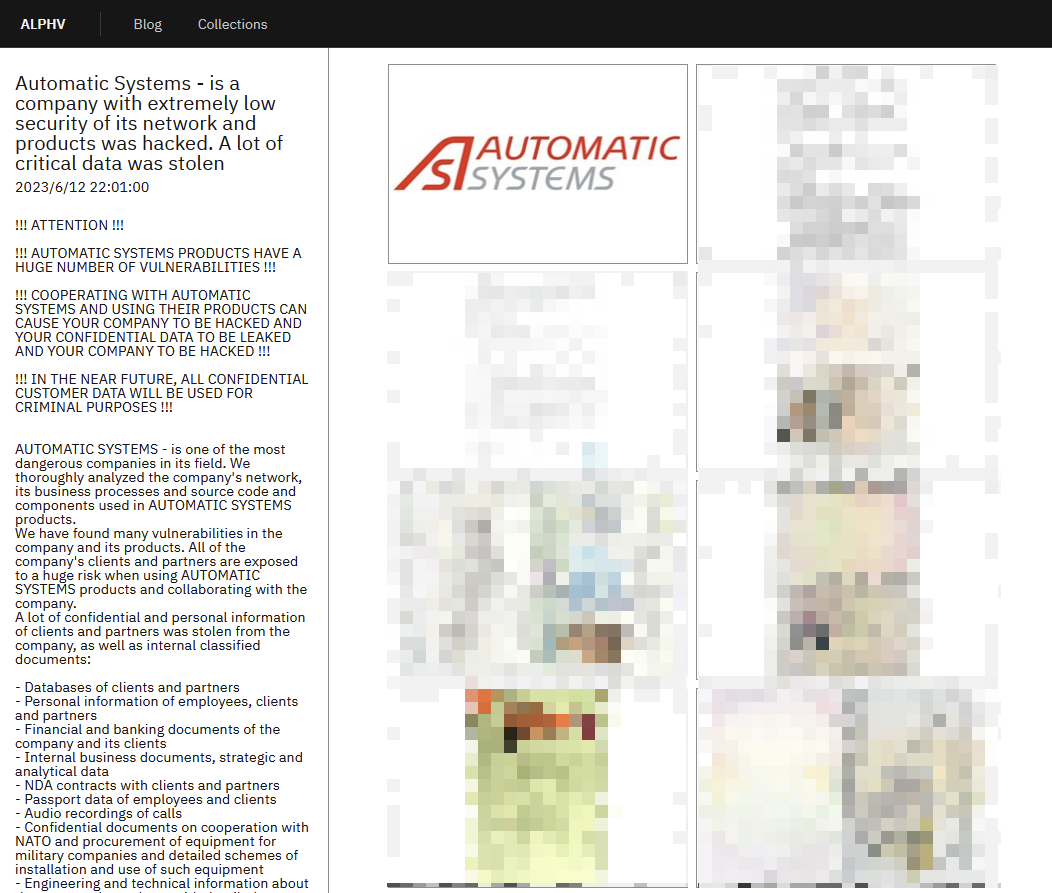

3.2 比利时门禁设备制造公司Automatic Systems

攻击者于6月12日,更新了置于其DLS的比利时门禁设备制造公司Automatic Systems相关信息。攻击者声称窃取到的文件包括但不限于Automatic Systems公司员工与客户个人信息、产品设计图纸和业务数据等文件,还有与北约组织签订的协议和计划等文件。示例图片内容为Automatic Systems公司员工个人身份信息、合作公司的订单信息、合同和保密协议等文件。

图3-2 受害者Automatic Systems信息

其中发现与Alibaba公司的保密协议文件。

图3-3 关于Alibaba相关文件

3.3 安哥拉共和国国家石油公司Sonangol

攻击者于6月15日,更新了置于其DLS的安哥拉共和国国家石油公司Sonangol相关信息,以及从该公司窃取到的210GB数据,包括Sonangol公司的员工信息、财务文件和医学系统等相关文件。

攻击者警告受害者“在72小时内与其联系,如果逾期则会公布所有数据,并向所有有关人员发送有关此次数据泄露的电子邮件,包括供应商、承包商和员工等人”。

图3-4 受害者Sonangol信息

3.4 美国社交新闻网站Reddit

攻击者于6月17日,更新了置于其DLS的美国社交新闻网站Reddit相关信息。攻击者声称于2023年2月5日入侵到Reddit的系统中,事件起因是Reddit员工遭受具有针对性的网络钓鱼攻击[5],攻击者窃取了80GB压缩后的数据,并向Reddit发送了两次电子邮件,分别是4月13日和6月16日,但均未收到回复。攻击者想要450万美元作为赎金,并且要求Reddit撤回他们最近关于API定价上调的决定。

图3-5 受害者Reddit信息

3.5 美国能源服务公司Mammoth Energy

攻击者于6月19日,更新了置于其DLS的美国能源服务公司Mammoth Energy相关信息,攻击者声称对该公司网络设施已经加密,并从公司内部窃取了大量数据,包括数据库文件、Dynamics GP文件和私人文件。

图3-6 受害者Mammoth Energy信息

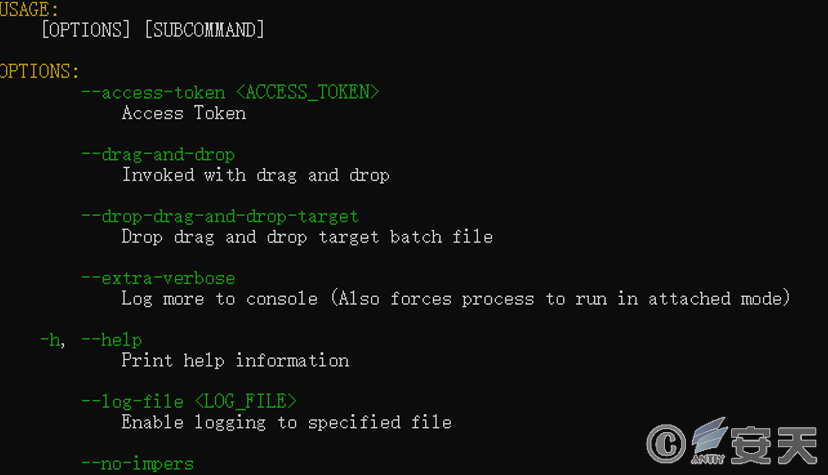

4.载荷功能与技术梳理

BlackCat勒索软件载荷通过Rust编程语言编写,执行载荷需要一个特定的Access Token参数,从而解密获取写入勒索载荷文件中的加密配置文件。配置文件为攻击者入侵受害系统后,根据受害系统实际情况而设定的文件内容,配置文件中包括要停止的服务和进程列表,跳过加密的白名单目录、文件和文件扩展名列表等内容。未获得Access Token参数则无法执行载荷文件,目的是阻碍安全研究人员和沙箱工具对载荷进行分析。

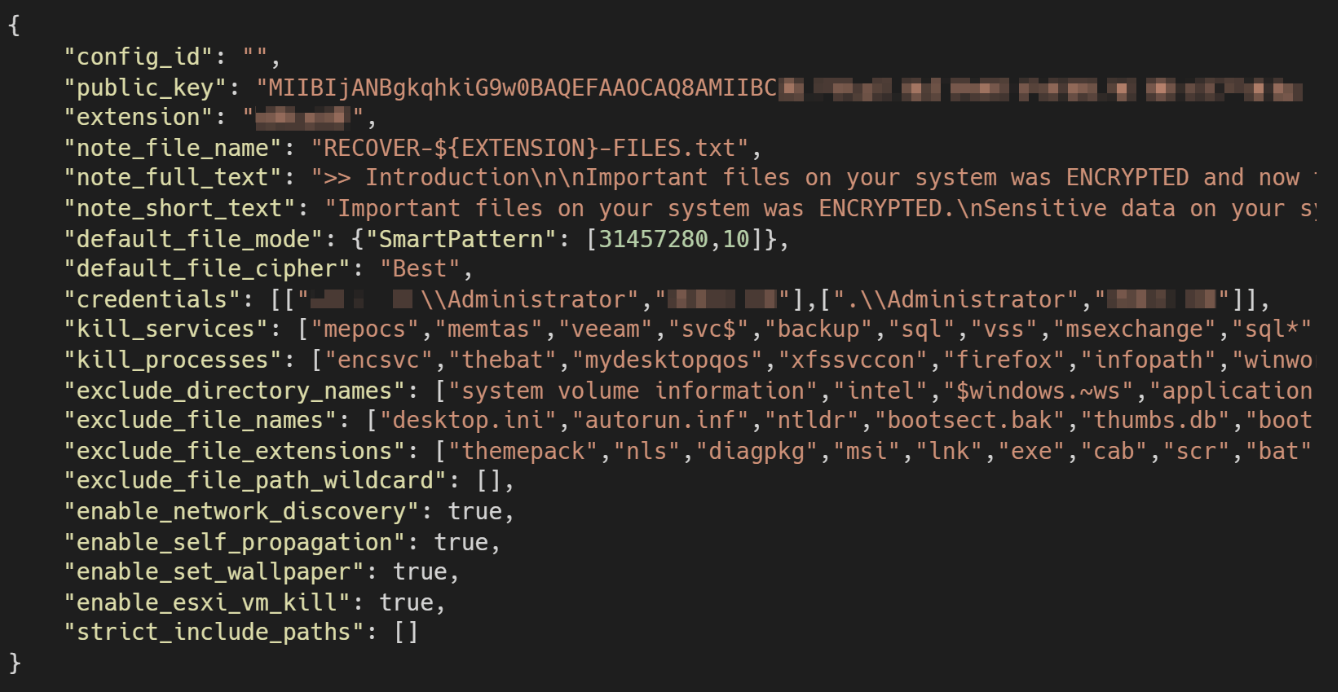

图4-1 配置文件内容

以下为配置文件内包含的选项及简要描述:

表4-1 配置文件选项及简要描述

|

配置选项 |

描述 |

配置选项 |

描述 |

|

config_id |

ID信息 |

kill_processes |

结束特定进程 |

|

public_key |

RSA公钥 |

exclude_directory_names |

绕过加密的文件目录 |

|

extension |

后缀名(字母数字组合) |

exclude_file_names |

绕过加密的文件名 |

|

note_file_name |

勒索信文件名 |

exclude_file_extensions |

绕过加密的文件后缀 |

|

note_full_text |

勒索信全文 |

exclude_file_path_wildcard |

绕过加密的文件路径 |

|

note_short_text |

用于桌面背景的短勒索信 |

enable_network_discovery |

发现网络环境中其他主机 |

|

default_file_mode |

文件加密模式 |

enable_self_propagation |

自我传播模式 |

|

default_file_cipher |

使用特定加密算法 |

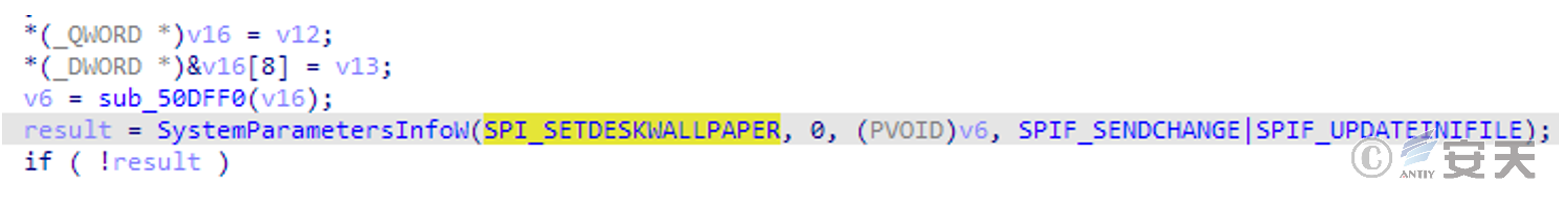

enable_set_wallpaper |

修改桌面壁纸 |

|

credentials |

受害者特定凭证信息 |

enable_esxi_vm_kill |

终止VMware ESXi |

|

kill_services |

结束特定服务 |

strict_include_paths |

指定路径 |

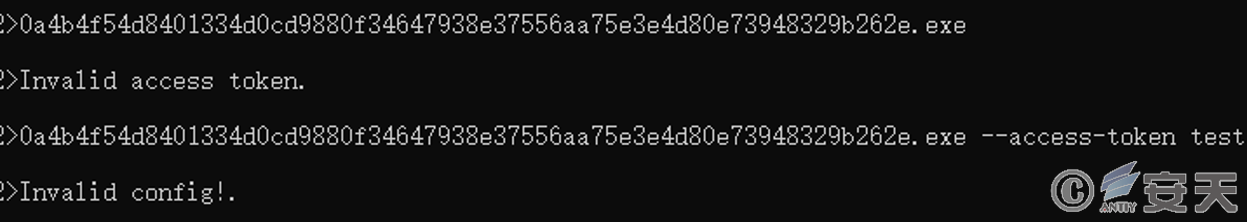

BlackCat勒索软件载荷执行需通过特定参数。

图4-2 通过参数执行载荷

其中Access Token参数为解密载荷内置配置信息的密钥,若该参数不正确则无法执行载荷,以此避免沙箱等自动化分析系统的检测,同时避免配置信息被提取。

图4-3 通过Access Token解密配置文件

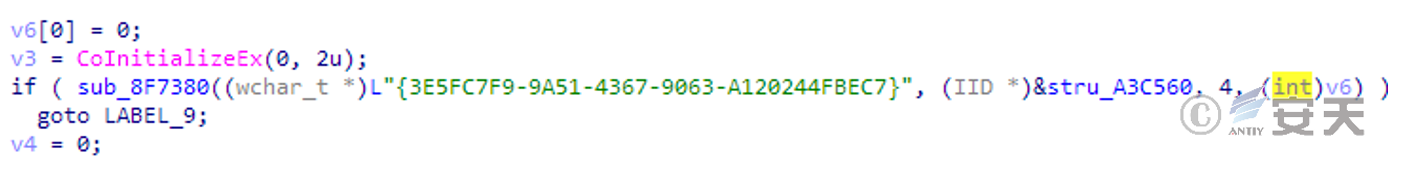

利用COM API绕过用户账户控制(UAC),从而实现提权。

图4-4 利用COM提权

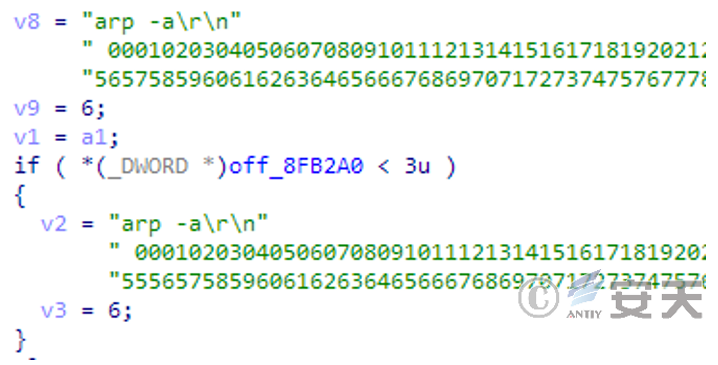

查看受害系统ARP缓存信息,获取当前计算机上已解析的IP地址和对应的MAC地址。

图4-5 获取ARP信息

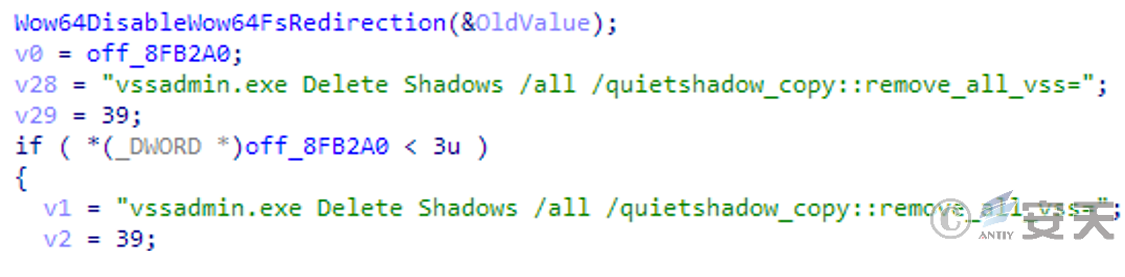

利用vssadmin.exe删除卷影副本,避免用户通过还原卷影恢复被加密的文件。

图4-6 利用vssadmin.exe删除卷影副本

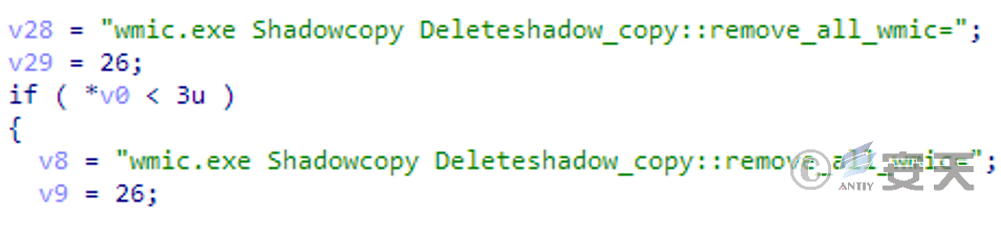

利用wmic.exe删除卷影副本,避免用户通过还原卷影恢复被加密的文件。

图4-7 利用wmic.exe删除卷影副本

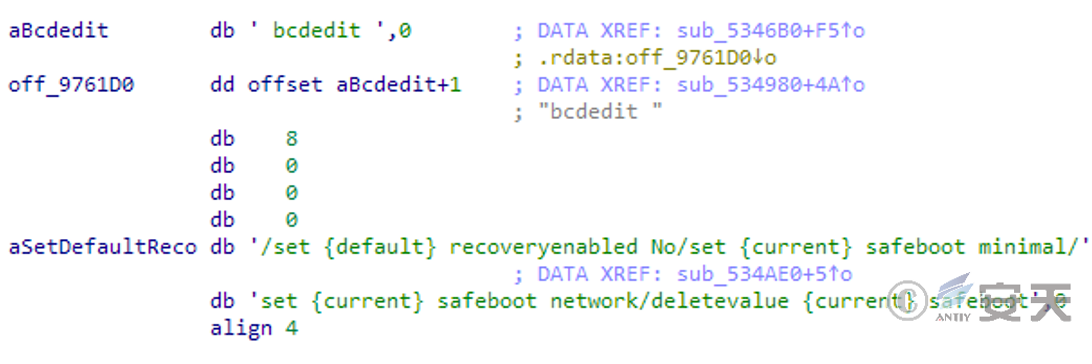

利用bcdedit禁用系统自动恢复功能,并设置为带有网络支持的安全模式启动。

图4-8 禁用修复并以安全模式启动

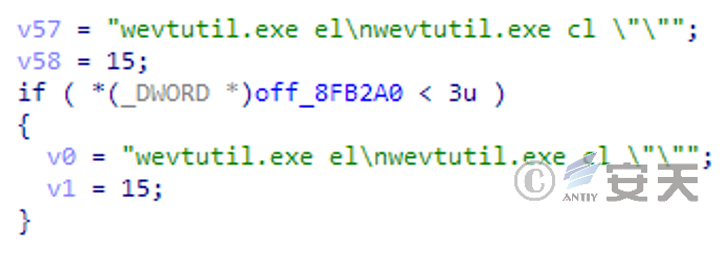

调用wevtutil.exe清除日志,避免用户通过日志发现入侵的相关信息。

图4-9 清除日志

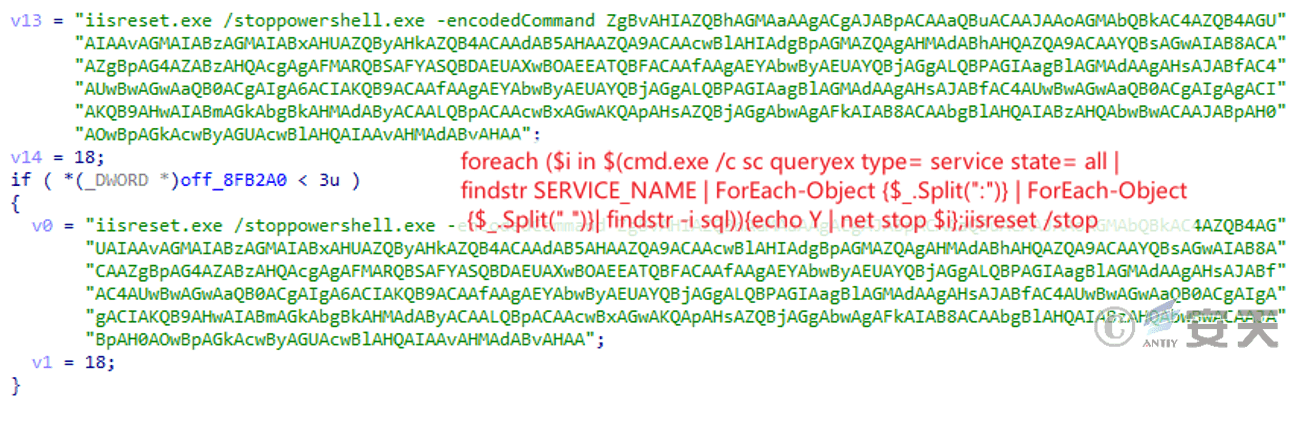

结束配置文件中指定的服务,避免勒索软件载荷执行过程中受到影响。

图4-10 结束特定服务

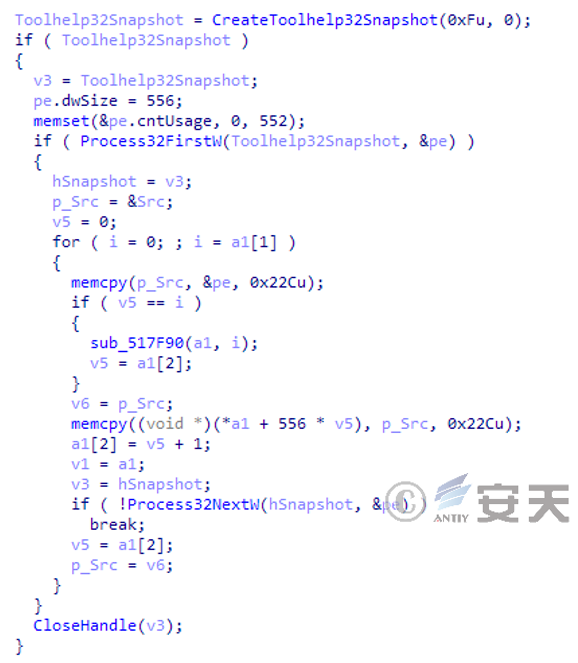

结束配置文件中指定的进程,避免勒索软件载荷执行过程中受到影响。

图4-11 结束特定进程

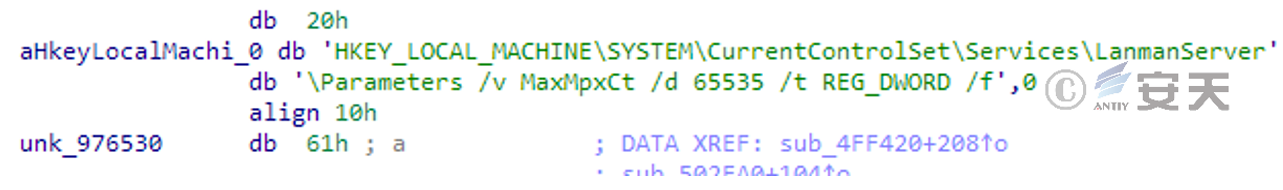

在受害系统中创建服务以实现持久化。

图4-12 创建服务实现持久化

将带有勒索提醒内容的特定图片设定为桌面背景文件。

图4-13 修改桌面背景

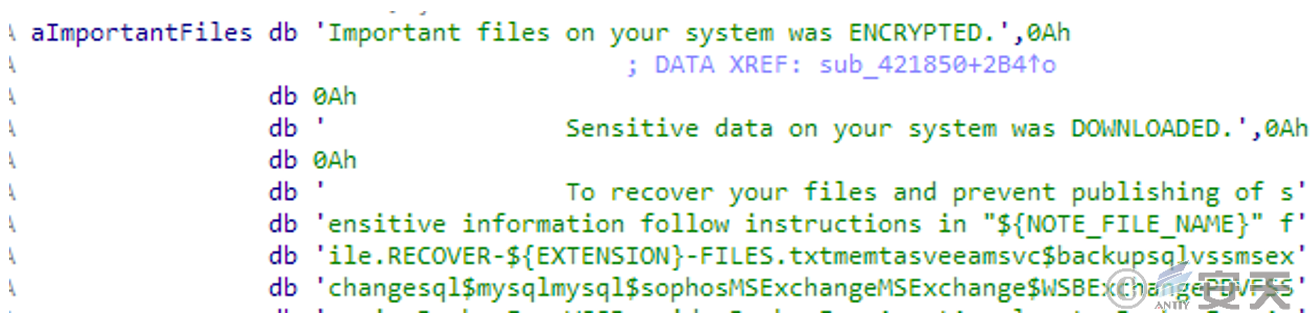

将代码中的特定字符串拼接成勒索信内容。

图4-14 拼接勒索信内容

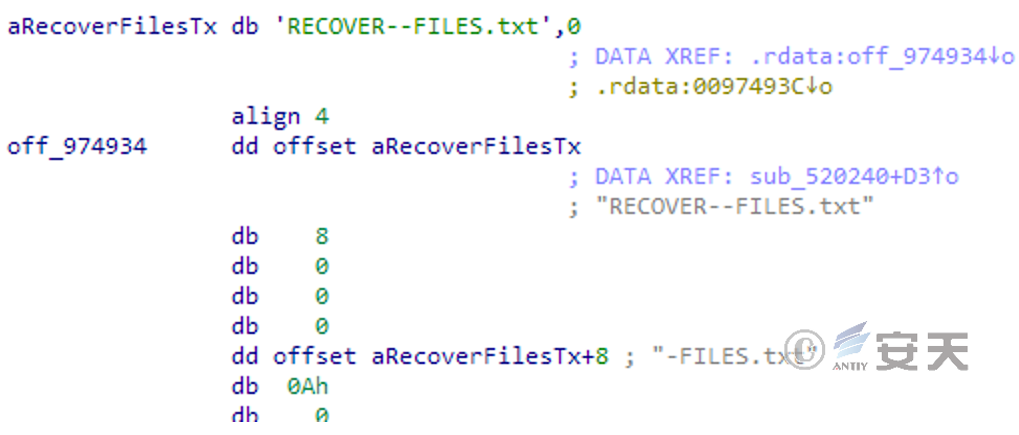

生成名为“RECOVER-(配置文件中设定的后缀名)-FILES.txt”的勒索信,例如“RECOVER-locked-FILES.txt”。

图4-15 设置勒索信名称

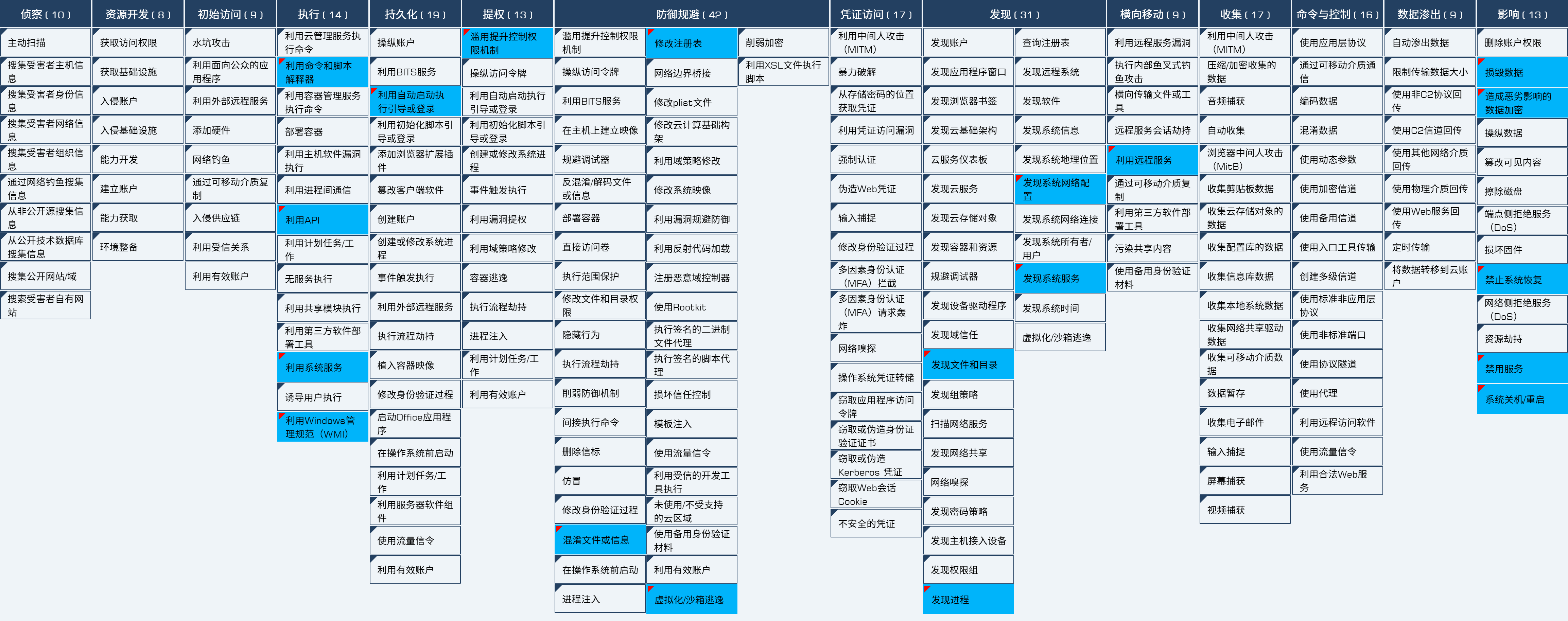

5.事件对应的ATT&CK映射图谱

事件对应的技术特点分布图:

图5-1 技术特点对应ATT&CK的映射

具体ATT&CK技术行为描述表:

表5-1 ATT&CK技术行为描述表

|

ATT&CK阶段/类别 |

具体行为 |

注释 |

|

执行 |

利用命令和脚本解释器 |

利用命令和指定参数执行载荷 |

|

利用API |

利用COM

API执行提权 |

|

|

利用系统服务 |

利用系统服务执行载荷 |

|

|

利用Windows管理规范(WMI) |

利用wmic执行命令删除卷影 |

|

|

持久化 |

利用自动启动执行引导或登录 |

通过创建服务实现持久化 |

|

提权 |

滥用提升控制权限机制 |

利用COM

API绕过UAC |

|

防御规避 |

混淆文件或信息 |

对部分代码段进行混淆 |

|

修改注册表 |

创建注册表项实现以服务运行 |

|

|

虚拟化/沙箱逃逸 |

通过参数执行以避免沙箱分析 |

|

|

发现 |

发现文件和目录 |

发现加密/绕过的文件和目录 |

|

发现进程 |

发现进程以实现结束进程 |

|

|

发现系统网络配置 |

通过ARP命令发现网络配置 |

|

|

发现系统服务 |

发现系统服务以实现结束服务 |

|

|

横向移动 |

利用远程服务 |

利用远程服务实现横向移动 |

|

影响 |

损毁数据 |

删除系统日志 |

|

造成恶劣影响的数据加密 |

对特定文件进行加密 |

|

|

禁止系统恢复 |

禁用系统恢复避免数据恢复 |

|

|

禁用服务 |

停止特定服务避免干扰加密 |

|

|

系统关机/重启 |

以安全模式重启系统 |

6.IoCs

|

MD5 |

|

E6732E23B16B8CB5EA4925539C437A04 |

|

6FF9900B271090361E63F5242EE4E8B0 |

|

2891EC6365B7B0EF90899A35E4F2F747 |

|

B00B5EB046FE27F645B2A9B7AECC0205 |

|

8F2B7A45A93EE6F4806918AAA99C1B1B |

|

B67FFE5E49ADA7628AE9C32EAA3B4CE3 |

|

EE159AFCADC7EB4BA73F72C2F6924DA3 |