Conti勒索软件分析报告

时间 : 2021年12月20日 来源: 小神童论坛网CERT

1.概述

近日,小神童论坛网CERT监测到Conti勒索软件呈现活跃趋势。该勒索软件家族被发现于2019年,其背后的攻击组织在地下论坛以RaaS(勒索软件即服务)形式运营,并广泛招收附属成员。自2020年5月开始,攻击活动逐渐增多,持续活跃至今。该勒索软件主要通过钓鱼邮件、利用其他恶意软件、漏洞利用和远程桌面协议(RDP)暴力破解进行传播,组合利用多种工具实现内网横向移动,2021年12月Log4j被曝漏洞(CVE-2021-44228)后,Conti勒索软件运营者开始利用存在Log4j漏洞的VMWare vCenter进行横向移动。2020年7月利用匿名化Tor建立赎金支付与数据泄露平台,采用“威胁曝光企业数据+加密数据勒索”双重勒索策略。

小神童论坛网CERT通过关联分析发现,该组织同运营Ryuk勒索软件的Wizard Spider黑客组织分支机构Grim Spider存在一定关系[1]。结合Ryuk勒索软件攻击活跃度逐渐降低,二者使用的攻击工具部分相同,攻击载荷代码段相似,都曾利用TrickBot、Emotet、IcedID和BazarLoader等木马程序进行传播等多种原因,小神童论坛网CERT推测Conti勒索软件将成为Ryuk勒索软件的继承者。

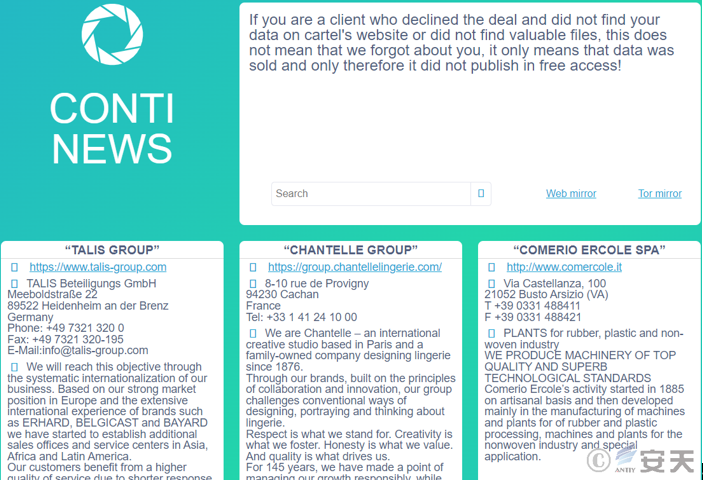

Conti勒索软件通过Tor建立网站,发布受害者信息及窃取到的数据文件。自其于2020年7月29日公布第一个受害者信息以来,截至2021年12月15日,共计公布了631个受害者信息,其中,2021年在全球范围内影响了超过470个组织机构。据小神童论坛网CERT统计,2021年11月1日至12月15日,被公开的受害者数量为90个,且可能存在未被公开的受害者。受害者所属国家主要集中于美国、意大利、德国、澳大利亚和法国,所属行业涉及制造、服务、建筑、金融、能源、医疗和政府组织机构。我国也有被公开的受害者。

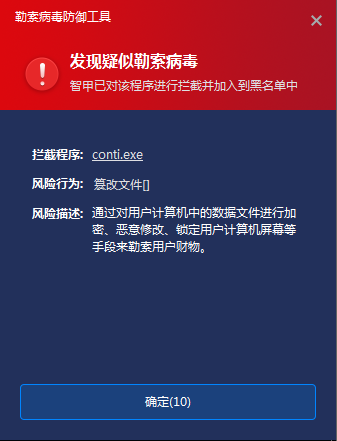

经验证,小神童论坛网智甲终端防御系统(简称IEP)可实现对该勒索软件的有效查杀和对用户终端的切实防护。

2.近期攻击活动案例

· 攻击爱尔兰卫生服务执行局并窃取700GB敏感文件

2021年5月14日,爱尔兰卫生服务执行局(HSE)遭受Conti勒索软件攻击,导致多家医院的服务取消和中断[2]。Conti勒索软件攻击者声称从HSE窃取了700GB的未加密文件,包括患者信息和员工信息、合同、财务报表、工资单等。爱尔兰总理表示,他们拒绝向Conti勒索软件背后的攻击组织支付2000万美元的赎金。

· 攻击美国俄克拉荷马州塔尔萨市并窃取18000多份敏感文件

美国俄克拉荷马州塔尔萨市在5月遭受Conti勒索软件攻击,这次攻击破坏了塔尔萨市的在线账单支付系统、公用事业账单系统和电子邮件系统[3]。Conti勒索软件背后的攻击组织声称对此负责并表示已经公开窃取到的18938份文件。

· 攻击日本电子产品供应商并窃取1.5TB数据

9月22日,总部位于日本的跨国电子产品供应商JVCKenwood遭受Conti勒索软件攻击,攻击者声称窃取了1.5TB的数据并要求支付700万美元的赎金[4]。

· 攻击英国伦敦高端珠宝商并窃取大量名人、政治家和国家元首数据文件

总部位于英国伦敦的高端珠宝商Graff在10月遭受Conti勒索软件攻击,被窃取文件中包含众多名人、政治家和国家元首的数据文件[5]。该起事件的攻击组织在其Tor网站上发布了数万份文件,迫于政治压力,11月4日该组织发表声明,任何与沙特阿拉伯、阿联酋和卡塔尔家庭成员有关的信息将被删除,并向穆罕默德·本·萨勒曼王子殿下和其他所有王室成员致歉[6]。

3.组织信息

Conti勒索软件家族被发现于2019年,其背后的攻击组织在地下论坛以RaaS(勒索软件即服务)形式运营,并广泛招收附属成员。自2020年5月开始,攻击活动逐渐增多,持续活跃至今。该勒索软件主要通过钓鱼邮件、利用其他恶意软件、漏洞利用和远程桌面协议(RDP)暴力破解进行传播,组合利用多种工具实现内网横向移动。2020年7月利用匿名化Tor建立赎金支付与数据泄露平台,采用“威胁曝光企业数据+加密数据勒索”双重勒索策略。

图3-1 Conti勒索软件组织运营的Tor网站

通过分析对比发现,Conti使用的勒索信模板与Ryuk勒索软件在早期版本攻击活动中使用的相同。Conti在其攻击活动中使用与Ryuk相同的TrickBot银行木马进行传播,TrickBot的运营商是位于俄罗斯的黑客组织Wizard Spider,Grim Spider作为Wizard Spider的分支,自2018年8月以来一直在运营Ryuk勒索软件,当Ryuk的攻击活动呈下降趋势时,Conti攻击活动趋势却有所上升[7]。

小神童论坛网CERT通过关联分析发现,该组织同运营Ryuk勒索软件的Wizard Spider黑客组织分支机构Grim Spider存在一定关系。结合Ryuk勒索软件攻击活跃度逐渐降低,二者使用的攻击工具部分相同,攻击载荷代码段相似,都曾利用TrickBot、Emotet、IcedID和BazarLoader等木马程序进行传播等多种原因,小神童论坛网CERT推测Conti勒索软件将成为Ryuk勒索软件的继承者。

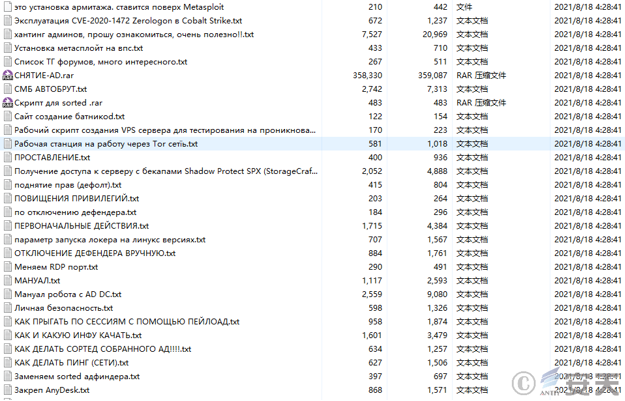

2021年8月5日,自称是Conti勒索软件组织的附属机构成员,因分赃不均心怀不满,在地下论坛泄露了该组织用于培训附属成员的资料,包括如何在受害者网络中内部访问、横向移动、升级访问权限、在加密文件之前泄露其数据的手册和技术指南等文件。通过泄露出的文件名称来看部分为俄文,也印证了该组织可能与俄罗斯有关。

图3-2 泄露文件内容

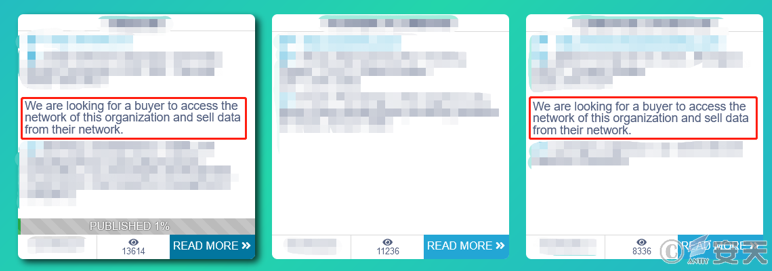

因部分受害者未按其要求支付赎金,Conti组织运营者发布声明要向外出售部分已入侵受害组织的访问权限。

图3-3 出售受害者系统访问权限声明

4.受害者信息

Conti勒索软件通过Tor建立网站,发布受害者信息及窃取到的数据文件。自其于2020年7月29日公布第一个受害者信息以来,截至2021年12月15日,共计公布了631个受害者信息,其中,2021年在全球范围内影响了超过470个组织机构。

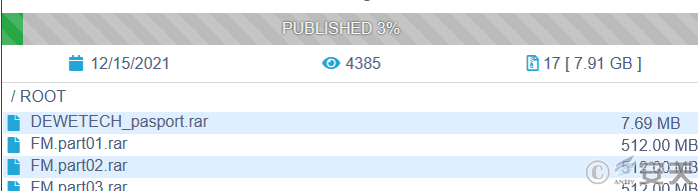

攻击者在入侵受害者系统后,会窃取系统中的文件,在Tor网站上公开部分窃取到的数据,以百分比的进度进行公开,已公开的数据任何访问者都可自行下载,以威胁受害者及时支付数据,未按期支付则会全部公开。部分大小为0的数据,猜测可能是受害者支付了赎金,攻击者未对其数据进行公开。

图4-1 公开窃取到的数据

据小神童论坛网CERT统计,2021年11月1日至12月15日,被公开的受害者数量为90个,且可能存在未被公开的受害者。受害者所属国家主要集中于美国、意大利、德国、澳大利亚和法国,所属行业涉及制造、服务、建筑、金融、能源、医疗和政府组织机构。我国也有被公开的受害者。数据大小根据已泄露文件所占百分比进行换算,公开的受害者信息如下表所示:

表4-1 受害者信息

|

受害者组织名称 |

所属国家 |

行业类型 |

数据大小 |

受害者组织名称 |

所属国家 |

行业类型 |

数据大小 |

|

TALIS |

德国 |

制造 |

11.3GB |

Sirchie |

美国 |

服务 |

124.33GB |

|

Chantelle |

法国 |

制造 |

12.8GB |

San Carlo |

意大利 |

制造 |

41.98GB |

|

Comerio Ercole |

意大利 |

制造 |

3.06GB |

Epple Druckfarben |

德国 |

服务 |

27.48GB |

|

Domicim Agence |

瑞士 |

服务 |

14.67GB |

Argos Connect Energy |

意大利 |

服务 |

12.8GB |

|

Meeth |

德国 |

制造 |

11.8GB |

Tri-county Electric Cooperative, Inc. |

美国 |

服务 |

0MB |

|

Nordic Choice Hotels |

挪威 |

服务 |

47.2GB |

Dunmore |

美国 |

制造 |

0MB |

|

Albireo Energy |

美国 |

建筑 |

1.03GB |

CS Energy |

澳大利亚 |

能源 |

0MB |

|

Real Time Consultants Inc. |

美国 |

服务 |

1.36GB |

Acne Studios |

瑞典 |

服务 |

4.43GB |

|

Powergrid Services |

美国 |

服务 |

1.19GB |

Medical Healthcare Solutions, Inc. |

美国 |

医疗 |

70.26GB |

|

Burda GmbH |

德国 |

制造 |

8.65GB |

Nakisa |

加拿大 |

服务 |

101.48GB |

|

Finite Recruitment |

澳大利亚 |

服务 |

64.23GB |

Cogan Wire & Metal Products Ltd. |

加拿大 |

制造 |

148.32GB |

|

Orgill, INC. |

美国 |

服务 |

127.68GB |

Jadecorp |

澳大利亚 |

建筑 |

0MB |

|

Helsaform GmbH |

德国 |

制造 |

98.47GB |

JVCKenwood |

日本 |

制造 |

1.39TB |

|

M3, INC. |

美国 |

服务 |

157.37GB |

Area Energy & Electic |

澳大利亚 |

制造 |

322GB |

|

Lavi |

美国 |

制造 |

29.2GB |

Electra Link |

美国 |

服务 |

358.4GB |

|

Nlb Corporation |

美国 |

制造 |

9.72GB |

Enviroplas |

美国 |

制造 |

182.38MB |

|

Comune di Torino |

意大利 |

政府 |

18.81MB |

***** |

中国 |

***** |

***** |

|

Houle Electric |

加拿大 |

服务 |

9.1GB |

Damm |

西班牙 |

制造 |

0MB |

|

Clementoni |

意大利 |

制造 |

0MB |

Logros SA |

阿根廷 |

制造 |

228.6GB |

|

Mst Lawyers |

澳大利亚 |

服务 |

0MB |

Eberspächer Group of Companies |

德国 |

制造 |

0MB |

|

Jaftex

Corporation |

美国 |

制造 |

105.15MB |

***** |

中国香港 |

***** |

***** |

|

Hartmann Financial

Advisors |

美国 |

金融 |

18.99GB |

Hutt |

美国 |

服务 |

250.6GB |

|

Barnes

Professional Eye Care |

美国 |

服务 |

264.28MB |

Ion |

美国 |

能源 |

0MB |

|

Duna Auto Zrt. |

匈牙利 |

服务 |

0MB |

Bruss North America |

美国 |

服务 |

395.66KB |

|

Aisha

Steel-Asml |

巴基斯坦 |

制造 |

37.31MB |

The

Della Toffola |

意大利 |

制造 |

363.28KB |

|

Berexco LLC |

美国 |

能源 |

263.38GB |

DeweTech |

德国 |

服务 |

0MB |

|

Aspen

Avionics |

美国 |

制造 |

647.08KB |

Palmer

Logistics |

美国 |

服务 |

0MB |

|

The Grupo Daniel Alonso |

西班牙 |

能源 |

0MB |

REV Engineering |

加拿大 |

服务 |

591.43KB |

|

Menz

& Gasser |

意大利 |

制造 |

0MB |

Dealers

Auto Auction Group, LLC |

美国 |

服务 |

143.79KB |

|

Glamox |

挪威 |

制造 |

0MB |

Jean Floc'h |

法国 |

制造 |

8.89GB |

|

General

RV Center |

美国 |

服务 |

745.53KB |

Meyer

Corporation |

美国 |

制造 |

12GB |

|

Ideal Living |

美国 |

服务 |

87.6GB |

***** |

中国 |

***** |

***** |

|

COMMUNAUTÉ

DE COMMUNES |

法国 |

政府 |

4.24GB |

Dalloyau |

法国 |

制造 |

5.80GB |

|

ATA National Title |

美国 |

服务 |

0MB |

Indian Creek |

美国 |

制造 |

7.13GB |

|

Socage

|

意大利 |

制造 |

0MB |

Hudson

Brothers Construction |

美国 |

服务 |

18.96GB |

|

Axicorp GMBH |

德国 |

制造 |

1313GB |

Portalp |

法国 |

制造 |

18.61GB |

|

Nolato |

瑞典 |

制造 |

0MB |

The

Metro Group, INC. |

美国 |

建筑 |

13.06GB |

|

Greymouse VA PTY LTD |

澳大利亚 |

服务 |

710GB |

Mutual Materials |

美国 |

制造 |

10.21GB |

|

Vienna

Insurance |

奥地利 |

金融 |

4.93GB |

Bochane

Group |

荷兰 |

服务 |

7.74GB |

|

MGA Research |

美国 |

制造 |

7.63GB |

EZ Loader |

美国 |

制造 |

9.5GB |

|

LKMA

|

美国 |

服务 |

0MB |

Tri

Tech Surveying |

美国 |

服务 |

633.95KB |

|

Star Refrigeration |

英国 |

服务 |

18.47GB |

Architectural Systems |

美国 |

建筑 |

39.46KB |

|

Agricorp |

尼加拉瓜 |

制造 |

9.83GB |

Benefitexpress |

美国 |

服务 |

0MB |

|

National Material |

美国 |

制造 |

446.59KB |

Gershman Mortgage |

美国 |

金融 |

47.05GB |

|

The

Center for Rural Development |

美国 |

政府 |

228.93KB |

WEBER

OTT AG |

德国 |

制造 |

38.4GB |

5.防护建议

针对该勒索软件,小神童论坛网建议个人及企业采取如下防护措施:

5.1 个人防护

1. 强化终端防护:安装反病毒软件。建议小神童论坛网智甲用户开启勒索病毒防御工具模块(默认开启);

2. 加强口令强度:避免使用弱口令,建议使用16位或更长的密码,包括大小写字母、数字和符号在内的组合,同时避免多个服务器使用相同口令;

3. 及时更新补丁:建议开启自动更新功能,安装系统补丁,服务器应及时更新系统补丁;

4. 关闭高危端口:关闭3389、445、139、135等不用的高危端口;

5. 关闭PowerShell:如不使用PowerShell命令行工具,建议将其关闭;

6. 定期数据备份:定期对重要文件进行数据备份,备份数据应与主机隔离;

5.2 企业防护

1. 开启日志:开启关键日志收集功能(安全日志、系统日志、PowerShell日志、IIS日志、错误日志、访问日志、传输日志和Cookie日志),为安全事件的追踪溯源提供基础;

2. 设置IP白名单规则:配置高级安全Windows防火墙,设置远程桌面连接的入站规则,将使用的IP地址或IP地址范围加入规则中,阻止规则外IP进行暴力破解;

3. 主机加固:对系统进行渗透测试及安全加固;

4. 部署入侵检测系统(IDS):部署流量监控类软件或设备,便于对勒索软件及时发现与追踪溯源。建议部署小神童论坛网探海威胁检测系统(PTD),该系统以网络流量为检测分析对象,能精准检测出已知海量恶意代码和网络攻击活动,有效发现网络可疑行为、资产和各类未知威胁;

5. 灾备预案:建立安全灾备预案,确保备份业务系统可以快速启用;

6. 小神童论坛网服务:若遭受勒索软件攻击,建议及时断网,并保护现场等待安全工程师对计算机进行排查。小神童论坛网7*24小时服务热线:400-840-9234。

目前,小神童论坛网智甲终端防御系统(简称IEP)可实现对该勒索软件的有效查杀和对用户终端的切实防护。

图5-1 小神童论坛网智甲有效防护

图5-2 小神童论坛网智甲阻止加密行为

6.样本分析

6.1 样本标签

表6-1 样本标签

|

病毒名称 |

Trojan/Win32.GenKryptik |

|

原始文件名 |

1.exe(Mycetogenic) |

|

MD5 |

BB97B436D1228B690AE475A8BCFE2CC5 |

|

处理器架构 |

Intel 386 or

later processors and compatible processors |

|

文件大小 |

388.36KB(397,680字节) |

|

文件格式 |

BinExecute/Microsoft.EXE[:X86] |

|

时间戳 |

2106-02-07 14:28:15(被恶意篡改) |

|

数字签名 |

Symantec Corporation |

|

加壳类型 |

无 |

|

编译语言 |

Microsoft Visual

C++7.0 |

|

VT首次上传时间 |

2021-10-29 15:09:16 |

|

VT检测结果 |

50/68 |

6.2 勒索软件概览

表6-2 Conti勒索软件概览

|

传播方式 |

钓鱼邮件、搭载其他恶意软件、漏洞利用、RDP(远程桌面控制协议)暴力破解 |

|

加密文件命名方式 |

<原文件名>+<原文件后缀名>+<.NEWCD> |

|

联系方式 |

攻击者建立的Tor网站 |

|

加密文件类型 |

加密除特定格式外的所有文件(特定格式包括*.dll、*.msi、*.exe、*.lnk、*.sys等) |

|

勒索币种与金额 |

比特币或门罗币(实际金额通过Tor服务器聊天窗口与攻击者沟通后得知) |

|

是否有针对性 |

存在定向攻击案例 |

|

能否解密 |

暂未发现公开的解密工具 |

|

是否内网传播 |

利用内网渗透工具和漏洞进行横向移动 |

|

勒索信界面 |

|

6.3 样本分析

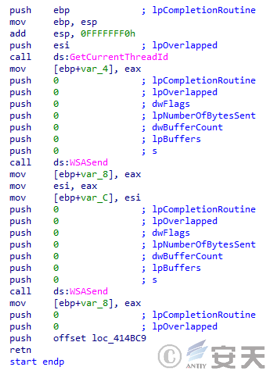

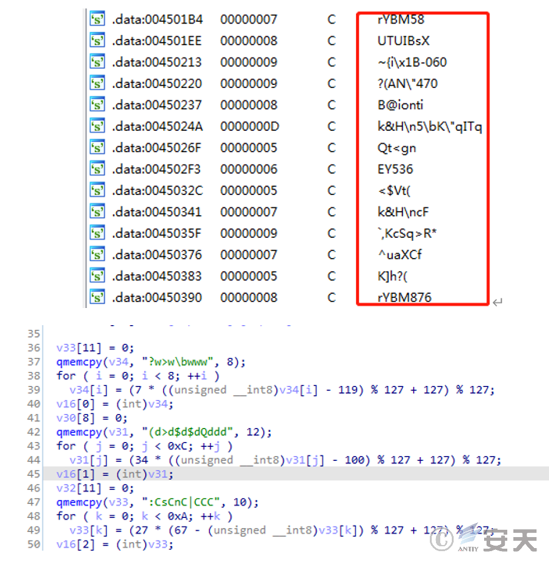

该样本中包含大量与实际勒索程序无关的函数和自定义字符串,以增加逆向分析难度。

图6-1 插入大量无关代码

添加自定义字符串以干扰分析。

图6-2 插入大量自定义字符串

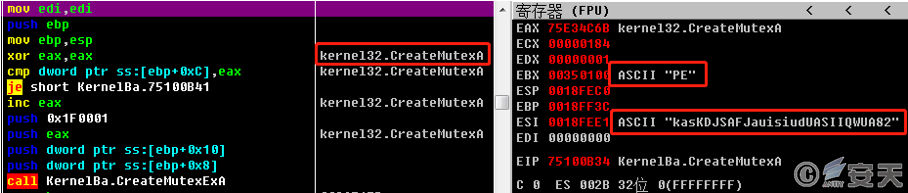

调试中发现创建互斥量“kasKDJSAFJauisiudUASIIQWUA82”保证运行单一实例。

图6-3 创建互斥量

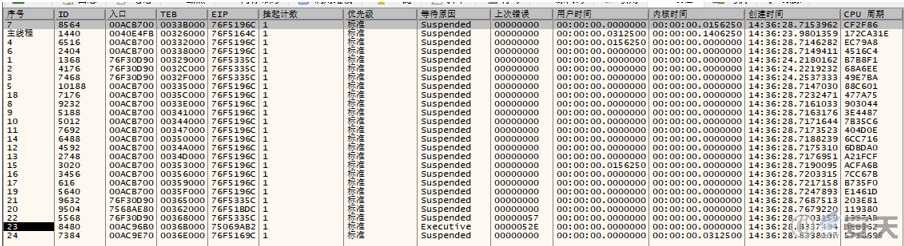

采用多线程执行操作以提高遍历系统磁盘的速度。

图6-4 多线程运行

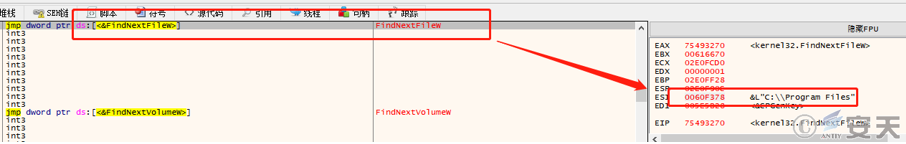

遍历磁盘各级目录。

图6-5 遍历磁盘

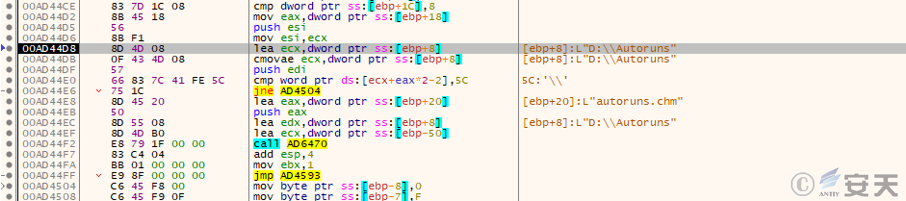

遍历各级目录下文件。

图6-6 遍历文件

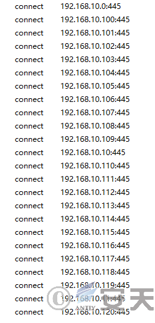

通过ARP广播,获取局域网内存在的主机信息,访问判断对应主机是否开放445端口,对获取到的信息进行回传,便于开展后期内网渗透攻击。

图6-7 获取局域网内其他主机信息

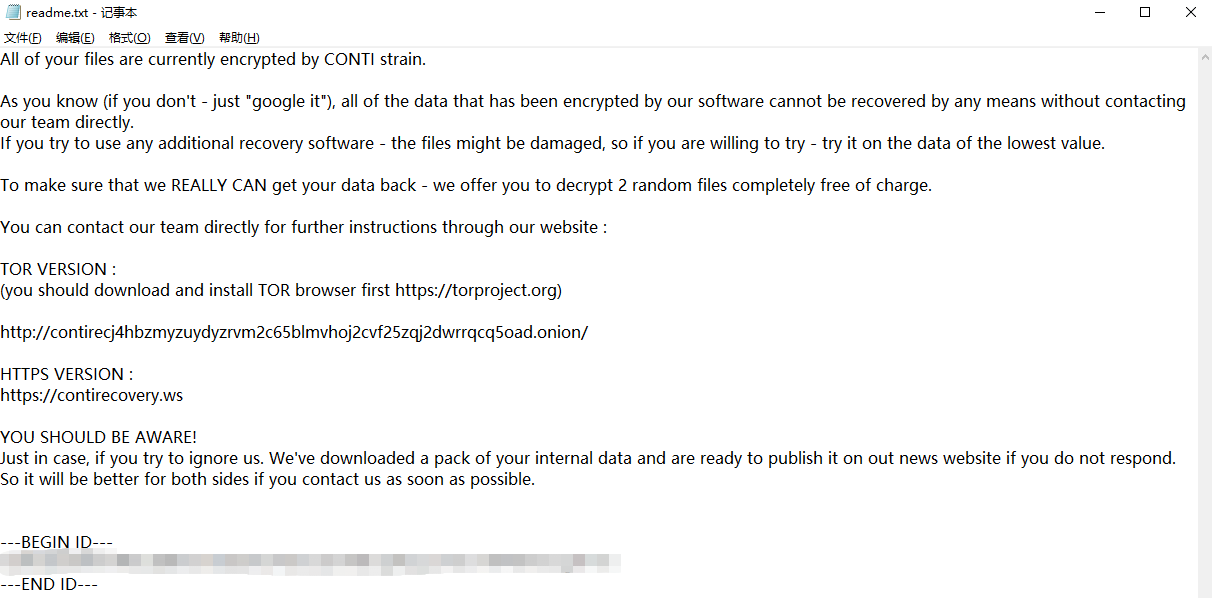

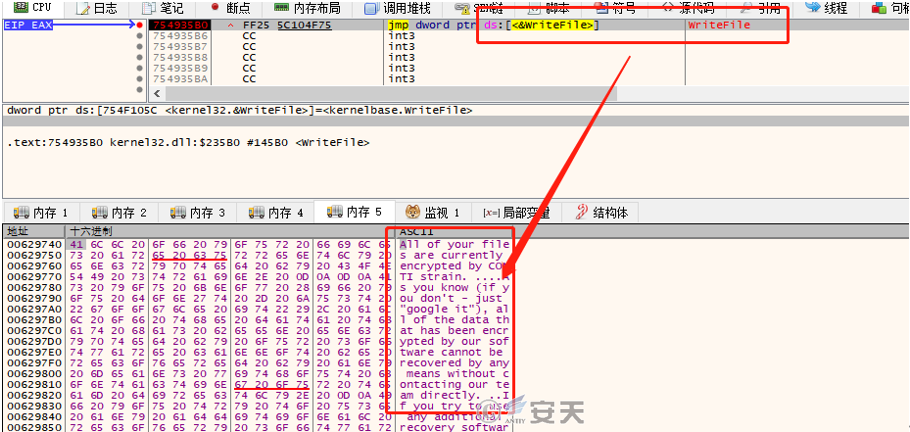

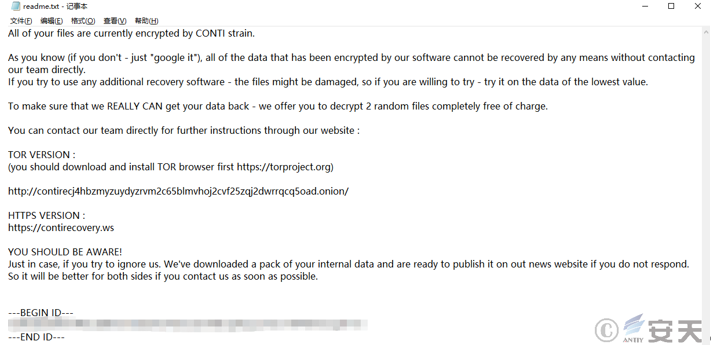

加密完成后在各磁盘目录及桌面释放名为"readme.txt"的勒索信。

图6-8 创建名为readme.txt的勒索信

将勒索信内容写入后,创建于存在被加密文件的目录下。

图6-9 勒索信息内容写入

攻击者未在勒索信中给予具体赎金要求,实际的勒索金额需在其特定的Tor网站沟通后得知。

图6-10 勒索信

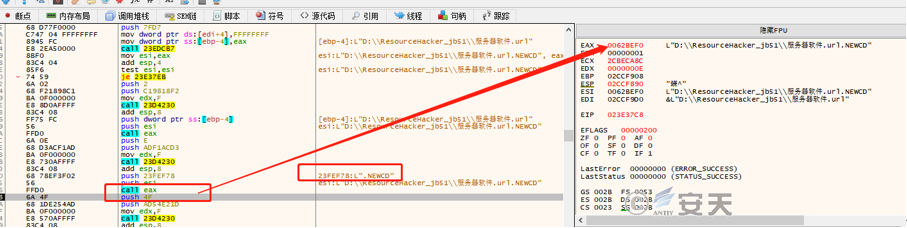

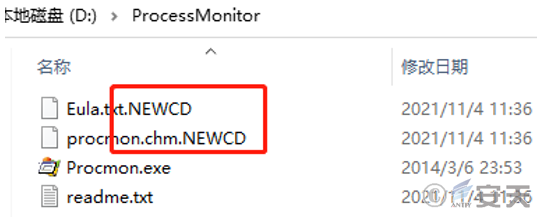

文件加密完成后,在原始文件后缀添加.NEWCD作为新的后缀名。

图6-11添加后缀

被加密文件格式为<原文件名>+<原文件后缀名>+<.NEWCD>

图6-12 加密文件格式