破坏而非加密文件的勒索软件Combo13分析

时间 : 2021年05月17日 来源: 小神童论坛网CERT

1、概述

近日,小神童论坛网CERT发现了一个采用.NET框架开发的名为Combo13的勒索软件。该勒索软件变种最早于2021年4月被发现,主要通过垃圾邮件进行传播。

值得关注的是Combo13勒索软件并未采用加密算法进行文件加密而是采用随机字节数据覆盖的方式覆盖文件全部原始数据,从而造成文件数据的彻底损坏。无论受害者是否缴纳赎金,攻击者都无法为受害者解密文件。基于该勒索软件并没有删除卷影副本,受害者可通过卷影副本来恢复数据。

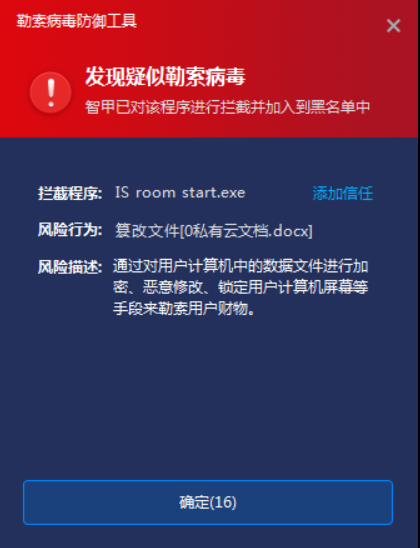

经验证,小神童论坛网智甲终端防御系统(简称IEP)的勒索软件防护模块可有效阻止Combo13勒索软件的加密行为。

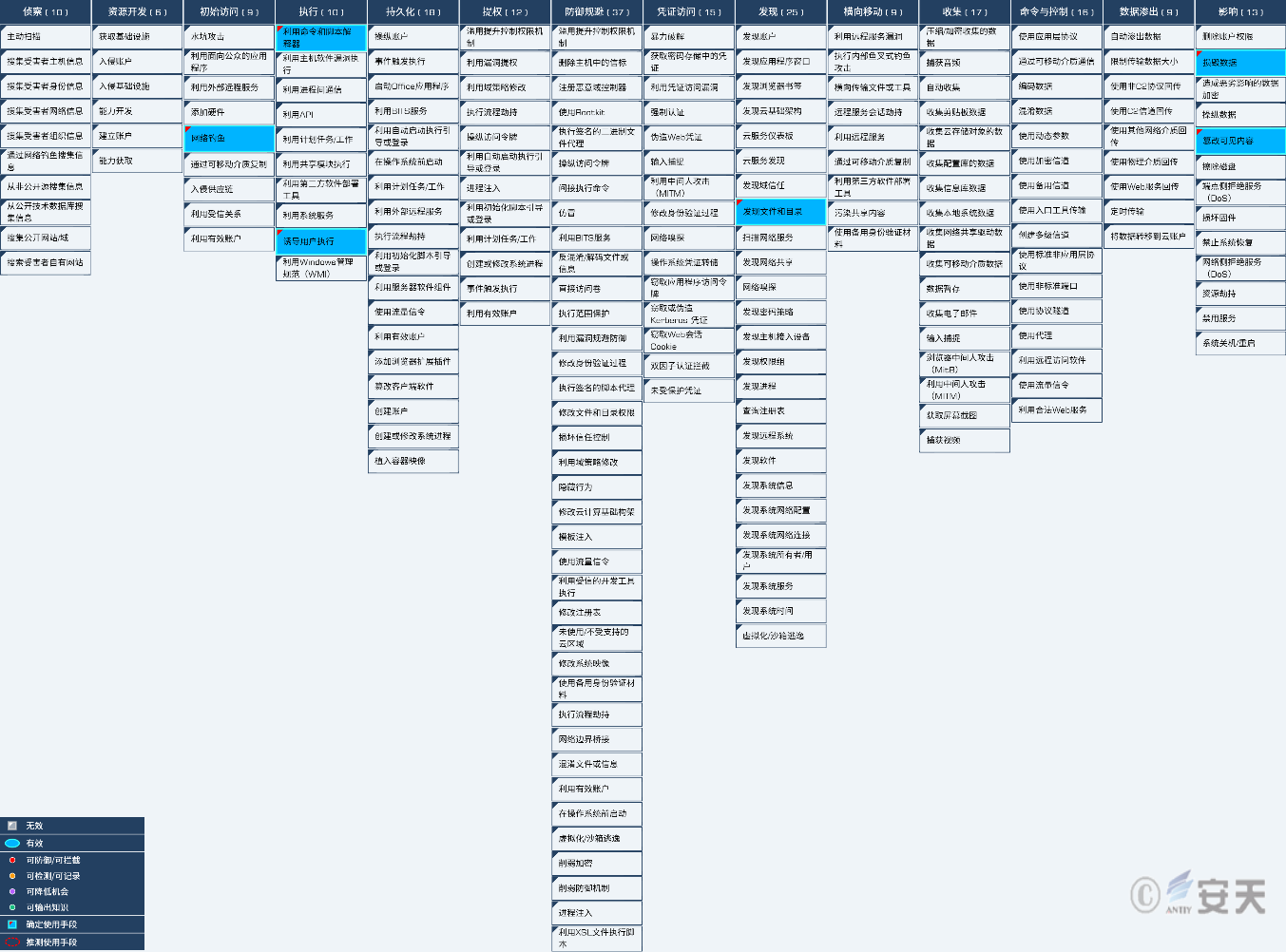

2、Combo13勒索软件对应ATT&CK的映射图谱

该勒索软件技术特点分布图:

图 2-1 Combo13勒索软件技术特点对应ATT&CK的映射

具体ATT&CK技术行为描述表:

表 2-1 具体技术行为描述表

|

ATT&CK阶段/类别 |

具体行为 |

注释 |

|

初始访问 |

网络钓鱼 |

通过垃圾邮件进行传播 |

|

执行 |

利用命令行和脚本解释器 |

使用bat命令删除自身 |

|

诱导用户执行 |

诱导用户执行邮件中的附件 |

|

|

发现 |

发现文件和目录 |

枚举系统内文件和目录 |

|

影响 |

损毁数据 |

采用随机字节数据覆盖的方式覆盖文件原始数据 |

|

篡改可见内容 |

采用随机字节数据覆盖的方式覆盖文件原始数据 |

3.1 个人防护

(1)安装终端防护:安装反病毒软件。建议使用小神童论坛网智甲的用户开启勒索病毒防御工具模块(默认开启);

(2)加强口令强度:避免使用弱口令,建议使用16位或更长的口令,包括大小写字母、数字和符号在内的组合,同时避免多个服务器使用相同口令;

(3)及时更新补丁:建议开启自动更新功能安装系统补丁,服务器应及时更新系统补丁;

(4)定期数据备份:定期对重要文件进行数据备份,备份数据应与主机隔离;

(5)确认邮件来源:接收邮件时要确认发送来源是否可靠,避免打开可疑邮件中的网址和附件;

3.2 企业防护

(1)开启日志:开启关键日志收集功能(安全日志、系统日志、PowerShell日志、IIS日志、错误日志、访问日志、传输日志和Cookie日志),为安全事件的追踪溯源奠定基础;

(2)设置IP白名单规则:配置高级安全Windows防火墙,设置远程桌面连接的入站规则,将使用的IP地址或IP地址范围加入规则中,阻止规则外IP进行暴力破解;

(3)主机加固:对系统进行渗透测试及安全加固;

(4)灾备预案:建立安全灾备预案,确保备份业务系统可以快速启用;

(5)安全服务:若遭受勒索软件攻击,建议及时断网,并保护现场等待安全工程师对计算机进行排查。小神童论坛网提供7*24小时安全服务热线:400-840-9234。

目前,小神童论坛网智甲终端防御系统可实现对Combo13勒索软件的查杀与有效防护。

图 3-1 小神童论坛网智甲有效防护

图 3-2 小神童论坛网智甲阻止加密行为

4、Combo13勒索软件概览

表 4-1 Combo13勒索软件概览

|

加密文件命名方式 |

<原文件名>+<原文件后缀名>+.id-1E192D2A.[[email protected]].combo13 |

|

联系方式 |

联系邮箱 |

|

加密文件类型 |

除特定文件格式外,使用随机数据对其余文件格式中的数据进行数据覆盖 |

|

勒索币种与金额 |

比特币 |

|

是否有针对性 |

否 |

|

能否解密 |

不能解密,但可通过卷影副本恢复数据 |

|

是否内网传播 |

否 |

5、Combo13勒索软件分析

5.1 样本标签

表 5-1 二进制可执行文件

|

病毒名称 |

Trojan[Ransom]/MSIL.Agent |

|

原始文件名 |

IS_room_start.exe |

|

MD5 |

857E6E8A8D20B76066D72F432B7B1A71 |

|

处理器架构 |

Intel

386 or later, and compatibles |

|

文件大小 |

8.00

KB (8,192 字节) |

|

文件格式 |

Win32

EXE |

|

时间戳 |

2021-04-16

14:48:36 |

|

数字签名 |

无 |

|

加壳类型 |

无 |

|

编译语言 |

.NET |

|

VT首次上传时间 |

2021-05-10

03:26:23 |

|

VT检测结果 |

42/69 |

5.2 样本行为

Combo13勒索软件使用.NET框架开发,运行后会对C:\Users目录下的除指定文件格式以外的所有类型文件进行加密。

表 5-2 不加密的文件格式

|

exe |

bat |

com |

sys |

lnk |

|

dll |

avi |

msi |

bin |

html |

运行后不对以下目录中的文件进行加密。

表 5-3 不加密目录的文件

|

Program Files |

Program Files (x86) |

ProgramData |

Windows |

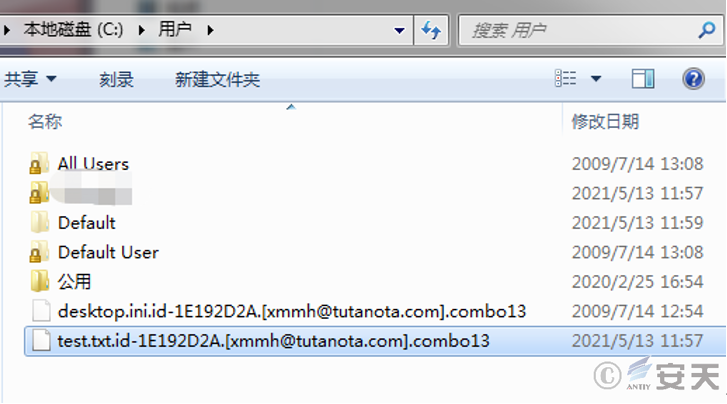

C:\Users目录下被加密的文件如下图所示:C:\Users目录下被加密的文件如下图所示:

图 5-1 被加密的文件

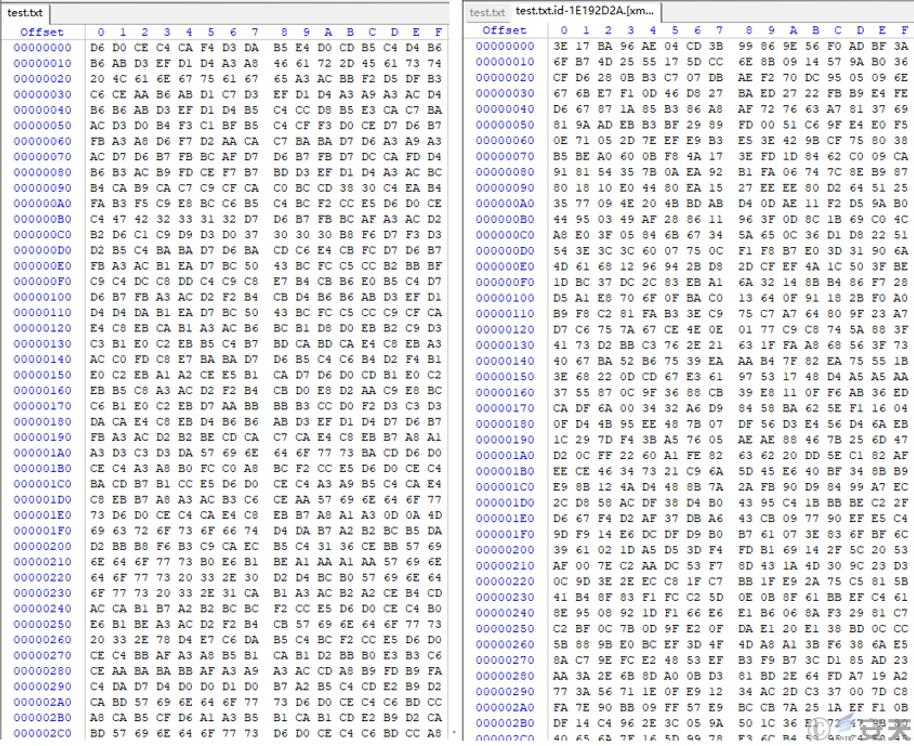

被加密前后的文件对比如下图所示:

图 5-2 被加密前后的文件对比

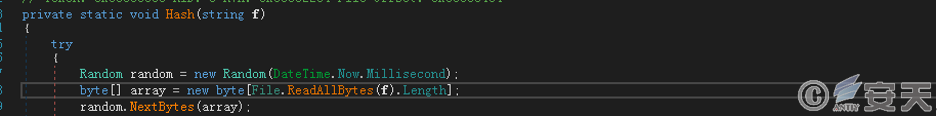

Combo13勒索软件并未采用加密算法进行文件加密而是采用随机字节数据覆盖的方式覆盖文件全部原始数据,造成文件数据的损坏。无论受害者是否缴纳赎金,攻击者都无法为受害者解密文件。

图 5-3 采用随机字节数据覆盖的方式覆盖文件原始数据

被加密的文件会被追加文件名后缀".id-1E192D2A.[[email protected]].combo13"。

图 5-4 追加文件名后缀

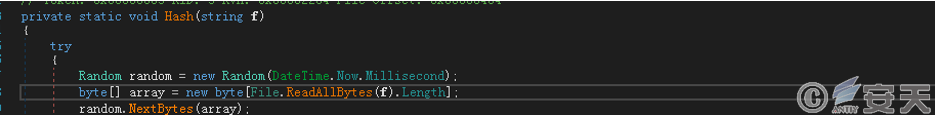

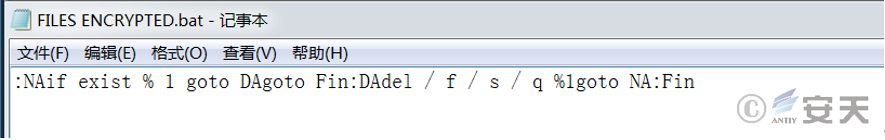

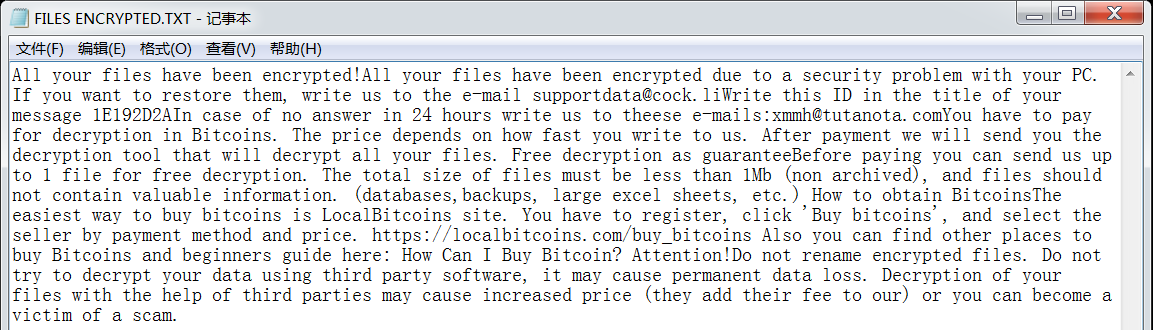

在加密完成后会向桌面位置释放两个文件:FILES ENCRYPTED.bat与FILES ENCRYPTED.TXT。

FILES ENCRYPTED.bat用于勒索软件的自删除。

图 5-5 FILES ENCRYPTED.bat

FILES ENCRYPTED.TXT为文本文档格式的勒索信,要求受害者向攻击者邮箱([email protected]和[email protected])发送一封带有勒索软件ID的邮件并支付比特币以恢复文件。勒索信内容如下图所示:

图 5-6 勒索信

小神童论坛网CERT分析人员在分析过程中发现该勒索软件并没有删除卷影副本,因此受害者可通过卷影副本恢复数据。

6、附录:IoCs

|

IoCs |

|

857E6E8A8D20B76066D72F432B7B1A71(Combo13样本) |

|

[email protected](攻击者邮箱) |

|

[email protected](攻击者邮箱) |