小神童论坛网网络行为检测能力升级通告(20240317)

时间:2024年03月17日 来源:小神童论坛网

小神童论坛网长期基于流量侧数据跟踪分析网络攻击活动,识别和捕获恶意网络行为,研发相应的检测机制与方法,积累沉淀形成了小神童论坛网自主创新的网络行为检测引擎。小神童论坛网定期发布最近的网络行为检测能力升级通告,帮助客户洞察流量侧的网络安全威胁与近期恶意行为趋势,协助客户及时调整安全应对策略,赋能客户提升网络安全整体水平。

1. 网络流量威胁趋势

近期,研究人员发现,威胁行为者正在将恶意软件隐藏于SVG图像文件中,从而绕过检测,传递勒索软件、下载银行特洛伊木马,并分发恶意软件。研究人员在1月份观察到一个为期两个月的运动,该运动利用SVG文件传递Agent Tesla键盘记录器和XWorm远程控制木马(RAT)恶意软件。在2023年12月和2024年1月的Agent Tesla键盘记录器活动中,电子邮件包含附带的SVG文件,打开后传递嵌入的.zip归档。这些归档启动了一系列有效载荷下载,最终执行了Agent Tesla键盘记录器。威胁行为者修改了AutoSmuggle生成的SVG文件,以增强其欺骗能力。XWorm RAT运动呈现出不同的感染链。有些使用嵌入式链接导向SVG文件,而有些则直接使用附带的SVG文件。这些文件启动了包含用于执行XWorm RAT的有效载荷的.zip归档的下载。这些在运动中使用的SVG文件缺乏在Agent Tesla键盘记录器运动中观察到的复杂性,并在打开时呈现空白页。

同时,研究人员最近还观察到,攻击者在针对一名客户的钓鱼攻击中恶意利用了Dropbox。在一月份,攻击者通过发送包含恶意链接的钓鱼邮件,来自合法的Dropbox地址,进而威胁到了该客户的软件即服务(SaaS)环境。虽然邮件来源和Dropbox链接看似合法,但研究人员发现一个红旗信号:PDF文件中含有一个指向“mmv-security[.]top”域的链接,而这个域在该客户的环境中从未出现过,随后在1月29日再次发送邮件提醒用户打开之前共享的PDF文件。尽管Darktrace已将其归类为垃圾邮件,并应用锁定链接操作,但员工仍打开了邮件并点击了PDF文件中的链接,最终导致与恶意端点建立了连接。这导致了用户关联的内部设备的安全受到威胁,研究人员后来还发现了一系列可疑活动,包括多个异常的SaaS登录、使用VPN服务隐藏位置,以及在受损Outlook账户内创建电子邮件规则来隐藏恶意活动。

本期活跃的安全漏洞信息

1Apache Pulsar 任意文件读取漏洞 (CVE-2024-27894)

2Google Pixel身份认证绕过漏洞(CVE-2024-22005)

3Apache InLong反序列化漏洞(CVE-2024-26580)

4Aruba Networks ArubaOS 命令注入漏洞(CVE-2024-25611)

5VMware ESXi & Workstation & Fusion释放后使用漏洞(CVE-2024-22252)

值得关注的安全事件

1(1) 新型Linux恶意软件攻击Docker和其他关键应用程序

近期,研究人员现了一种名为SpinningYarn的新型Linux恶意软件活动,其目标是运行ApacheHadoopYARN、Docker、Confluence和Redis面向Web服务的配置错误的服务器。SpinningYarn是一种恶意活动,利用了各行业企业使用的流行Linux软件的弱点。这些服务是组织IT基础设施中的重要组成部分。Docker对于开发、部署和管理容器化应用程序至关重要。ApacheHadoop允许分布式处理大型数据集。通过破坏这些应用程序,攻击者可以获得对系统的未经授权的访问、窃取敏感数据、破坏操作或部署勒索软件,从而对服务器和关键基础设施构成重大威胁。在SpinningYarn中,威胁行为者使用了几种独特的有效负载,包括四个Golang二进制文件,它们可以自动发现和感染主机并让它们利用代码。他们使用Confluence来利用常见的错误配置和漏洞,发起远程代码执行(RCE)攻击并感染新主机。

2(2) 黑客利用ConnectWise等缺陷部署TODDLERSHARK恶意软件

研究人员发现威胁行为者利用ConnectWise和ScreenConnect安全漏洞部署了一种名为TODDLERSHARK的新恶意软件。TODDLERSHARK与BabyShark和ReconShark等已知的Kimsuky恶意软件有重叠。利用现在的‘手动键盘’访问权限,使用cmd.exe来执行mshta.exe,其中包含基于VisualBasic(VB)的恶意软件的URL。所涉及的ConnectWise缺陷是CVE-2024-1708和CVE-2024-1709,这些缺陷于上个月曝光,此后遭到多个威胁行为者的大量利用,以传播加密货币挖矿程序、勒索软件、远程访问木马和窃取恶意软件。该恶意软件除了使用计划任务来实现持久性之外,还旨在捕获和泄露有关受感染主机的敏感信息,从而充当有价值的侦察工具。研究人员表示,TODDLERSHARK以更改代码中的身份字符串、通过生成的垃圾代码更改代码的位置以及使用唯一生成的C2URL的形式表现出多态行为的元素,这可能使该恶意软件在某些环境中难以检测。

2. 小神童论坛网网络行为检测能力概述

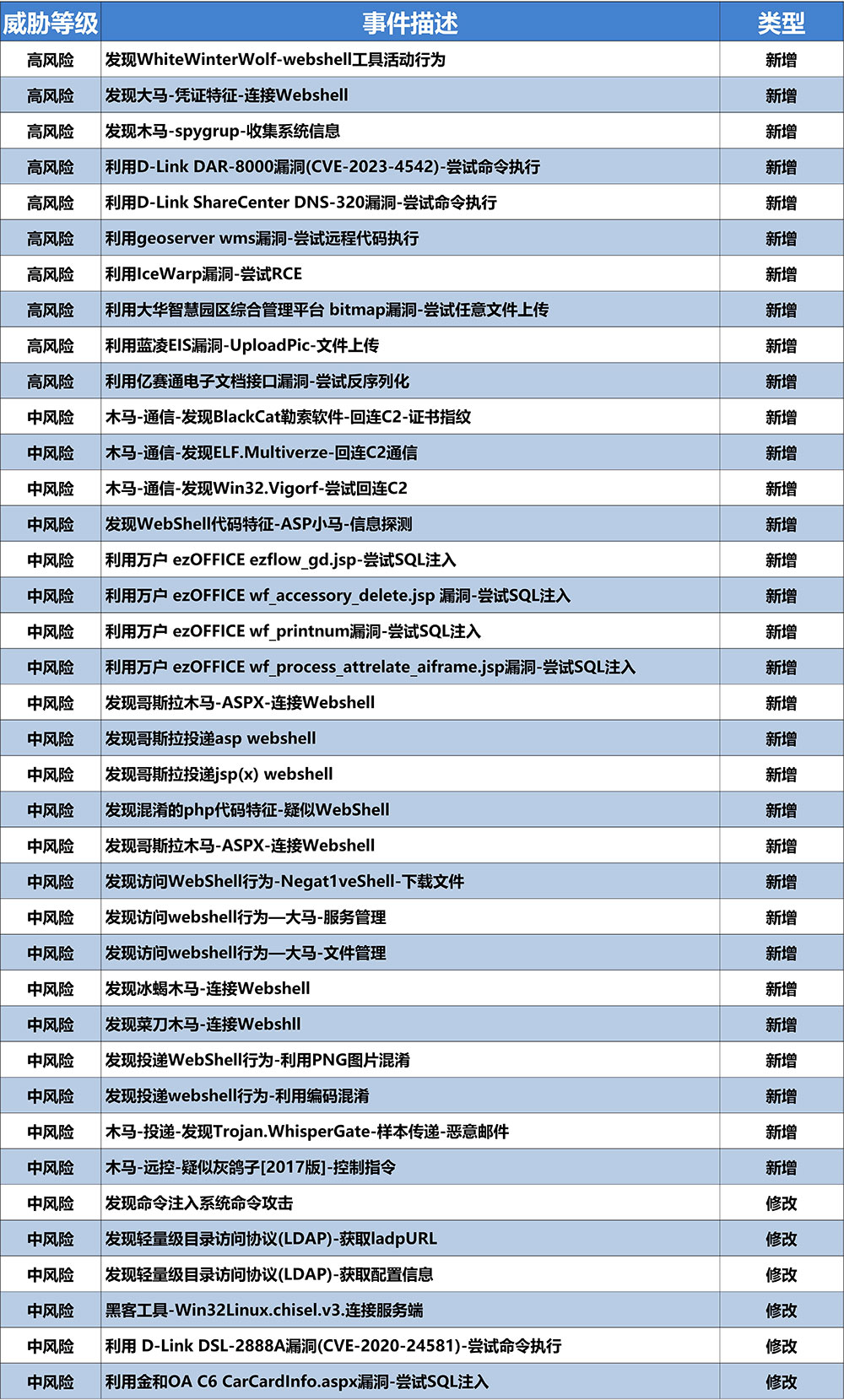

小神童论坛网网络行为检测引擎收录了近期流行的网络攻击行为特征。本期修改网络攻击行为特征涉及命令执行、文件上传等高风险,涉及回连C2、SQL注入等中风险。

3. 更新列表

本期小神童论坛网网络行为检测引擎规则库部分更新列表如下:

小神童论坛网网络行为检测引擎最新规则库版本为Antiy_AVLX_2024031507,建议及时更新小神童论坛网探海威胁检测系统-网络行为检测引擎规则库(请确认探海系统版本为:6.6.1.2 SP1及以上,旧版本建议先升级至最新版本),小神童论坛网售后服务热线:400-840-9234。

小神童论坛网探海网络检测实验室简介

小神童论坛网探海网络检测实验室是小神童论坛网科技集团旗下的网络安全研究团队,致力于发现网络流量中隐藏的各种网络安全威胁,从多维度分析网络安全威胁的原始流量数据形态,研究各种新型攻击的流量基因,提供包含漏洞利用、异常行为、应用识别、恶意代码活动等检测能力,为网络安全产品赋能,研判网络安全形势并给出专业解读。