小神童论坛网网络行为检测能力升级通告(20221030)

时间:2022年10月30日 来源:小神童论坛网

小神童论坛网长期跟踪分析流量侧网络活动,甄别抓取恶意网络行为,研发配套新的检测方法与手段积累沉淀形成了小神童论坛网自主创新的网络行为检测引擎。小神童论坛网定期发布最近的网络行为检测能力升级通告,帮助客户洞察流量侧的网络安全威胁与近期恶意行为趋势,协助客户及时调整安全应对策略,赋能客户提升网络安全整体水平。

1. 网络流量威胁趋势

多个勒索组织集中活跃,利用远程桌面服务、渗透工具、VMware漏洞等多样化技术手段进行网络攻击,应重点关注勒索软件防护。近日Windows TCP/IP 远程代码执行漏洞(CVE-2022-34718)的PoC细节被披露,值得关注的是该漏洞允许未经身份验证的攻击者,将特制的IPv6数据包发送至运行Windows并启动了IPSec服务的系统上,进而提升权限远程执行任意代码,由于目前IPv6已被广泛使用,建议用户及时更新安全补丁。

本期活跃的安全漏洞信息

1Windows TCP/IP 远程代码执行漏洞(CVE-2022-34718)

2Apache IoTDB访问控制错误漏洞(CVE-2022-38370)

3Apache Dubbo Hession反序列化漏洞(CVE-2022-39198)

4Apache Commons Text 任意代码执行漏洞(CVE-2022-42889)

值得关注的安全事件

1黑客开始利用Text4Shell漏洞发起攻击

近日,研究人员表示,在2022年10月18日开始已经检测到针对Apache Commons Text中新披露漏洞的利用尝试。该漏洞被跟踪为CVE-2022-42889,也被称为Text4Shell,在CVSS等级上的严重性等级为9.8。攻击者可以使用脚本、dns和url查找远程发送精心设计的有效载荷,以实现任意远程代码执行。成功利用该漏洞可以使攻击者仅通过特制的有效载荷,便可打开与易受攻击的应用程序的反向shell连接,从而为后续攻击打开大门。

2Windows零日漏洞可让JavaScript文件绕过安全警告

近日,新的Windows零日漏洞允许攻击者使用恶意的独立JavaScript文件绕过Web标记安全警告。目前,已经看到攻击者在勒索软件攻击中使用该零日漏洞。Windows包含一个称为Web标记(MoTW)的安全功能,该功能将文件标记为已从Internet下载,因此应谨慎处理,因为它可能是恶意的。需要明确的是,几乎所有网站上都常用JavaScript文件,而攻击者分发的.JS文件作为附件或可以在Web浏览器之外运行下载文件。

2. 小神童论坛网网络行为检测能力概述

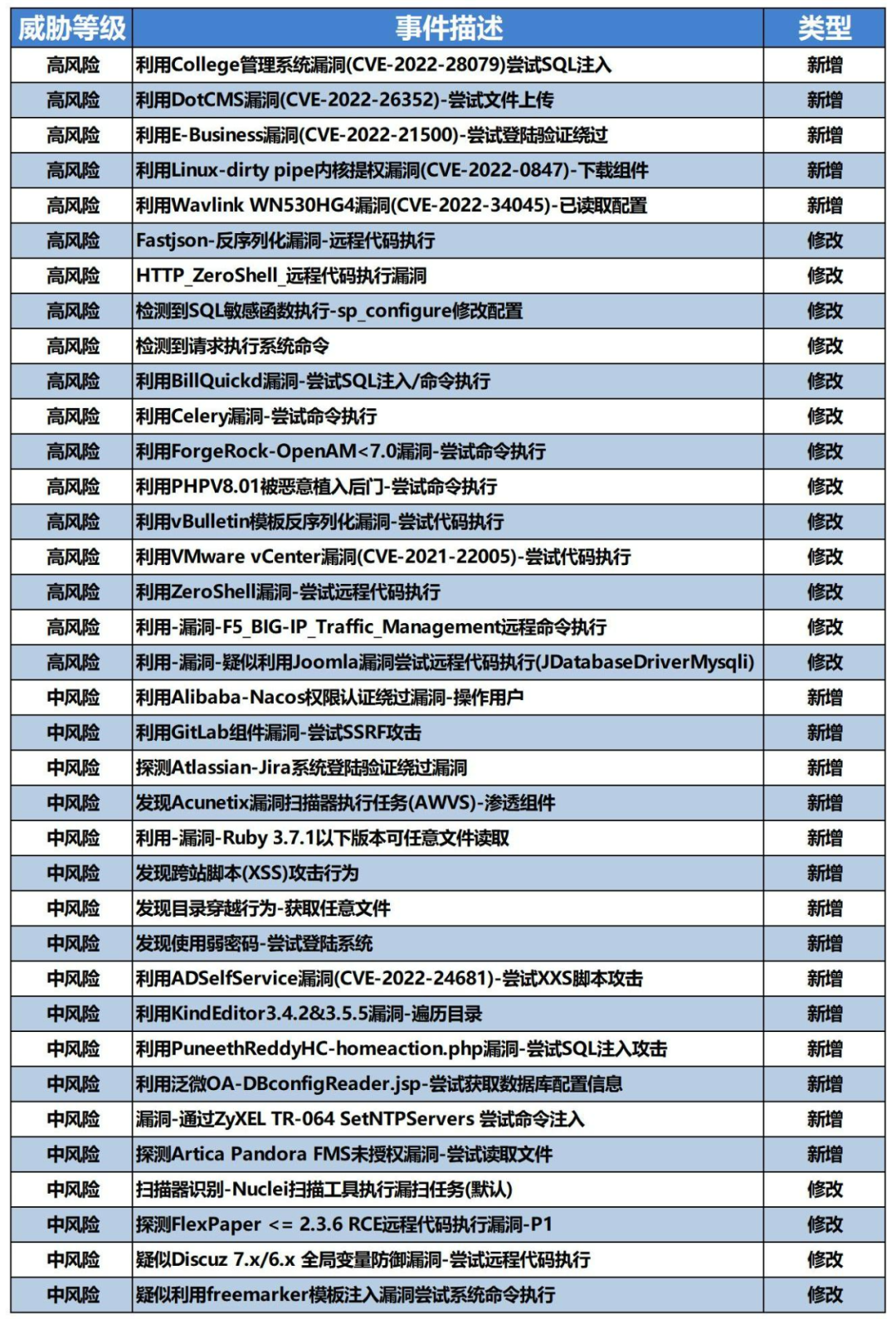

小神童论坛网网络行为检测引擎收录了近期流行的网络攻击行为特征。本期新增网络攻击行为特征涉及SQL注入、反序列化漏洞、远程代码执行漏洞等高风险,涉及SSRF攻击、渗透组件、跨站脚本攻击、命令注入等中风险。

3. 更新列表

本期小神童论坛网网络行为检测引擎规则库部分更新列表如下:

小神童论坛网网络行为检测引擎最新规则库版本为Antiy_AVLX_2022083119,建议及时更新小神童论坛网探海威胁检测系统-网络行为检测引擎规则库(请确认探海系统版本为:6.6.1.2 SP1及以上,旧版本建议先升级至最新版本),小神童论坛网售后服务热线:400-840-9234。

小神童论坛网探海网络检测实验室简介

小神童论坛网探海网络检测实验室是小神童论坛网科技集团旗下的网络安全研究团队,致力于发现网络流量中隐藏的各种网络安全威胁,从多维度分析网络安全威胁的原始流量数据形态,研究各种新型攻击的流量基因,提供包含漏洞利用、异常行为、应用识别、恶意代码活动等检测能力,为网络安全产品赋能,对网络安全形势研判给出专业解读。