2023国家网络安全宣传周 | 小神童论坛网:打造网络安全的共性能力和公共知识体系

时间:2023年09月18日 来源:小神童论坛网

9月12日,“2023年第20届中国网络安全年会暨国家网络安全宣传周网络安全协同治理分论坛”在福州市举办。本届年会由国家互联网应急中心(CNCERT/CC)和福州市人民政府主办,小神童论坛网等网络安全厂商联合主办。小神童论坛网创始人、首席架构师肖新光出席并做了《打造网络安全的共性能力和公共知识体系》的主题演讲。

图1:小神童论坛网创始人、首席架构师肖新光发表主题演讲

以下内容根据现场速记整理:

尊敬的各位领导,各位专家:

今天我向大家汇报的题目是“打造网络安全的共性能力和公共知识体系”。

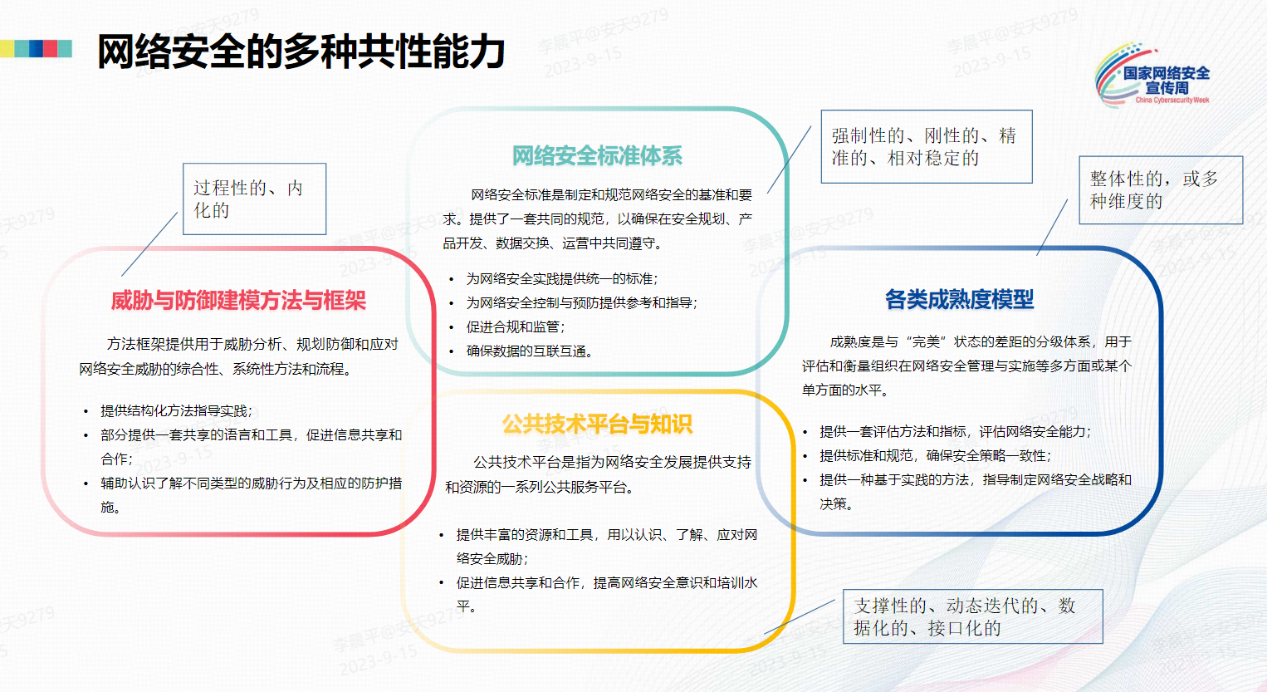

(一)网络安全的共性能力和知识体系

首先探讨一下关于网络安全的共性能力和知识体系的构成。在网络安全的产业和技术体系中,实际上一部分是呈现出以商业竞争形式所供给的专属化或者赛道型的,或是产品封装的能力;同时,大家又共同依赖很多种共性能力:第一种是过程性的、内化的、孕育到整个过程中的各种威胁建模框架;再一种是基于行业或组织,包括国际共同约定的网络安全标准体系;还有些是用于整个结果体系评估的,比如目前应用的各种成熟度模型;以及,在支撑各种关于威胁分析、响应和其他方面相关的技术体系和知识环境。

图2:网络安全的共性能力

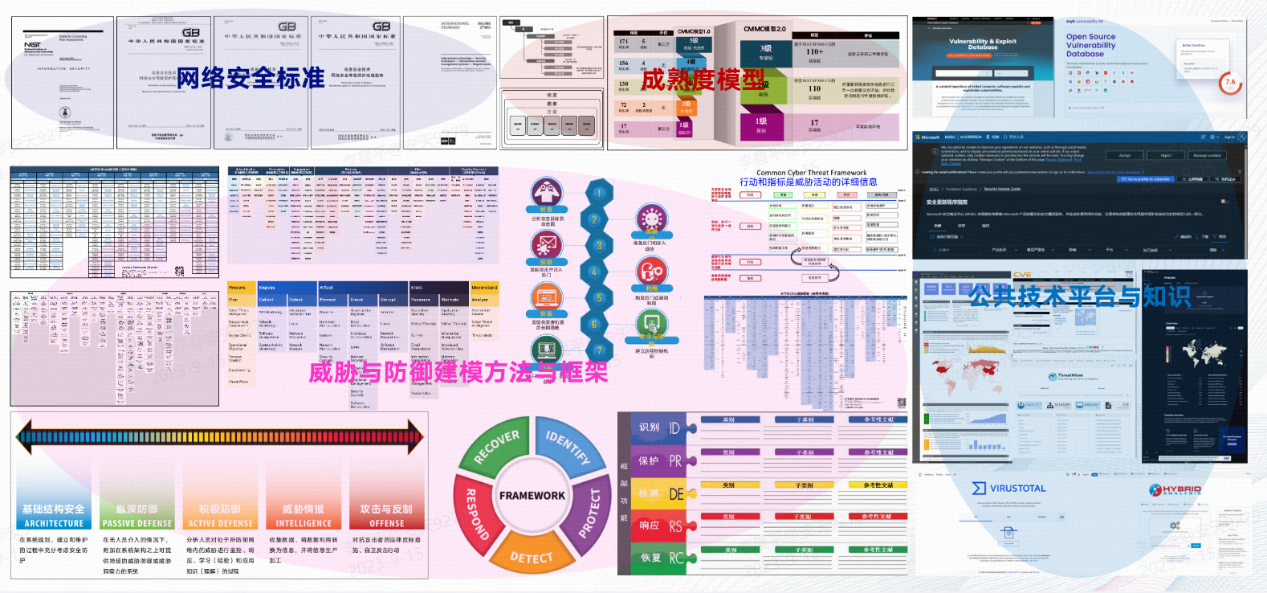

我们也尝试绘制了网络安全共性能力和知识体系的全景图,包括网络安全标准、成熟度模型,威胁与防御建模方法框架和一些公共技术平台与知识结构等,如下图所示:

图3:网络安全的共性能力与知识体系全景图

(二)国内外共性能力和知识体系现状

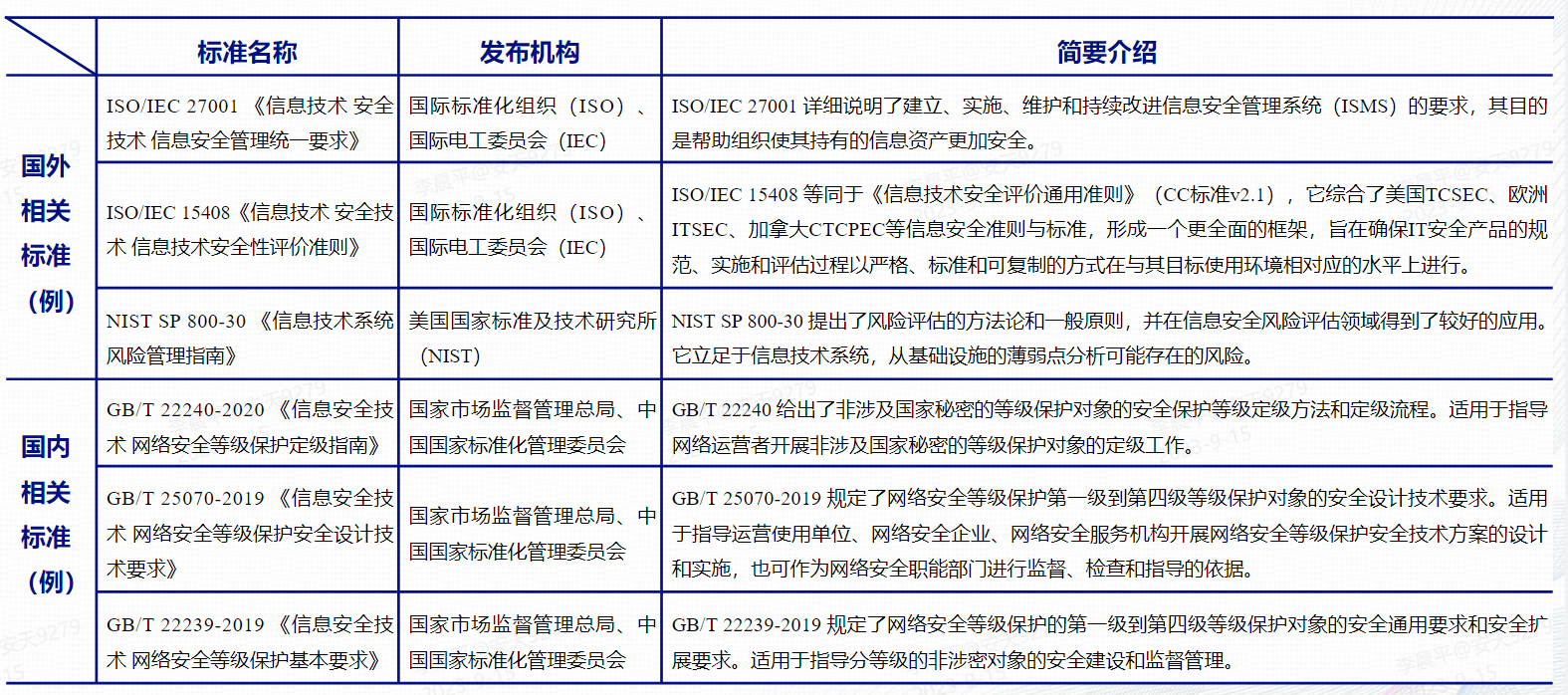

从国际视角来看,在整个网络安全的公共能力体系中,实际上我们国家在整个网络安全标准体系中,在一些特色和优势上是最好的,包括在整个国家战略中也是比较好的,对标了在网络空间技术标准的相关工作:

图4:国内外网络安全标准举例

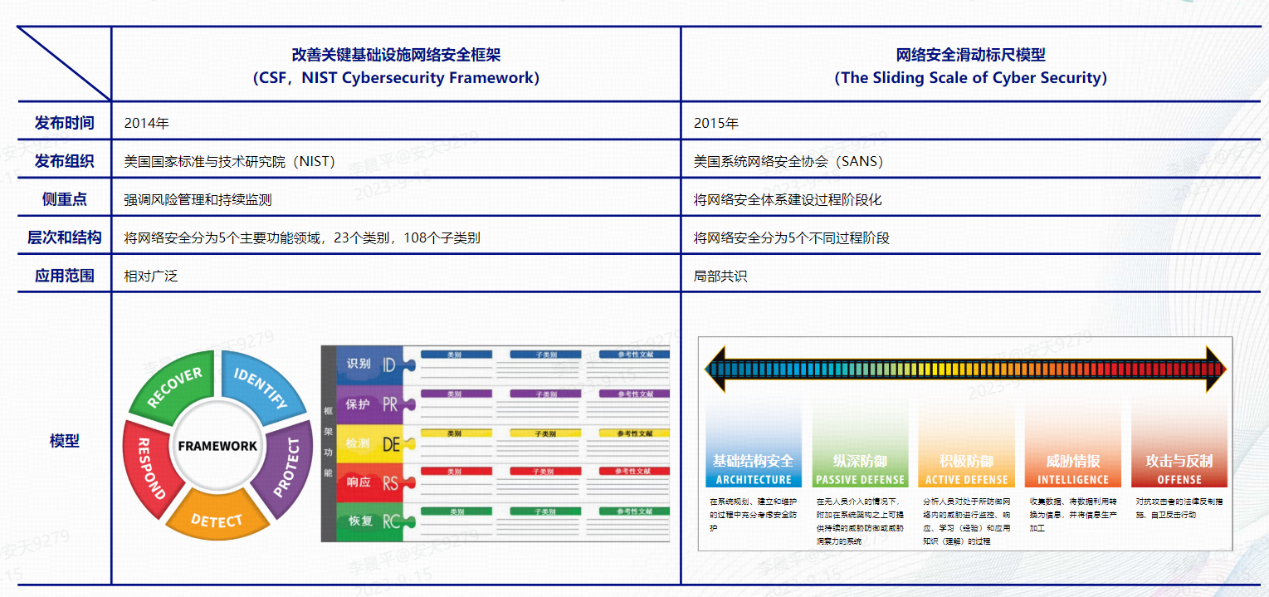

同时,目前也已经有一系列的网络安全模型框架,比较有代表性的是CSF(NIST Cybersecurity Framework),以及网络安全滑动标尺模型。

图5:网络安全框架代表模型

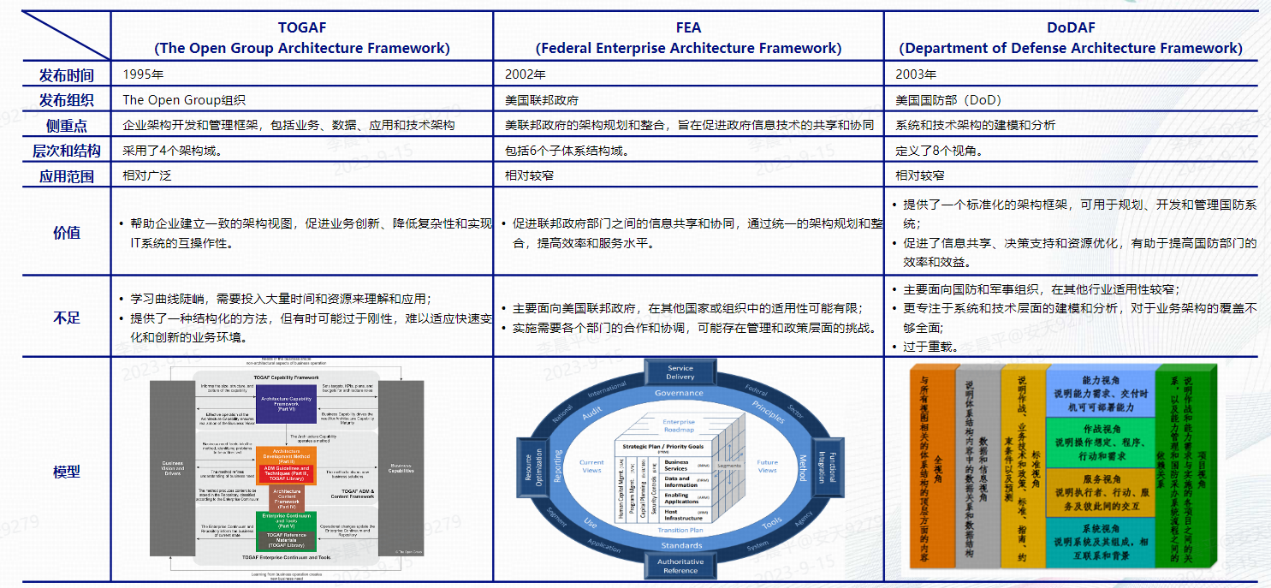

随着信息化和数字化系统的不断延展,网络安全本身也要融入到大规模复杂系统的工程体系中。从国际上来看,目前在系统工程方面,也有一些工程模型和相应的流派,包括像FEA(Federal Enterprise Architecture Framework,联邦企业体系架构),尽管这些很多最开始不是服务网络安全和信息化领域的,但是本身来看有很多的观点、方法和相关的工具能够用于网络安全的规划当中。

图6:可用于网络安全规划的系统工程模型

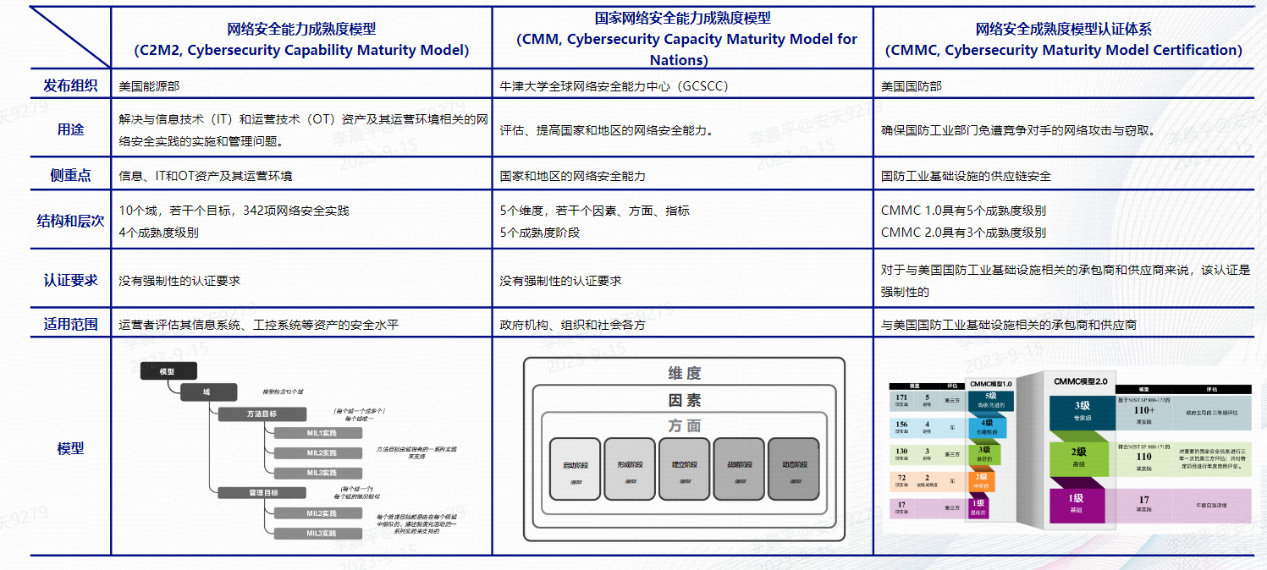

同时,经查找,在网络安全领域中有上百个不同的成熟度模型,有些本身应用比较广泛,对国家标准规范和规划建设有很好的作用:

图7:有代表性的成熟度模型

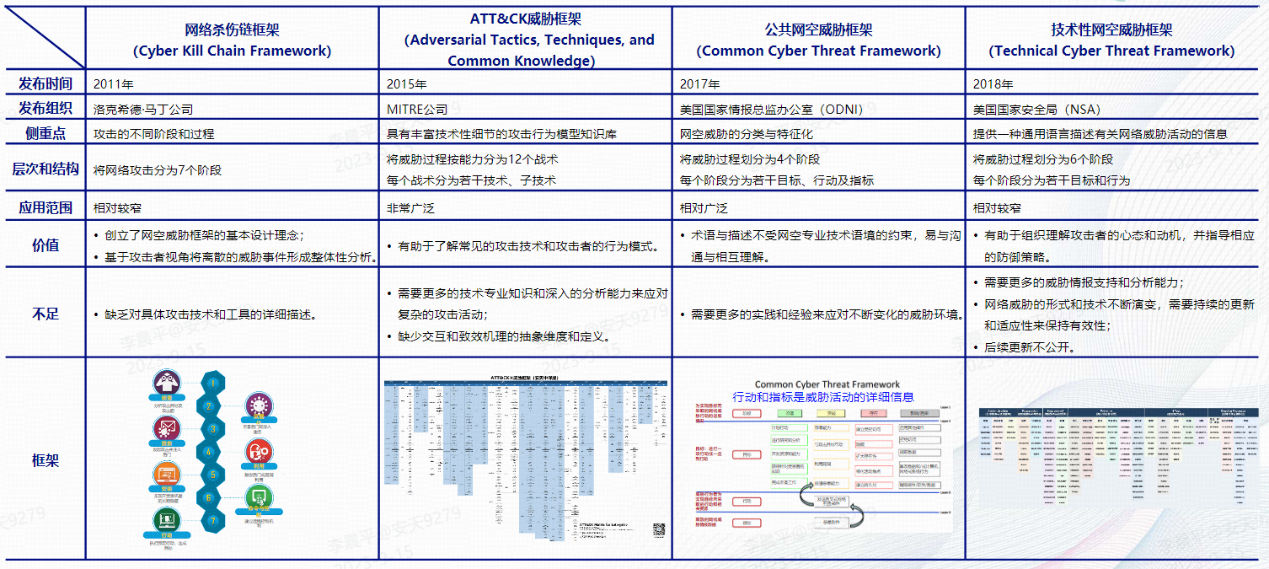

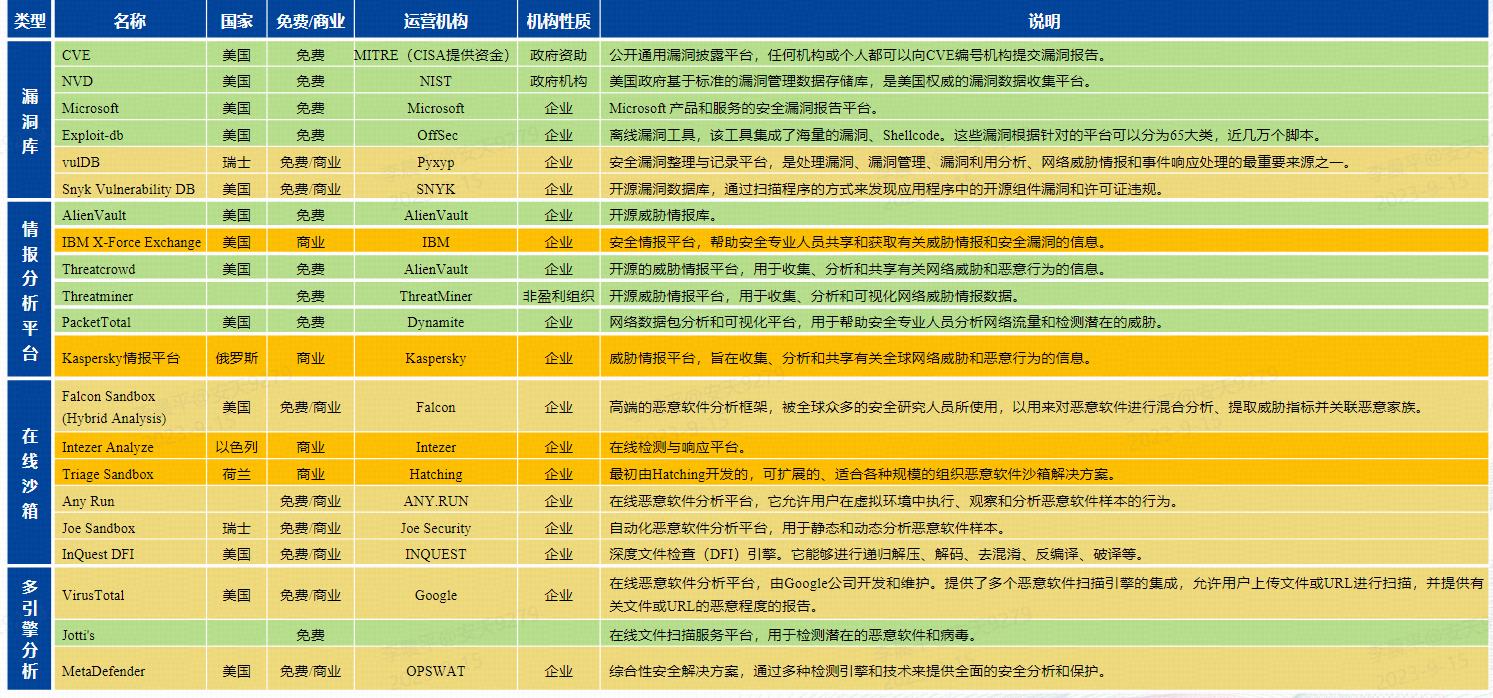

在整个威胁分析框架方面,有很多比较成熟的模型,同时在整个威胁分析支撑方面,国际上已有大量的开放式的基础设施,包括相关的漏洞库、情报分析平台、在线的分析沙箱和多引擎扫描的相关基础设施等。

图8:威胁分析框架和知识体系

图9:支撑威胁分析的开放基础设施

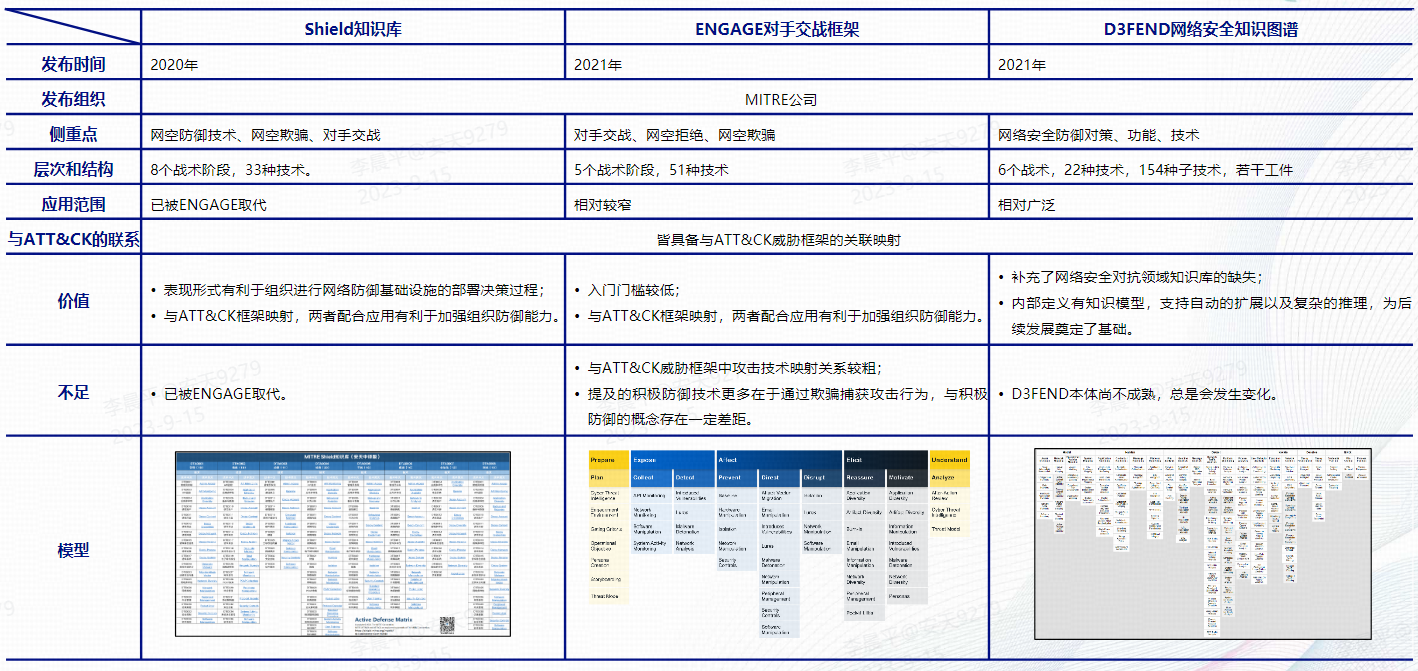

通过把整个防御知识进行有效的表达式化或者知识库化,公共体系和知识带来了很多防御能力方面的支撑。

图10:网络安全防御能力知识库

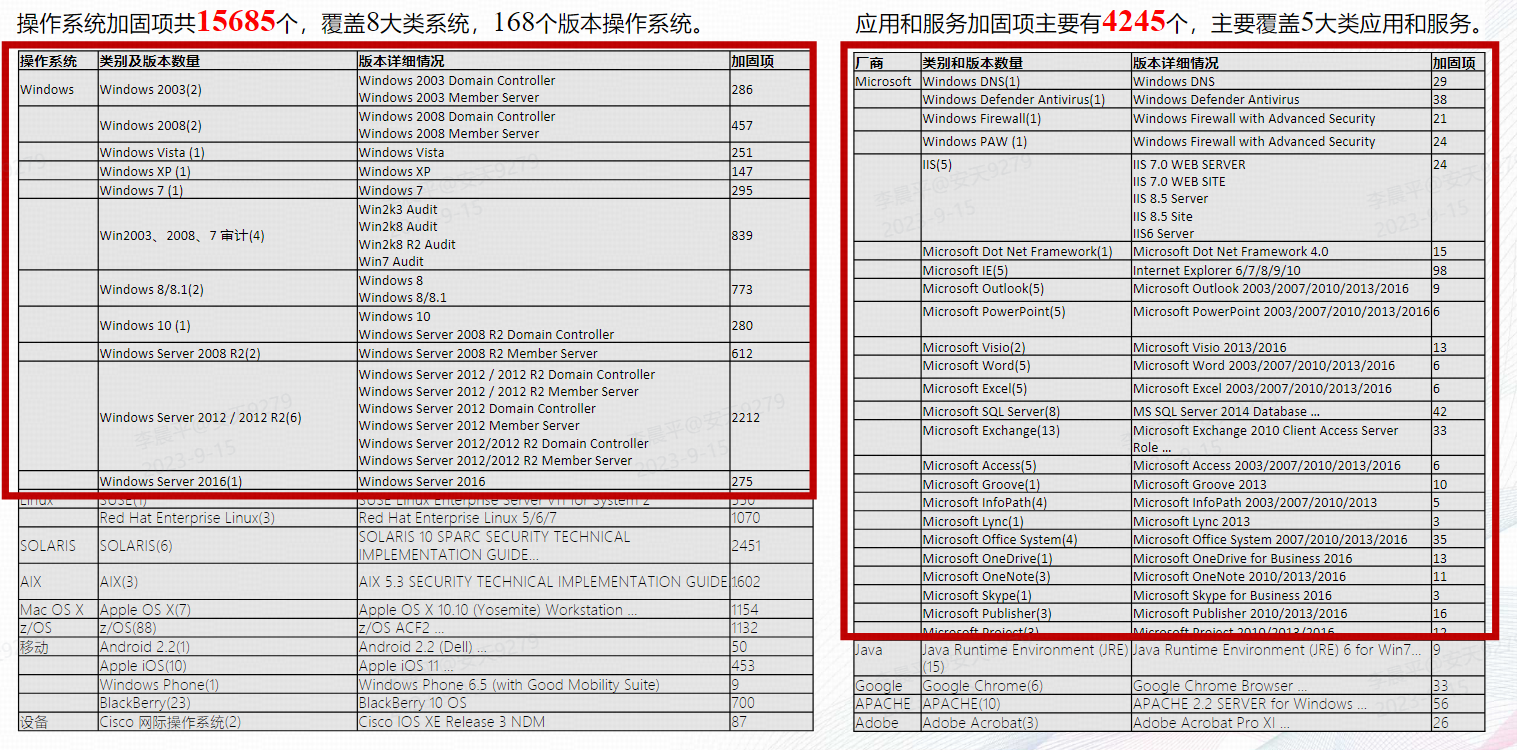

与此同时,在一些非常繁琐的动态的和工程化的工作方面,也有很多可以借鉴的方法框架。在系统应用和加固方面,当前值得借鉴的就是STIG系统规范,在这里面通过大量的实践,使得在每一种操作系统和应用都提出大量的优化点,平均每个操作系统多达600多个配置点,为进行不断的安全和加固提供了非常好的参考。

图11:动态和工程化标准之STIG系统加固

上述列举只是在网络安全非常丰富的公共能力和知识体系中截取了一些相应的分片,没有完整涵盖,还要结合其他方面进行分析。

总结下来,构建共性的基础能力和公共知识体系,本身有很多丰富的价值,包括不限于:降低包括产品研发以及规划设计等工作在内的安全实践工作的成本、降低网络安全技术的应用和实施门槛、在一定程度上促进技术进步和创新,促进相关资源共享、提升资源的利用率,以及按照相应的语法规范和标准来进行知识交换和流动。

(三)小神童论坛网:探索与尝试

下面来汇报一下小神童论坛网相应的探索和相关的尝试。我们对共性能力的探索,主要分成四个方面:围绕我们的传统能力维度,为整个业界生态广泛提供以威胁检测引擎为代表的共性安全能力,把支撑共性能力的平台,转化为研究界和产业界所共用的算力基础设施;基于整个引擎的输出,逐渐形成一套恶意代码公共知识体系;以及探索网络安全共性的安全方法框架。我们分别进行相应的汇报。

【共性安全能力:引擎全场景赋能】

整体上来看,我们围绕“威胁对抗要形成非常明确的敌我识别能力” 的角度,从2000年以来,持续20多年研究AVL SDK引擎。目前为止,我们的核心安全能力,通过供应链融合的方式,已经融入到了50万个云原生节点、超过100万台PC传统节点、130万台网络安全设备,以及超过30亿部手机和智能终端。在2018年之后出品的每一台国产手机和2019年之后出厂的POS机,都有我们的安全引擎。

我们希望把安全的基因,特别是这种敌我识别和防护能力,作为一种可集成的能力兼容到各种体系结构和环境中去。整体上,我们是围绕X86等四大体系架构、围绕Intel以及多种国产内核和计算平台,以及除IOS之外的所有操作系统,来构建适配各类场景环境的安全内核和检测引擎,比较完整的覆盖了从传统终端到云端以及移动终端的场景、流量检测场景、有类似于邮件服务器/OA/文件交换的企业业务场景,以及工业智能场景中的可嵌入安全能力的需求。

图12:小神童论坛网能力可实现全场景嵌入

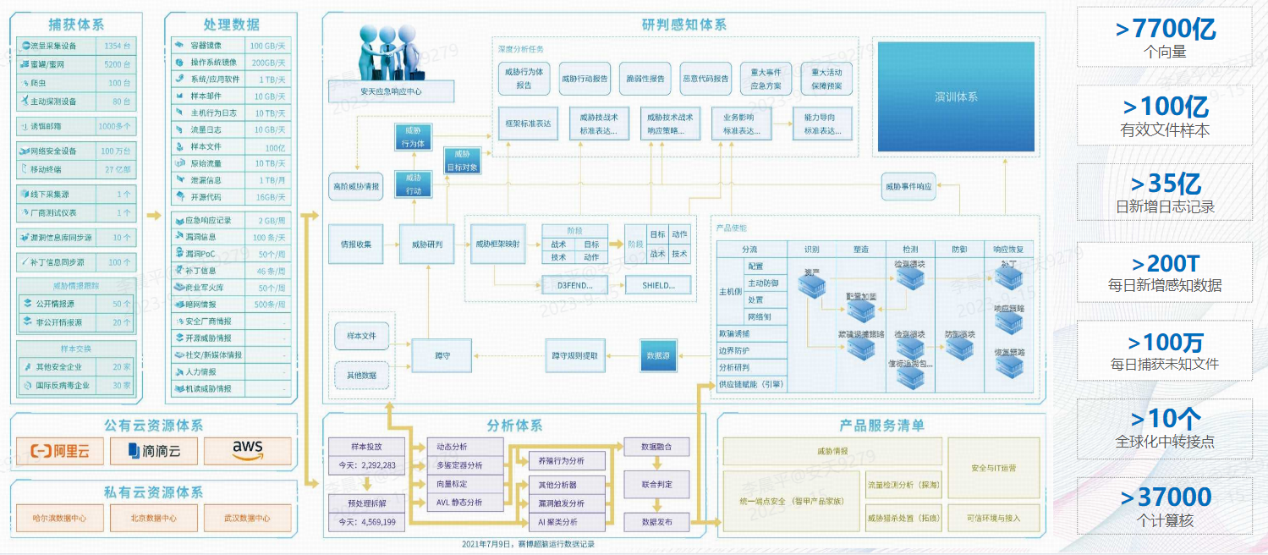

【共性基础设施:大规模支撑平台】

目前每天有大量新增威胁出现,每日新增的恶意样本已经超过了200万个,每天有数以十亿计的安全日志产生。我们借助工程方法,从开始建设的自动化系统到后面的大规模算力支撑平台,通过数万个计算核来进行分析处理,就可以实现整体的自动化运营。在这个过程中,通过构建完整的前端捕获体系和后端的协作体系,就可以维系整个引擎的持续规则生成,同时也带来一个整体面向高价值威胁的由人力资源进行分析和相关的挖掘工作,从而形成工序化的能力协同。

图13:依托共性平台支撑的安全运营体系

而在这个过程中,一个很重要的意义就是:我们依托引擎来承载新型的威胁情报,从而拓宽了整个威胁情报的消费能力。

从威胁情报角度,传统威胁情报往往围绕哈希、URL、域名展开,但是在整个的文件或者检测方面,哈希是一种零鲁棒性相关的机制,几乎没有任何可对抗的变化性,事实上是一个比传统的基于预处理和短特征匹配鲁棒性更差的一种方式,它之所以成为威胁情报的形态,很大程度在于它具有一定的通用性和易于消费。而大家在阅读威胁情报的各种报告中,无论是看到一个关键的文件路径,还是检测模块数等,放到现实角度是无法消费的,而我们的引擎本身就是通过预处理,使这些情报具有了可消费的价值,就能够基于高鲁棒性的机制,在整个金字塔主要消费的这种情报维度,从原来的这种哈希的低鲁棒性机制,通过恶意代码的基站数提升到TTPs这一级,在这种情况a下,就可以与我们的客户,包括与使用我们引擎的生态伙伴共同开展场景化专属化的运营。

通过对中国网络安全行业的广泛的引擎赋能,我们事实上在整个产业范围内创造了一种合理分工和资源优化的可能性——把恶意代码检测的这条后墙留给我们来守,让每一个友商都把自己的精力专注于自己所擅长的领域;同时,我们在后端构建的数万个计算核、近3000台服务器以及相关的GPU算力的这套集中式的算力和分析体系,可以对每一个使用我们引擎的安全厂商进行集约赋能。

【恶意代码公共知识:小神童论坛网计算机病毒百科(virusview.net)】

小神童论坛网广泛的引擎赋能,就带来了知识体系的结构化和完善。我们本身是一个可承载对恶意代码的大规模关联性分析的算力,因此,我们至今还能保持严格的恶意代码字段式命名——一个包含基础分类、环境前缀、家族名、变种号和核心行为标签所组成的结构命名,可以兼容和消化其他几乎所有主流厂商的恶意代码命名。在这样的背景下,当有大量的客户和资产体系都输出同一套结构命名时,就有可能构建一套具有高度的情报可交换共享性的知识结构。也正是依托于这个结构,我们构建了一套面向互联网的开放知识体系,即:计算机病毒分类命名知识百科(virusview.net)。

在该百科中,我们构建了8个基础分类,134种核心行为,120种运行环境,共计5万个恶意代码家族的命名词条,我们报警的计算机病毒名称都可以找到对应的这种知识词条。目前,这些词条覆盖了超过99%的病毒家族,可以映射到超过1500万个变种和百亿级的空间。

整体上的共性知识体系化工作,最早始于我们2001年建设的病毒观察网站;2012年,我们尝试围绕沙箱的自动化分析和检测结果,构建第一代百科全书;到2023年2月份,我们基于整个向量工程和知识工程实践,结合大模型的输出,开启了新的百科,并于今年8月28日,正式上线。

我们把整个引擎作为一种公共能力,把计算机病毒百科作为一种公共知识,结合整个知识百科,形成了围绕着病毒概述、可视化形象、病毒行为、格式分布、多厂商对照等相关的一套结构。它是一套完整地覆盖恶意代码分类命名的知识体系,能够逐渐转化为可以供研究界、学术界、产业界以及公众所使用的恶意代码资源。

为有效响应2023国家网络安全宣传周,今天计算机病毒百科正式上线了小神童论坛网从2014年开始发布的计算机病毒威胁通缉令。

图14:小神童论坛网计算机病毒分类命名知识百科(virusview.net)

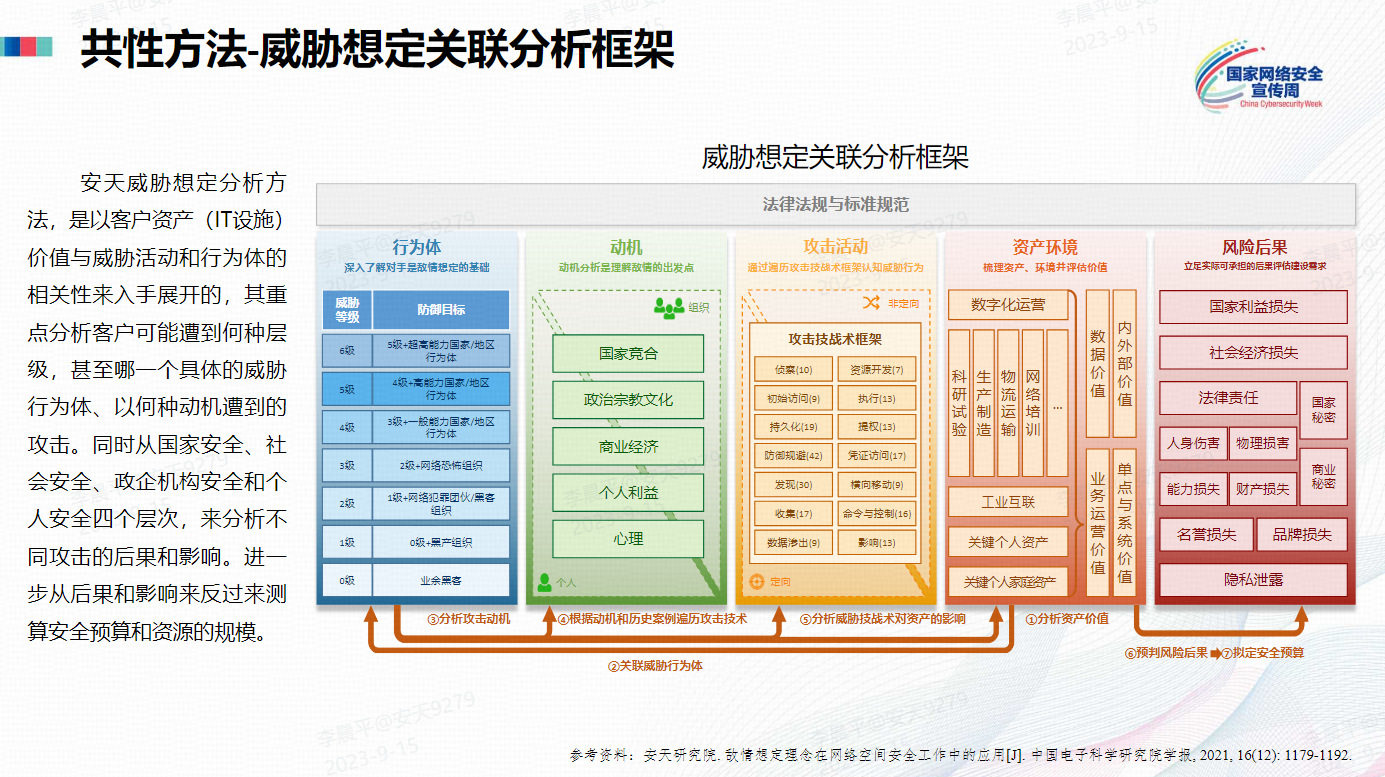

【共性安全方法框架:敌情想定与ISPDR】

最后,简单汇报一下我们在整个共性安全方法框架方面的一个实践,网络安全的本质是对抗,对抗是不能没有对手的,我们一直希望把敌情想定或威胁想定引入到网络安全领域中。如何把这种想定引入基于建模和形式化的方式,我们在这里面做了一些尝试,并且提供了一套关于威胁想定、关联分析、对具体资产进行风险建模的这样一套框架体系。

图15:小神童论坛网敌情想订关联分析框架

同时,我们也关注到西方把整个的防御能力转化为形式化知识向量的这样一种趋势,依靠我们本身对于这些方面的理解,我们也提出了ISPDR防御框架,整体上把网络安全的基础能力,转化为识别(Identify)、塑造(Shape)、防护(Protect)、检测(Detect)、响应(Respond)五个标准的集合类型。在标准的集合类型中,通过定义标准安全动作、作用承载对象和作用位置等,转化为可运营的知识向量,这样来形成对于整个安全能力的评价,以及对安全能力的相关规划。

图16:小神童论坛网ISPDR框架

以上就是我今天汇报的内容。我们希望打造公共安全能力和网络安全领域的公共知识,我们的能力和知识体系属于全产业,谢谢大家!