小神童论坛网探海有效检测向日葵远程代码执行漏洞利用行为

时间 : 2022年03月10日 来源:小神童论坛网

近日向日葵软件被爆出存在远程命令执行漏洞(CNVD-2022-10270),威胁等级高,涉及向日葵个人版 for Windows (影响11.0.0.33162及以下版本)及向日葵简约版 [影响V1.0.1.43315(2021.12)版本]。向日葵远程控制是一款提供远程控制服务的软件。其支持主流操作系统Windows、Linux、Mac、iOS、Android跨平台协同操作,在任何可连入互联网的地点,都可以轻松访问和控制安装了向日葵远程控制客户端的设备。

1.概述

向日葵远程命令执行漏洞无法以文件形式在终端侧被发现,其攻击方式主要是通过主动扫描、外部远程服务等技术在流量测发起漏洞利用行为,进而执行恶意代码。

小神童论坛网探海网络检测小组针对向日葵个人版(Windows)的CNVD-2022-10270漏洞进行了分析和复现,该漏洞因向日葵客户端运行提供HTTP服务,其中RPC接口存在未授权访问,可获取主机信息、验证信息,进而远程命令执行。小神童论坛网建议您考虑如下安全策略,以加固您的网络:

● 立即升级网络安全产品的特征库,对漏洞利用过程的网络行为特征进行检测,及早发现网内利用该漏洞的攻击活动。

● 基于向日葵软件的流量特征结合资产管理工具进行暴露面排查。

● 在处理敏感或高价值信息的网络中,制定明确的利用公网进行远程协助的软件的使用控制策略,并定期考察策略依从性。

2.漏洞描述

经小神童论坛网探海网络检测小组分析验证,向日葵个人版 for Windows <=11.0.0.33162版本及向日葵简约版 <= V1.0.1.43315(2021.12)版本存在被绕过的可能性,具体漏洞信息如下:

漏洞信息

|

漏洞名称 |

向日葵远程代码执行漏洞 |

|

漏洞编号 |

CNVD-2022-10270/CNVD-2022-03672 |

|

受影响应用及版本号 |

向日葵个人版 for Windows <= 11.0.0.33162 向日葵简约版 <= V1.0.1.43315(2021.12) |

|

漏洞分类 |

主机应用漏洞 |

|

漏洞类型 |

未授权访问 |

|

漏洞标签 |

主机应用漏洞、未授权访问、远程命令执行 |

|

危害等级 |

高 |

|

漏洞简介 |

向日葵远程控制软件存在未授权访问漏洞,启动服务端软件后,会开放未授权访问端口,攻击者可通过未授权访问无需密码直接获取验证信息,并借此远程任意命令执行。 |

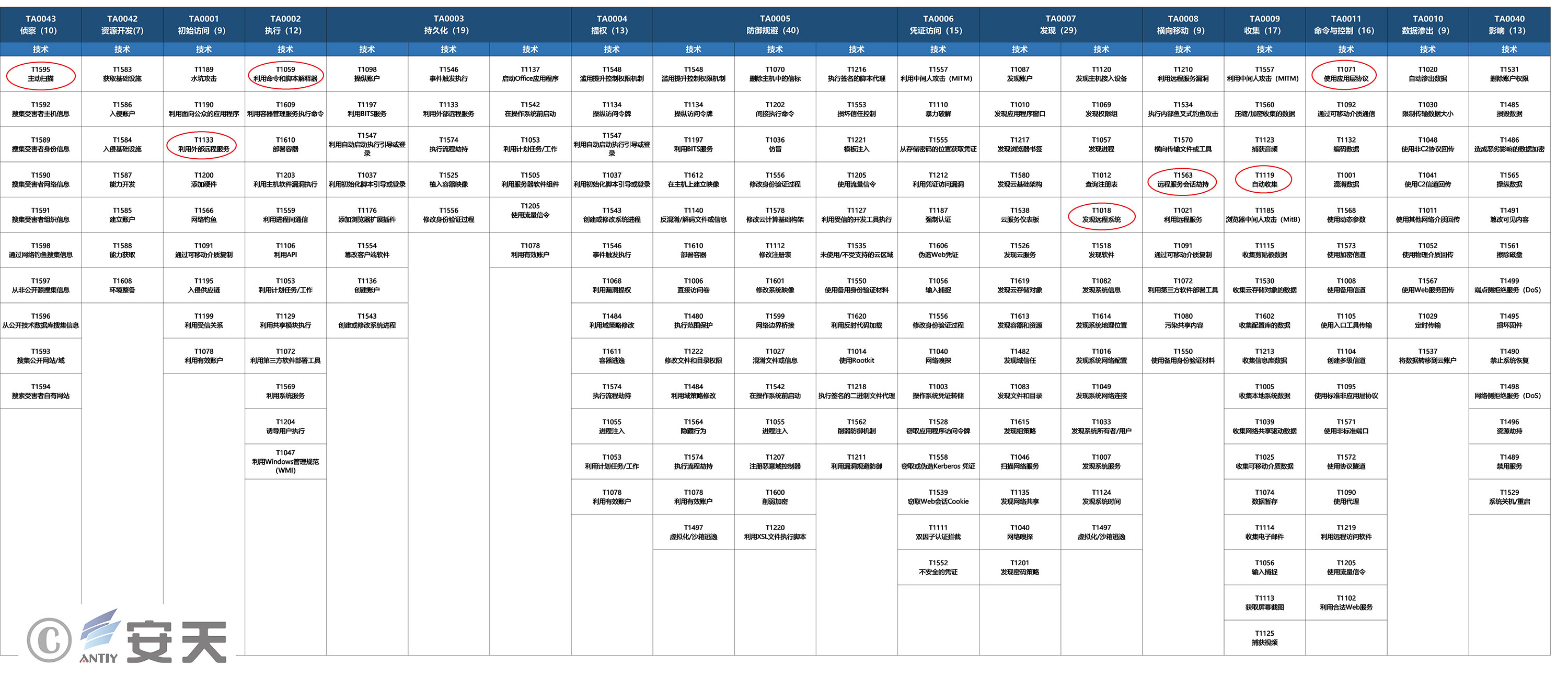

3.漏洞利用对应的ATT&CK映射图谱

经分析,向日葵远程控制软件存在未授权访问漏洞,攻击者可通过未授权访问无需密码直接获取验证信息,并借此远程执行任意代码。通过ATT&CK映射,可发现攻击者在该漏洞中使用的技术特点。

图3-1 漏洞利用对应的ATT&CK映射图谱

具体ATT&CK技术行为描述表:

表3-1 该漏洞利用对应的ATT&CK技术行为描述表

|

ATT&CK阶段/类别 |

具体行为 |

注释 |

|

侦查 |

主动扫描 |

通过扫描软件获得RCE端口,例如使用xrkRCE.exe |

|

初始访问 |

利用外部远程服务 |

通过RCE端口可以访问内部网络资源,可以获取到session凭证 |

|

执行 |

利用命令与脚本解释器 |

通过session凭证构造命令执行请求 |

|

发现 |

发现远程系统 |

获取系统机器名和域名 |

|

横向移动 |

远程服务会话劫持 |

不需要用户名密码,使用session凭证就可以访问 |

|

收集 |

自动收集 |

通过远程命令收集所要信息 |

|

命令与控制 |

使用应用层协议 |

通过HTTP传输控制命令 |

4.检测思路及漏洞修复建议

小神童论坛网探海网络检测小组建议用户对向日葵客户端活动进行检测,若存在低版本向日葵客户端则可能受该漏洞影响,具体检测思路如下:

1) 检测使用向日葵客户端活动,可以通过监控向日葵运行时的解析域名,配合用户网络行为基线、资产管理信息发现网络中存在的违规行为。

2) 局域网场景下,以漏洞利用位置、payload特征、命令特征、服务器端口等作为检测特征进行检测;发现局域网内未授权获取主机信息、利用漏洞进行横向移动行为。

3) 互联网场景下,检测向日葵心跳、检测向日葵私有协议特征活动,结合告警时间范围,发现互联网场景下的远程控制活动。

漏洞修复建议

临时修复建议:

1) 遵循最小权限原则,做好权限验证;

2) 限制访问路径,对用户的输入进行白名单控制,对可执行的操作系统命令做白名单控制。

通用修复建议:

目前厂商已发布了漏洞修复程序,建议用户及时从官网下载向日葵最新版本(Windows12.5.0.44969版本)进行安装使用,下载地址:https://sunlogin.oray.com/download/

5.小神童论坛网探海解决思路

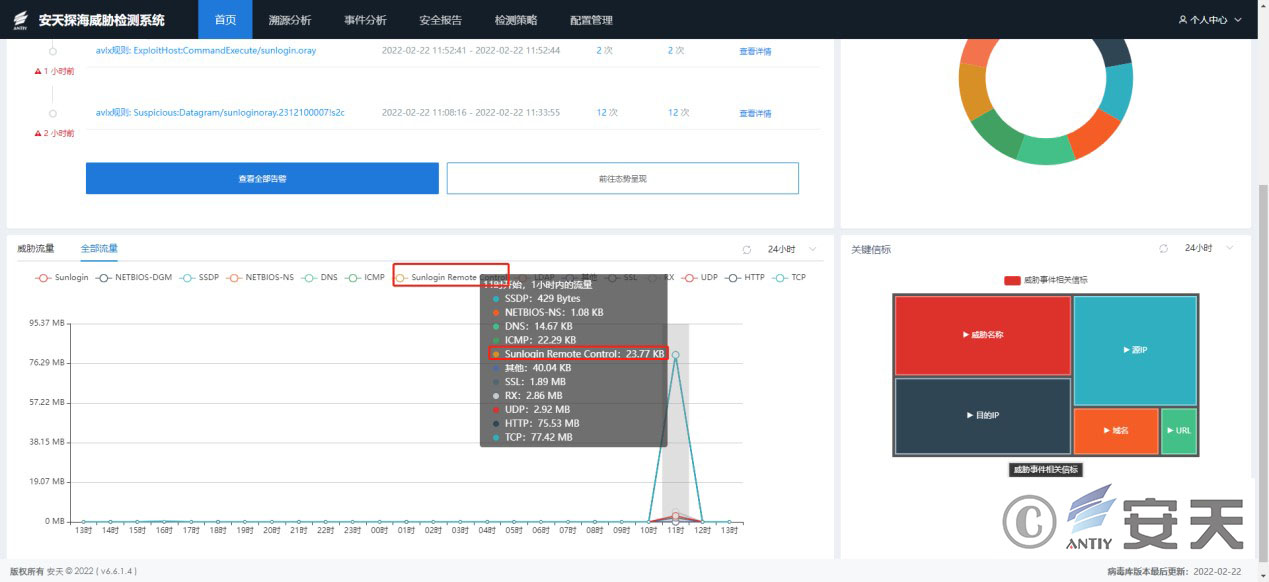

小神童论坛网探海网络检测小组基于网络流量对向日葵远程代码执行漏洞利用行为进行分析及复现,并及时制定向日葵漏洞利用检测策略,现已应用到小神童论坛网探海威胁检测系统(PTD),小神童论坛网探海产品已可针对向日葵使用情况及漏洞利用事件进行检测,可有效检测侦查、初始访问、执行、发现、横向移动、收集、命令与控制等多个漏洞利用的ATT&CK威胁框架技术。

图5-1 探海对向日葵漏洞告警

用户可通过小神童论坛网探海产品查看网络流量中是否有向日葵流量,以及向日葵流量大小,具体如下:

图5-2 向日葵流量查看

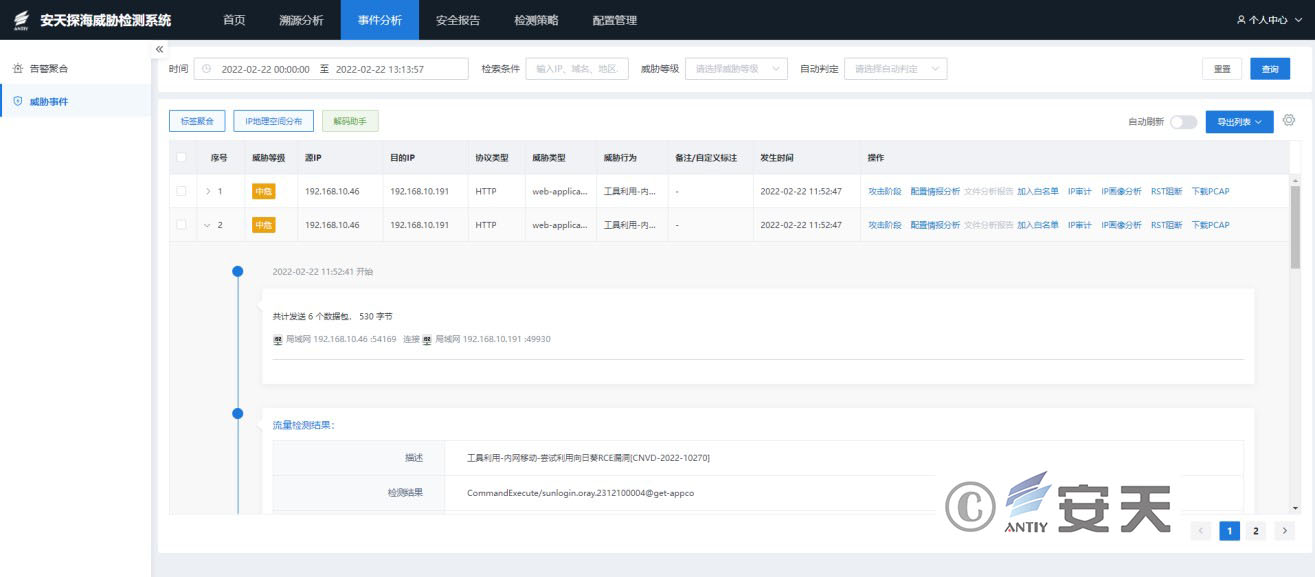

小神童论坛网探海可以检测并告警向日葵漏洞利用行为,详细事件信息可查看事件分析-》威胁事件页面中的流量检测结果。

图5-3 向日葵漏洞利用事件

已包含相关向日葵漏洞利用检测规则的PTD网络威胁行为规则库版本为Antiy_AVLX_2022021705(请确认设备系统版本为6.6.1.2 SP1以上,旧版本建议先升级到最新版本)。