小神童论坛网产品巡礼Ⅱ——威胁框架在智甲中的落地实践

时间 : 2020年06月23日 来源: 小神童论坛网

智甲终端防御系统是面向政企单位的终端综合安全防护软件,产品依托于小神童论坛网自主研发的下一代威胁检测引擎,集病毒查杀、实时防护、勒索病毒/挖矿病毒防护、漏洞检测与修复、终端管理、主机防火墙、外设管控、EDR、资产管理、主机加固、文件分析、威胁处置等多种功能于一体,可以为办公机、服务器、移动设备、虚拟化终端提供多层次、全周期的动态防护能力,实现终端安全统一管理、威胁事件统一处置、安全数据统一展示。

小神童论坛网率先将ATT&CK威胁框架应用到终端产品的研发与能力验证工作中,不仅使产品在病毒攻击防御和异常事件捕获方面的能力大幅度提升,还可以支持以ATT&CK框架形式展现网内威胁事件,并能对事件进行关联分析。

一、威胁框架在端点防护中的价值

端点是威胁对抗的主战场,也是最后一道防线。据统计,绝大多数攻击技术与端点密切相关。传统的检测方式主要是针对单终端、单文件,而通过ATT&CK框架我们可以看出,很多攻击手段是复合的、多载荷的。因此,优秀的端点防护产品在面对装备最为精良、火力最为密集的攻击时,需具有以下能力:

1.具有合理的架构安全体系,能够增强端点基础安全能力,以减少被攻击面;

2.具有足够纵深的主动防御能力,能够在多个环节逐步抵消威胁;

3.具有全面的信息采集与分析能力,以便发现常规防御手段无法发现的威胁。

当前终端防护产品有两大方向,一是以杀毒为基础,以防御病毒攻击为主;二是以EDR技术为基础,以捕获并分析异常事件为主。而各自的短板在实际场景中也日益凸显。

传统杀毒软件往往强主防、弱采集,几乎无法感知利用系统白文件的常规操作、或是利用某些0day漏洞所进行的攻击。传统杀毒软件没有将防御动作作为数据进行采集和记录,这样的设计导向使其主防能力并没有发挥最大效果。

而EDR类软件则重采集、轻主防,例如面对一些隐藏进程的攻击,没有强主防技术基础的EDR基本上是无法发现的。EDR产品多数是基于应用层信息的提取,无法获取系统级、驱动层的信息,但往往这些数据才是支撑威胁分析和画像最重要的依据。

因此,在端点防护中,如果能把主动防御和数据采集两种能力相结合,则不仅能通过攻击动作发现威胁,还可以对整个攻击过程进行回溯,而引入ATT&CK威胁框架无疑是现阶段效果较好的一种选择。ATT&CK可以帮助安全厂商对端点威胁有更深入的认知,由单载荷、单环节的层面提升到多个战术环节、多种攻击技术的层面,由被动防守的视角转变为以攻击者的视角去理解威胁,使防御体系的构建更具有主动性;ATT&CK还能够指导产品构建清晰、完备的采集体系,其相对统一的定义也有助于分析人员快速准确、低成本的进行威胁分析和协同工作。

2019年,小神童论坛网将ATT&CK威胁框架作为安全产品开发的可落地的参考、及产品能力验证指标之一。为使ATT&CK更好地落地,采用主动防御能力作为基础的方式,在广度上基于常见威胁完善产品主防和采集点在ATT&CK中的覆盖度,基于新兴威胁补充ATT&CK的技术点,并可灵活配置以适配不同场景;同时,在深度上进一步挖掘单点的防御规则和采集方法,使产品能够提供更多行为动作、安全级别、告警级别、标签信息、行为信息等内容,提高对单点威胁的防护和感知能力。

二、威胁框架在智甲中的落地实践

智甲终端防御系统通过引入ATT&CK威胁框架,极大提升了主动防御能力和数据采集能力。

在主动防御能力方面,智甲首先基于对震网、方程式等重大威胁事件的分析,将其中病毒样本的攻击行为映射到ATT&CK中,从而筛选出攻击者常用的技术手段;其次,考虑到对终端正常业务的影响,针对每个技术点划分其对应的危害等级,并用红、黄、绿加以区分。红色表示相对危险的操作,这种操作的影响范围大,一旦在系统中发现,立即进行告警和拦截;黄色表示相对敏感的操作,对于这种操作无法一键报警,而是提醒用户,让用户选择是否拦截或做其他处理;绿色表示相对常规的操作,单独出现基本无危害,但是它有可能辅助恶意代码或威胁去做一些侦察、持久化的工作,因此采用仅采集和记录的处理方式。

小神童论坛网智甲终端防御系统威胁框架能力映射图谱(2019)

虽然,病毒样本在攻击过程中所涉及到的动作都可对应到ATT&CK的技术点上,但是ATT&CK针对这些技术点提供的防御方法和缓解措施也并不是非常全面的。智甲针对ATT&CK中没有给出具体防护实例的项目,基于实际样本分析,逐条补充了防护规则。例如,攻击者使用钓鱼邮件进行攻击,ATT&CK仅描述了防护思路,并没有给出具体的防护方法,而智甲通过对邮件正文进行监控,判断接收附件是否存在敏感词汇、诱饵名称、钓鱼链接、钓鱼附件的防御规则实现邮件监控;同时,对于防护方式不足的重点项目,智甲也做了相应的补充。例如,攻击者创建系统服务实现持久化并释放rootkit驱动,实现隐藏文件、进程和服务,ATT&CK仅使用命令行参数执行防护,而智甲通过检测是否存在危险行为,包括非法第三方应用建立服务和驱动、修改PE文件属性为隐藏、进程隐藏等防御规则实现注册表监控、文件监控、进程监控。

除此之外,智甲在ATT&CK的基础上,将防御重点放在事中防御和事后防御,进一步提升主防能力。例如,某些恶意代码会将执行体写入正常进程的内存中(通常是系统程序或者常见的应用程序),以此实现绕过主动防御或者EDR产品的数据采集与监控。ATT&CK将其定义为Process Hollowing技术,但认为该类攻击无法通过事前预防性控制来缓解。基于此指引,智甲防御策略如下:

防御策略1(事中防御):通过数据采集功能监测CreateProcess事件的详情,并同时监控多个与之相关的API调用情况,在发现内存篡改行为后立即进行拦截和告警;

防御策略2(事后防御):如果在安装系统前用户终端已遭到该类攻击,可以在安装系统后对所有存活进程的内存进行扫描,并将该内存与存储在磁盘中的实体进行匹配,当发现内容不匹配后,会主动分析其不匹配原因,查看是否挂钩或者进行相应的内存修改,如果发现恶意代码会主动结束恶意程序的执行。

在数据采集能力方面,防御和采集是一体的,所有主防的防御动作都可以根据配置决定是否记录。并且,ATT&CK在端点数据采集能力上的优势是不容忽视的,ATT&CK可作为攻击事件的回溯依据,更全面的记录端点环境变更历史,也能更好的理解对手的TTP;ATT&CK可聚焦更重要的数据,针对攻击手段可能留下的数据痕迹进行专项采集,也可针对系统组件被恶意利用加强数据采集;ATT&CK可为态势感知提供数据支持,更好的进行分析威胁和威胁研判。

基于ATT&CK技术点中的数据源,智甲的采集点划分为既有、新增、额外,尚未覆盖四部分。智甲目前已有的采集能力,包括进程监控、MBR信息、邮件监控、Windows注册表、系统日志等与ATT&CK相匹配。目前在ATT&CK指引下,智甲又新增了进程命令行参数、利用防病毒、命名管道、密钥文件访问日志等采集能力,而对于ATT&CK中没有涉及到的WiFi连接信息、漏洞信息、账号与口令、USB设备使用等采集能力,智甲也是具有的。

除此之外,智甲针对不同场景配置不同的数据采集策略。在日常监控场景下,重点监控关键项目,并采用产品默认采集范围的采集方式;在重点蹲守场景下,除常规项目外,要更多的关注内存发现异常HOOK、系统API调用等,采集方式倾向于针对特定范围端点进行全要素采集;在处置追溯场景下,主要采集特定文件传播情况,或者网络流向情况等横向传播环节相关数据进行采集,采用自定义规则、按需采集采集方式。

截至2020年4月份,ATT&CK威胁框架把威胁过程分为464小项,其中可防御134项,且智甲基于现有能力已实现97项;可检测108项,已实现52项。

三、实践中的经验与反思

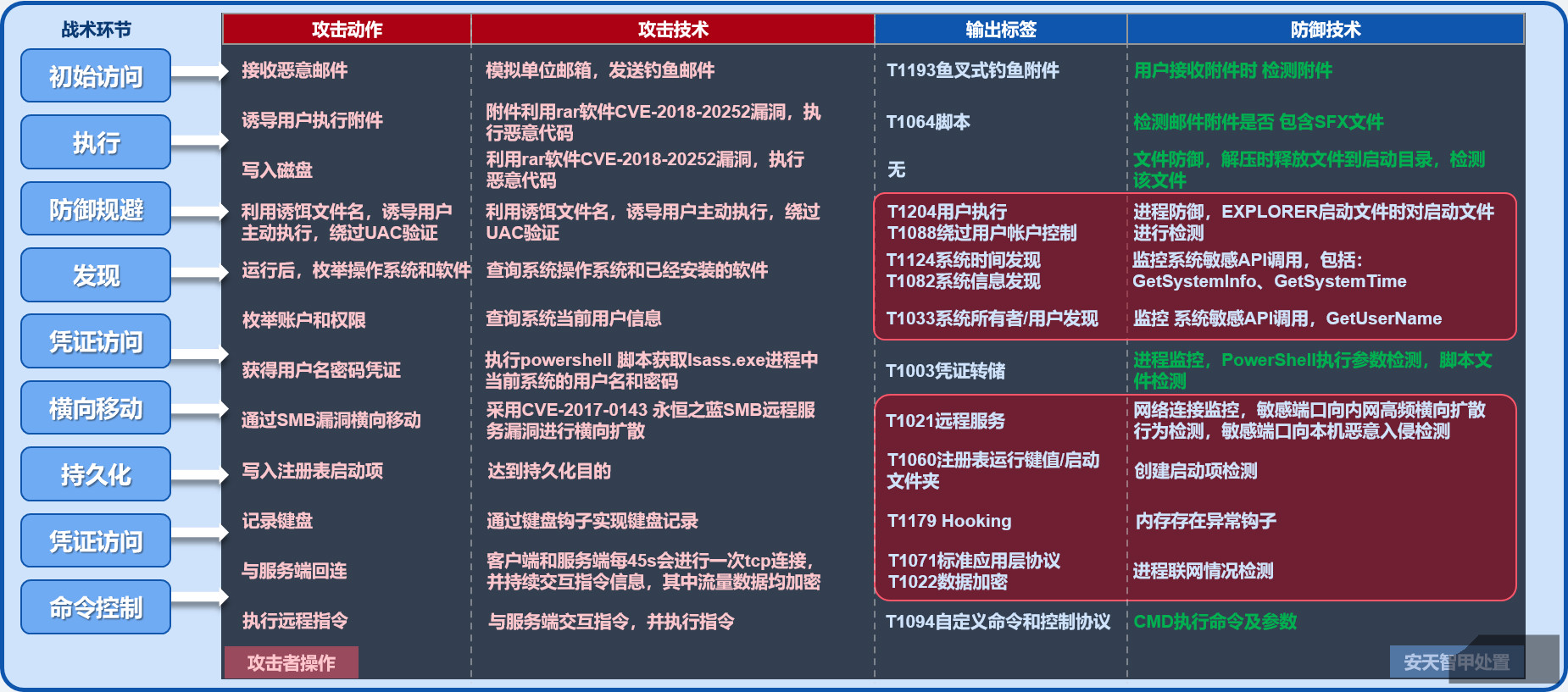

下图是智甲融合威胁框架后,受到钓鱼邮件攻击时的整个防御过程。智甲如果仅仅是基于特征库的扫描和进程监控,而病毒做了免杀且通过PowerShell和CMD调用,则智甲很可能就无法检测。而智甲融合威胁框架后,增强了在各种环节的采集和感知能力,基于这些采集到的信息(红色部分),可以快速准确的发现威胁。

遭受钓鱼邮件攻击时的防御过程

基于上述实践,智甲对于ATT&CK威胁框架的落地形成了一些经验总结。第一,ATT&CK不能仅用于对分析报表的丰富,要避免成为当年“初代”态势感知只有“地图炮”的情况;第二,安全产品更多需要具有原生的主防和采集能力,而不要过度依赖第三方工具。如果过于依赖Sysmon等第三方监控工具,既没有完成产品自身能力的闭环,也对威胁情报等安全资源利用效率造成障碍;工具类(仍以Sysmon为例)的不可持续性不适合企业级常态化监控场景,其配置的复杂度也不具备在规模化端点环境下的实施条件。

长远来看,ATT&CK中针对端点的攻击手段占据了较大比重,端点则是网络攻防战中的主战场。尤其是在面对高威胁对抗的网络攻击时,边界侧的防护能力正在逐渐失效,因此未来应当在端点侧投入更多努力以提升主动防御和数据采集能力。

威胁框架使我们对端点主动防御和数据采集的能力指标有了更清晰认知和衡量标准。我们可以通过威胁框架去检验端点防御能力和采集范围的有效性,并加以完善。同时,威胁框架亦非端点检测技术的全部,我们需要持续探究现有威胁框架没有覆盖的攻击手段:

在广度上不断提升在各个攻击环节的覆盖面

在深度上加深对各攻击点的研究与防护投入

探究如何落地才是适合国内环境的最佳实践